как советский народ изменил ход войны – Москва 24, 05.12.2016

75 лет назад, 5 декабря 1941 года, в рамках одного из самых важных сражений Великой Отечественной войны началось контрнаступление советских войск под Москвой. К этой дате Главное архивное управление города Москвы по просьбе m24.ru подготовило материал о Битве за Москву.

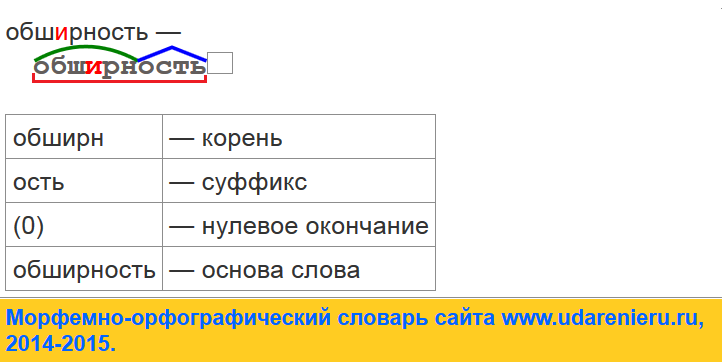

Командир 82-й мотострелковой дивизии 5-й армии, генерал-майор Николай Иванович Орлов (справа) и военком дивизии, полковой комиссар Михаил Андреевич Клименко наблюдают за ходом боя. Автор – Д.А. Минскер. Место съемки – Западный фронт, Можайское направление. Дата съемки – январь 1942 года

Подготовка

Стратегическая обстановка на советско-германском фронте к концу сентября 1941 года оставалась неблагоприятной для СССР. Превосходство в силах и инициатива действий находились на стороне врага. Однако и немецкие войска понесли крупные потери, а их попытка сходу прорваться к Москве была сорвана героической борьбой Красной Армии во время Смоленского сражения.

В итоге 6 сентября 1941 года верховное командование вермахта отдало приказ о переходе войск на московском направлении к временной обороне и приступило к подготовке операции по захвату Москвы под кодовым названием «Тайфун».

Замысел операции предусматривал мощными ударами окружить и уничтожить силы Красной Армии, прикрывавшие столицу в районах Брянска и Вязьмы, а затем обойти Москву с севера и юга. Штаб оперативного руководства Верховного Главнокомандования вермахта считал, что этот удар «сломает спинной хребет русского оборонительного фронта».

Генерал Хайнц Гудериан писал: «Москва — это не только голова и сердце СССР. Это также центр связи, политический центр, самая индустриальная область и узел коммуникаций всей страны. … И если мы в Москве одержим победу над силами врага и выключим центральную сортировочную станцию Советского Союза, тогда перед нами падут и остальные его области».

Выполнение замысла возлагалось на группу армий «Центр» (командующий генерал-фельдмаршал Федор фон Бок). Для удара было сосредоточено 77 дивизий, в том числе 14 танковых и 8 моторизованных, в которых насчитывалось 1,8 миллиона. человец, свыше 14 тысяч орудий и минометов, 1,700 танков, 1390 самолетов. На московском направлении немцы сосредоточили треть имеющейся у них на Восточном фронте артиллерии, почти половину боевых самолетов и три четверти своих танковых соединений.

Для удара было сосредоточено 77 дивизий, в том числе 14 танковых и 8 моторизованных, в которых насчитывалось 1,8 миллиона. человец, свыше 14 тысяч орудий и минометов, 1,700 танков, 1390 самолетов. На московском направлении немцы сосредоточили треть имеющейся у них на Восточном фронте артиллерии, почти половину боевых самолетов и три четверти своих танковых соединений.

Группе армий «Центр» противостояли войска Западного (командующий генерал-полковник Иван Конев), Брянского (командующий генерал-полковник Андрей Еременко) и Резервного (командующий Маршал Советского Союза Семен Буденный) фронтов, оборонявшиеся на фронте шириной 800 километров.

В советских войсках насчитывалось около 1,2 миллиона человек, 6800 орудий и минометов, 1044 танка и 545 самолетов. Враг превосходил советские войска по численности людей в 1,2 раза, артиллерии и минометов — в 2,1 раза, танков — в 1,6 раза, боевых самолетов — в 1,7 раза. Многие советские дивизии, особенно Резервного фронта, а также 12 стрелковых дивизий народного ополчения не имели боевого опыта и должного вооружения.

Советское Верховное Главнокомандование намеревалось упорной обороной нанести врагу тяжелые потери и выиграть время для сосредоточения резервов. На подступах к Москве создавалась система мощных оборонительных рубежей, занимавших свыше 300 километров по фронту и 250 километров в глубину. В их подготовке важную роль сыграли дивизии московского народного ополчения, а также трудящиеся Смоленской, Брянской, Тульской, Калининской, Московской областей и Москвы. Однако работы по укреплению обороны не были завершены.

Начало сражения

Наступление врага началось 30 сентября ударом 2-й танковой группы по войскам Брянского фронта. 2 октября перешли в наступление главные силы группы армий «Центр» против войск Западного и Резервного фронтов. На направлении главных ударов они имели превосходство над советскими войсками по численности в 4,5 раза, по артиллерии – в 9 раз, по танкам – в 5,5 раз. В первый же день противник продвинулся на 40—50 км. 3 октября части 2-й танковой группы ворвались в Орел. 4 октября враг захватил Спас-Деменск и Киров, 5 октября — Юхнов и вышел в район Вязьмы. 6 октября пал Брянск.

4 октября враг захватил Спас-Деменск и Киров, 5 октября — Юхнов и вышел в район Вязьмы. 6 октября пал Брянск.

В окружении оказались 7 советских армий. Упорно сопротивляясь, окруженные войска на неделю сковали 28 дивизий противника, но лишь малой их части удалось прорваться из окружения. В «котлах» под Вязьмой и Брянском советские фронты потеряли 35 процеентов своих дивизий, 85 процентов танков и артиллерии. Создалась прямая угроза Москве.

В этих условиях оставшиеся войска Резервного фронта были 10 октября переданы в состав Западного фронта, командование которым в этот день принял генерал армии Георгий Жуков. На московском направлении был создан новый фронт обороны.

Положение Западного фронта оставалось тяжелым. На фронте от Московского моря до Калуги в составе его четырех армий насчитывалось лишь 90 тысяч человек. В ходе ожесточенных боев на Можайской линии обороны 13 октября пала Калуга, 16 октября – Боровск, 18 октября – Можайск и Малоярославец. Величайшим напряжением сил удалось остановить врага на рубеже рек Протва и Нара. 17 октября был оставлен Калинин. Для прикрытия столицы с северо-запада 17 октября был создан Калининский фронт (командующий генерал-полковник Иван Конев). С 19 октября в Москве и в прилегающих районах было введено осадное положение.

17 октября был оставлен Калинин. Для прикрытия столицы с северо-запада 17 октября был создан Калининский фронт (командующий генерал-полковник Иван Конев). С 19 октября в Москве и в прилегающих районах было введено осадное положение.

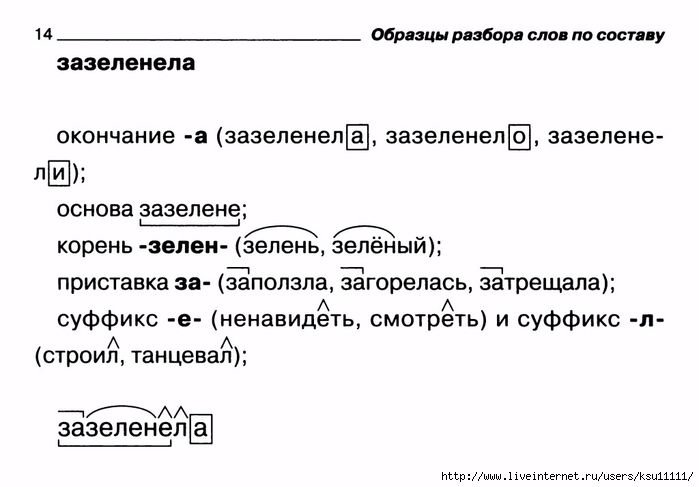

Артиллерийское подразделение гаубиц направляется на новые позиции. Автор – Д.А. Минскер. Место съемки – Дорохово. Дата съемки – январь 1942 года.

К 29 октября, когда наступление гитлеровских войск удалось остановить, бои шли уже в 80–100 километрах от Москвы. Гитлер требовал во что бы то ни стало захватить Москву до начала зимы. Для нового наступления на столицу командование группы армий «Центр» развернуло 51 дивизию, в том числе 13 танковых и 7 моторизованных. Перевес в силах оставался на стороне противника: в людях в 2 раза, в артиллерии – в 2,5 раза, в танках – в 1,5 раза.

Наступление немецко-фашистских войск возобновилось с северо-запада 15–16 ноября, с юго-запада – 18 ноября. Главные удары противник наносил в направлениях Клин – Рогачево и Тула – Кашира. В конце ноября врагу удалось овладеть Клином, Солнечногорском, Истрой, выйти к каналу Москва — Волга в районе Яхромы и занять Красную Поляну (в 27 километраъ от Москвы). Здесь он был остановлен.

В конце ноября врагу удалось овладеть Клином, Солнечногорском, Истрой, выйти к каналу Москва — Волга в районе Яхромы и занять Красную Поляну (в 27 километраъ от Москвы). Здесь он был остановлен.

В районе Каширы и Тулы советское командование 27 ноября нанесло контрудар по 2-й танковой армии генерала Гудериана, отбросив ее от Каширы. Потерпев поражение под Каширой, 2-я немецкая танковая армия попыталась обойти Тулу с востока и северо-востока, но 2-4 декабря советские войска отбросили врага на исходные позиции. 1 декабря немецкие войска предприняли попытку прорваться к Москве в районе Апрелевки, но и она провалилась.

Контрнаступление

Силы и моральный дух немецкой армии были надломлены, создались предпосылки для перехода советских войск в контрнаступление. Советские войска под Москвой к началу декабря насчитывали около 720 тысяч челов, 5900 орудий и минометов, 670 танков и 760 самолетов. Немецкие войска имели 800 тысяч человек, 10400 орудий и минометов, 1000 танков и около 600 самолетов.

Замысел советского командования заключался в разгроме ударных группировок противника. К контрнаступлению привлекались войска Калининского и Западного фронтов и 2 правофланговые армии Юго-Западного фронта (командующий Маршал Советского Союза С. К. Тимошенко). Главный удар наносил Западный фронт.

Контрнаступление началось 5–6 декабря на фронте от Калинина до Ельца. 9 декабря советские войска освободили Рогачево, Венев, Елец, 11 декабря – Сталиногорск, 12 декабря – Солнечногорск, 13 декабря – Ефремов, 15 декабря – Клин, 16 декабря – Калинин, 20 декабря – Волоколамск…

К началу января 1942 года войска Западного фронта вышли на рубеж рек Лама и Руза. 26 декабря был освобожден Наро-Фоминск, 2 января – Малоярославец, 4 января – Боровск. Успешно развивалось контрнаступление и на левом крыле Западного фронта. 28 декабря был освобожден Козельск, 30 декабря – Калуга, в начале января 1942 года – Мещовск и Мосальск.

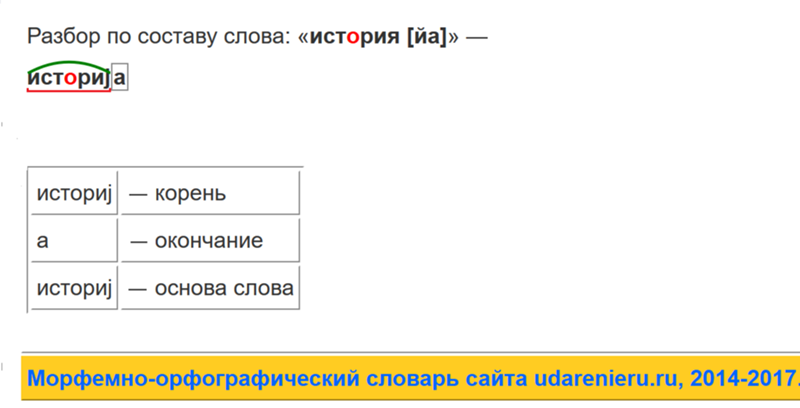

Командиры Рабоче-крестьянской Красной армии у немецких гаубий, брошенных противником при отступлении. Автор – Д.А. Минскер. Место съемки – в районе Можайска. Дата съемки – январь 1942 года

Автор – Д.А. Минскер. Место съемки – в районе Можайска. Дата съемки – январь 1942 года

7 января 1942 года контрнаступление завершилось. Его результатом стал разгром основных сил 2-й, 3-й и 4-й танковых армий и соединений 9-й полевой армии вермахта . 38 немецких дивизий были разбиты. Гитлер снял с постов главнокомандующего сухопутными войсками генерал-фельдмаршала Вальтер фона Браухича, командующего группой армий «Центр» Бока, командующих 2-й и 4-й танковых и 9-й армиями Гудериана, Эриха Гепнера, Адольфа Штрауса. Всего своих должностей лишились 35 фельдмаршалов и генералов вермахта.

После удачных боев под Москвой. Автор – И.М. Шагин. Место съемки – Московская область Дата съемки – декабрь 1941 года.

Общее наступление

5 января 1942 Ставка Верховного Главнокомандования приняла решение о переходе в общее наступление на всех стратегических направлениях с целью разгрома главных группировок врага. 10 января войска Западного фронта освободили города Можайск, Верею, Медынь, Киров, Людиново и Сухиничи. Войсками Калининского фронта и левого крыла Северо-Западного фронта были освобождены города Пено, Андреаполь, Селижарово, Торопец.

Войсками Калининского фронта и левого крыла Северо-Западного фронта были освобождены города Пено, Андреаполь, Селижарово, Торопец.

Наступление войск Западного фронта на Вязьму, начавшееся 26 января, успеха не имело. Немецко-фашистское командование подтянуло подкрепления, которые отбили атаки советских войск и нанесли им тяжелые потери. 20 апреля 1942 года советские войска перешли к обороне на рубеже Ржев, Гжатск, Киров, Жиздра.

Вступление войск Красной армии в Можайск после его освобождения от фашистских захватчиков. Автор – М.В. Бачурин. Место съемки – Можайск. Дата съемки – 20 января 1942 года.

Итоги битвы за Москву

В результате контрнаступления и общего наступления противник был отброшен на 100–250 километров. Полностью были освобождены Московская, Тульская и Рязанская области, а также многие районы Калининской, Смоленской и Орловской областей.

Победа под Москвой имела огромное политическое и военное значение. Она знаменовала крах стратегических планов Германии, положила начало развертыванию массового сопротивления на оккупированных территориях СССР, послужила укреплению антигитлеровской коалиции.

Президиум Верховного совета СССР 1 мая 1944 года учредил медаль «За оборону Москвы». Ей награждены более миллиона человек.

Плакаты периода Гражданской войны

Плакат (от франц. placard – объявление, афиша) известен с древнейших времен. Он бытовал в Древнем Египте, Греции и Риме. Первые агитационные плакаты или «летучие листки» − гравюры большого формата – возникли в Германии в 1524-1526 гг.

В России первый революционный плакат появился в начале ХХ в. В период Русско-японской и Первой мировой войн он получил значительное распространение. Но именно в годы Гражданской войны появился и достиг своего расцвета политический плакат. Ясность

изобразительных средств, наглядность образов, возможность быстрого отклика на происходящие события и быстрое распространение обусловили применение плакатного искусства как наиболее эффективного средства вовлечения народа в общественную жизнь.

Советское правительство нуждалось в пропаганде и агитации своих политических идей и целей.

В процессе создания плакатов участвовали как художники-профессионалы, имевшие опыт работы в живописи, станковой и журнальной графике, иллюстрации, так и любители-самоучки. Основоположниками советского политического плаката были Д. Моор, В. Дени,

М. Черемных, А. Апситис (Апсит), Н. Когоут, Н. Кочергин, А. Радаков, художники «Окон РОСТА» В. Маяковский, М. Черемных, А. Левин, И. Малютин в Москве, В. Лебедев, В. Козлинский в Петрограде. Среди графиков можно назвать Н. Купреянова, С. Чехонина,

Е. Кругликова, Л. Лисицкого, В. Фидмана и других.

Основоположниками советского политического плаката были Д. Моор, В. Дени,

М. Черемных, А. Апситис (Апсит), Н. Когоут, Н. Кочергин, А. Радаков, художники «Окон РОСТА» В. Маяковский, М. Черемных, А. Левин, И. Малютин в Москве, В. Лебедев, В. Козлинский в Петрограде. Среди графиков можно назвать Н. Купреянова, С. Чехонина,

Е. Кругликова, Л. Лисицкого, В. Фидмана и других.

Новый плакат вобрал в себя традиции русской сатирической графики, использовал выразительные средства русского народного лубка, иллюстрации, журнальной карикатуры. При этом определились специфические приемы плакатного искусства: динамизм и

лаконичность формы, образная и цветовая символика. Плакатное оружие было настолько действенным, что, несмотря на нехватку оборудования, материалов и кадров в издательствах и типографиях, плакаты печатались в первую очередь. Нередко они

сопровождались красноречивыми надписями: «Каждый, кто срывает или заклеивает этот плакат, совершает контрреволюционное дело».

Постепенно были выработаны основные жанры политического плаката: сатирический и героический. Сатирический разоблачал «старый строй» и тех, кто, по мнению советского руководства, его поддерживал − капиталистов, интервентов, белогвардейцев, кулаков, соглашательские партии и церковь. Героический плакат с революционным пафосом призывал к борьбе с врагами советской власти, возвеличивал «нового героя» − рабочего, крестьянина, солдата. На нем крупными буквами помещались лозунги дня, задачи момента, сопровождавшиеся яркими и убедительными рисунками. Вот некоторые наиболее характерные лозунги: «Товарищи, все на Урал!», «На коня, пролетарий!», «Врангель еще жив, добей его без пощады!».

Многие плакаты периода Гражданской войны стали важнейшим средством политико-просветительной работы, классикой советского изобразительного искусства.

Коллекция плакатов музея-заповедника «Сталинградская битва» по тематике Гражданской войны насчитывает 40 единиц хранения. Первые плакаты поступили в фонды тогда еще Музея обороны Царицына имени тов. Сталина вскоре после открытия музея в 1937 г. В

дни Великой Отечественной войны, когда в октябре 1941 г. музейные ценности были эвакуированы в Заволжье, учетная документация была почти вся утрачена, поэтому известны не все источники поступления плакатов. По сохранившейся описи музейных ценностей

на 1 января 1941 г. в экспозиции музея было четыре плаката: «Граждане! Сдавайте оружие», «Казак, у тебя одна дорога с трудовой Россией», «Сказ про казака Ерему, попавшего в плен к большевикам», «Запись в Красную армию». Все они сохранились. Часть

коллекции составляют плакаты, переданные в дар крупнейшими музеями СССР в 1951-1955 гг. Это плакаты из обменных фондов Музея революции СССР, Центрального Музея Советской армии. Отдельные плакаты поступили из Государственного архива Сталинградской

области, Астраханского архивного бюро.

Сталина вскоре после открытия музея в 1937 г. В

дни Великой Отечественной войны, когда в октябре 1941 г. музейные ценности были эвакуированы в Заволжье, учетная документация была почти вся утрачена, поэтому известны не все источники поступления плакатов. По сохранившейся описи музейных ценностей

на 1 января 1941 г. в экспозиции музея было четыре плаката: «Граждане! Сдавайте оружие», «Казак, у тебя одна дорога с трудовой Россией», «Сказ про казака Ерему, попавшего в плен к большевикам», «Запись в Красную армию». Все они сохранились. Часть

коллекции составляют плакаты, переданные в дар крупнейшими музеями СССР в 1951-1955 гг. Это плакаты из обменных фондов Музея революции СССР, Центрального Музея Советской армии. Отдельные плакаты поступили из Государственного архива Сталинградской

области, Астраханского архивного бюро.

Граждане! Сдавайте оружие

Художник А. Апситис (Апсит)

Литературно-издательский отдел

Политуправления Реввоенсовета Республики

Москва,

РСФСР

1918 г.

Бумага; типографская печать

103×67 см

К концу 1918 г. боевой состав Красной армии насчитывал 285 тыс. штыков и сабель, общая численность армии составляла 800 тыс. человек. С ростом армии остро встала задача снабжения ее оружием. 10 декабря 1918 г. был издан декрет о сдаче оружия, который обязывал «все население и все учреждения гражданского ведомства сдать находящиеся у них все исправные и неисправные винтовки, пулеметы и револьверы всех систем, патроны к ним и шашки военного образца».

Плакат был написан тут же, буквально через несколько дней после публикации декрета. Он ясно и убедительно доносил до каждого гражданина Советской республики, в чем заключается его гражданский долг, его личное участие в классовой битве. И в

тексте, и в рисунке плаката ярко выражены призыв, агитация. На плакате только одна фигура красноармейца. Левой рукой он указывает на текст «Граждане! Сдавайте оружие», правую волевым движением обращает к зрителю.

Год Красной Армии. 1918-1919

Художник А. П. Апситис (Апсит)

Агитационно-просветительный отдел

Всероссийского бюро военных комиссаров

Москва,

РСФСР

1919 г.

Бумага; типографская печать

69×52 см

МЗСБ КП-1102

Плакат относится к 1918-1919 гг. – периоду построения армии нового типа − Рабоче-Крестьянской Красной Армии. Армия укреплялась организационно. На смену принципу добровольности пришел принцип всеобщей воинской обязанности. Стабилизировалась

структура органов военного руководства, которую возглавил Реввоенсовет Республики. Красной армией приобретался боевой опыт, повышалась ударная и огневая мощь, что позволило не только сдерживать противника, но и на ряде направлений наносить успешные

контрудары.

Плакат способствовал формированию у населения представления о Красной армии как защитнице интересов граждан республики. На переднем плане – фигура красноармейца с винтовкой наперевес, прикрывающего собой женщину с ребенком. В верхней части

плаката изображен символ Красной армии – красная звезда с плугом и молотом в центре, вписанная в силуэт гербового щита. Слева и справа от фигуры красноармейца расположены элементы герба династии Романовых. Разорванная цепь, пораженные двуглавый

орел и грифон символизируют разорванные оковы российского самодержавия. Фоном рисунка служит карта Советской Республики, на которой отражены успехи Красной армии. Подпись автора в правом нижнем углу: «СКИθ» (один из псевдонимов художника). Рисунок

заключен в рамку, над которой указаны годы: «1918-1919». В нижней части плаката текст: «Я – крестьянский, рабочий сын. Я – солдат Красной Армии. Пока держу ружье в руках – нет воли врагам трудящихся. Год целый бьюсь на всех фронтах. Красная звезда

с плугом и молотом, под алым знаменем загорается все дальше и дальше. Вольный пахарь, вольный рабочий под моей защитой строит новое вольное царство труда. За год окреп я, верю в силы свои, верю в правоту свою, верю в победу рабочего и крестьянского

люда во всем мире. Рад бы отдохнуть, но клянусь держать крепко винтовку в руках, пока не согласны на мир враги Российской Рабоче-Крестьянской Советской Республики». Под текстом указан издатель: «Издание агитационно-просветительного отдела

Всероссийского бюро военных комиссаров».

Вольный пахарь, вольный рабочий под моей защитой строит новое вольное царство труда. За год окреп я, верю в силы свои, верю в правоту свою, верю в победу рабочего и крестьянского

люда во всем мире. Рад бы отдохнуть, но клянусь держать крепко винтовку в руках, пока не согласны на мир враги Российской Рабоче-Крестьянской Советской Республики». Под текстом указан издатель: «Издание агитационно-просветительного отдела

Всероссийского бюро военных комиссаров».

Деникинская банда

Художник В. Н. Дени (Денисов)

Литературно-издательский отдел

Политуправления Реввовенсовета Республики

Москва,

РСФСР

1919 г.

Бумага; типографская печать

100×70 см

МЗСБ КП-1090

Генерал А. И. Деникин, с января 1919 г. − Главнокомандующий Вооруженными Силами Юга России, лидер Белого движения на юге России. Главными идеями его программы были борьба с большевиками и восстановление «Великой Единой Неделимой России».

В центре плаката, на фоне темных туч, расположен символ Белого движения – трёхцветный российский флаг с надписью: «Бей рабочих и крестьян». На первом плане карикатурно изображены генерал А. И. Деникин и видный русский политический деятель,

монархист В. М. Пуришкевич. Их окружают фигуры, которые для художника ассоциируются с представителями реакционных кругов дореволюционной России: казак, священник, кулак и жандарм. Над рисунком надпись: «Деникинская банда», в центре призыв:

«Защищайте Советы! Защищайте свою волю, свою власть». В нижней части плаката стихотворное «Обращение к крестьянам» Демьяна Бедного:

На первом плане карикатурно изображены генерал А. И. Деникин и видный русский политический деятель,

монархист В. М. Пуришкевич. Их окружают фигуры, которые для художника ассоциируются с представителями реакционных кругов дореволюционной России: казак, священник, кулак и жандарм. Над рисунком надпись: «Деникинская банда», в центре призыв:

«Защищайте Советы! Защищайте свою волю, свою власть». В нижней части плаката стихотворное «Обращение к крестьянам» Демьяна Бедного:

Подходите! Подходите!

На картину посмотрите:

– «Эх, картина… Просто шик»,

– Чешет голову мужик.

Развалившись на картине,

Сам Деникин в середине,

Сам Деникин-генерал,

Всё

«правительство» собрал.

А правительство-то, эва

Пуришкевич лысый слева,

Справа бритый важный Туз –

Черносотенный союз.

Черносотенная стая:

Снизу – тройца пресвятая,

А

у ней над головой, –

Поп, Кулак, Городовой.

Вот он батя-богомолец,

Возле бати – Доброволец!

Весь избит и зверски пьян, –

Побеждать идет крестьян.

Темный люд на водку падок.

–

«Вот вам водка. Дуй из кадок».

Как допьетеся до дна,

Станет правда вам видна.

Пей, ребятушки, из кадок,

За помещичий порядок,

За деникинскую плеть,

Неча спин своих жалеть.

Раньше баре подать

брали,

Подать брали – шкуру драли,

Нынче ж власть коль заберут,

С мужиков семь шкур сдерут.

Оберут народ до нитки,

Возместят свои убытки,

Все убытки возместят,

Жир на

брюхе отрастят.

Забунтуют деревушки,

Баре схватятся за пушки,

Чтобы бар нам вновь свалить,

Кровь рекой придется лить.

Чем терпеть нам снова муки

От деникинской науки,

Так

не лучше ли вам всем

Не знавать ее совсем.

Ой вы, светы мои, други,

Чай, мозги у вас не туги,

Так возьмите же вы в толк:

Кто вам друг и кто вам волк.

Чем Советов вам лишаться,

А потом за них

сражаться,

Не сподручней ли для вас –

Не терять их ни на час.

Так вставайте ж, други-светы,

Защищать свои Советы,

Вашу волю, вашу власть,

Шлите пулю в волчью пасть.

Надо,

братцы, торопиться

От Деникина отбиться,

И, разбив врага в бою,

Жизнь налаживать свою,

Делать собственное дело,

Терпеливо и умело,

Честно, просто, без затей,

Без

помещичьих плетей.

Справа от текста предупреждение: «Всякий, срывающий этот плакат или заклеивающий его афишей – совершает контрреволюционное дело» и «№ 48».

Запись в Красную армию

Художник К. Спасский

Государственное издательство

Москва, РСФСР

Бумага; типографская печать

1919 г.

51×64 см

МЗСБ КП-1093

В соответствии с Постановлением ВЦИК от 29 мая 1918 г. об обязательном наборе в РККА, Красная армия комплектовалась по принципу мобилизаций. В июле 1918 г. 5-й Всероссийский съезд Советов законодательно установил всеобщую воинскую повинность трудящихся в возрасте от 18 до 40 лет. В крупных населенных пунктах запись в Красную армию проводили военные комиссариаты, в сельской местности эти функции выполняли приезжие сотрудники уездных военкоматов, инструкторы.

Плакат многосложен по композиции. Основной сюжет – запись крестьян в ряды Красной армии. В центре композиции изображен красноармеец со знаменем в левой руке; правой он указывает на лозунг момента: «Запись в Красную армию». Здесь же, у стола, на

окраине села, толпятся крестьяне, некоторые из них с винтовками. На втором плане несколько крестьян ведут коней. Призывы проходили в обстановке острой классовой борьбы при недостатке оружия, обмундирования, строевых лошадей. В левой части плаката –

оппозиционно настроенная к призыву группа кулаков. Надписи сверху в центре: «Российская Социалистическая Федеративная Советская Республика», правее: «Пролетарии всех стран, соединяйтесь». В правом нижнем углу авторская монограмма художника. В

нижней части плаката приведены стихи Демьяна Бедного «Кулацкий плач»:

Надписи сверху в центре: «Российская Социалистическая Федеративная Советская Республика», правее: «Пролетарии всех стран, соединяйтесь». В правом нижнем углу авторская монограмма художника. В

нижней части плаката приведены стихи Демьяна Бедного «Кулацкий плач»:

Стоит кулак и чешет бороду:

«Ох-хо-хо! Дела-дела!

Опять комиссия из городу,

Каких явилось два орла!

Имел я добрых две винтовочки,

Приберегал их до поры,

Ждал измененья

обстановочки.

У, псы, едят вас комары!

Нашли винтовки под периною,

Не пулемет, как у попа,

С какой бы яростью звериною

Я размозжил вам черепа!

Убавь, кричат мне, фанаберии,

Не то!.. Ну, что ж! В конце концов

Для ихней красной артиллерии

Пришлось отдать двух жеребцов.

В

красноармейцы, вишь, охотников

Столпилось сколько у стола!

Для трех сынков моих, работников,

Давно уж очередь была.

Укрыл. Где чадушки спасаются,

Пока никто не подсмотрел.

Худеют парни. Опасаются:

Поймают – кончено: расстрел!

Ох, что ж это такое деется?

Когда ж я обрету покой?

Терпеть, на Колчака надеяться?

Аль уж

надежды никакой?»

Страдая всей своей «утробою»,

Скулит кулак: «Дела-дела!»

И смотрит с бешеною злобою

На флаг кумачный у стола.

Антанта

Художник В. Н. Дени (Денисов)

Литературно-издательский отдел

Политуправления Реввоенсовета Республики

Москва, РСФСР

1919 г.

Бумага; типографская печать

67×52 см

МЗСБ КП-5530

Лидеры Белого движения в период Гражданской войны опирались на военную помощь Великобритании, Франции, США, которые к этому времени играли ведущую роль в Антанте (союз «Сердечное согласие», от франц. «Entente cordiale», начал оформляться в

1904-1907 гг. как блок Великобритании, Франции и России).

как блок Великобритании, Франции и России).

На плакате изображены генералы А. И. Деникин, А. В. Колчак, Н. Н. Юденич в виде свирепых псов с воинскими знаками различия и отличия на поводках у лидеров Антанты. Карикатурный образ лидеров Белого движения как «хищных псов» был призван объяснить рабочим и крестьянам зависимость белогвардейцев от помощи Антанты. В плакате использовались такие изобразительные средства, как лаконичность формы, образная символика. На цилиндрах трех империалистов изображены национальные флаги США, Франции, Великобритании. Преобладанием в палитре плаката черного цвета художник подчеркивает антинародность, антигуманность режима, который несут с собой руководители Белого движения при поддержке мирового империализма. Надписи сверху слева – «Российская Социалистическая Федеративная Советская Республика», справа – «Пролетарии всех стран, соединяйтесь», в левом нижнем углу – «№ 42». В нижней части плаката помещены сатирические стихи, характеризующие политику Антанты в отношении Советской России:

По пояс утопая в крови,

Антанты злобная орда

Глядит, насупив мрачно брови,

На землю вольного труда.

Таит Антанта мысли злые,

Мечтая злобно по часам

Отдать Советскую Россию

На растерзанье хищным псам.

В угоду разжиревшей клике,

Свободы растоптавшей флаг,

Рычат Юденич и Деникин,

Рычит голодный пес Колчак.

И запах золота почуя,

По ветру навострив носы,

В защиту мировых буржуев

Остервенело лезут псы.

Но мощная рука рабочих,

Подняв высоко красный стяг,

Как сор, отбрасывает прочь

их,

Скрепляя боем каждый шаг.

Трещат по швам Антанты планы

Борьба что день, то горячей;

Пустеют без толку карманы

Господ союзных богачей.

На псов надежды очень мало,

Победы путь не так уж прост –

Колчак расшибся близ Урала,

Бедняге отдавили хвост.

Подшибли глаз, помяли лапы:

Скулит облезлый пес Колчак;

Глядят

союзные сатрапы

На красный заповедный флаг.

И с грудой рент и облигаций,

Решая все дела втроем,

Сидит уныло «Лига наций»

В собачьем обществе своем.

Да здравствует Красная 3-х миллионная армия!

Художник А. П. Апситис (Апсит)

Агитационно-просветительный

отдел Всероссийского бюро военных

комиссаров

Москва, РСФСР

1919 г.

Бумага; типографская печать

71×105 см

МЗСБ

КП-1269

МЗСБ КП-5566

Рабоче-Крестьянская Красная армия, армия нового типа, на 1 апреля 1918 г. насчитывала 155 тыс. человек, к началу 1919 г. в ее рядах состояло уже 1 млн. 630 человек. Еще в октябре 1918 г. Председатель Совета Народных Комиссаров В. И. Ленин выдвинул важнейшую общегосударственную и общепартийную задачу – создание трехмиллионной армии. В июле 1919 г. состоялся пленум ЦК РКП (б), после которого этот процесс был ускорен. К концу 1919 г. задача была выполнена.

Это послужило поводом для выпуска плаката. С помощью изобразительных приемов автор показал, как многочисленные колонны красноармейцев сливаются в единый могучий поток. По заснеженным полям, балкам и лощинам, извилистым дорогам движутся сухопутные

войска – основной род войск Красной армии, кавалерия – маневренная ударная сила армии. В правой средней части плаката четко прописаны сопровождающие армию обозы, мотоциклетные части. На первом плане изображен командир, который, стоя на броневике со

знаменем в руке, приветствует красноармейцев. Немного впереди него, справа и слева показаны рядовые бойцы и матросы. В левой части плаката – артиллерийский расчет, буксирующий полевую пушку. Над колоннами красноармейцев реют аэропланы и самолеты.

Автор дает представление о всех родах войск, входивших в состав Красной армии. В бесконечных людских потоках тут и там видны красные знамена. На среднем плане полотна написана маленькая деревенька, на дальнем плане, справа, − окраины фабричного

городка. Таким образом, художник показывает основные источники пополнения армии – крестьянские массы и рабочий класс. Интересной особенностью плаката можно считать огромное количество людей, изображенных художником, и умение передать движение

людских масс, сообщить произведению динамизм.

По заснеженным полям, балкам и лощинам, извилистым дорогам движутся сухопутные

войска – основной род войск Красной армии, кавалерия – маневренная ударная сила армии. В правой средней части плаката четко прописаны сопровождающие армию обозы, мотоциклетные части. На первом плане изображен командир, который, стоя на броневике со

знаменем в руке, приветствует красноармейцев. Немного впереди него, справа и слева показаны рядовые бойцы и матросы. В левой части плаката – артиллерийский расчет, буксирующий полевую пушку. Над колоннами красноармейцев реют аэропланы и самолеты.

Автор дает представление о всех родах войск, входивших в состав Красной армии. В бесконечных людских потоках тут и там видны красные знамена. На среднем плане полотна написана маленькая деревенька, на дальнем плане, справа, − окраины фабричного

городка. Таким образом, художник показывает основные источники пополнения армии – крестьянские массы и рабочий класс. Интересной особенностью плаката можно считать огромное количество людей, изображенных художником, и умение передать движение

людских масс, сообщить произведению динамизм. В правом нижнем углу подпись автора: «СКИθ» (один из псевдонимов художника).

В правом нижнем углу подпись автора: «СКИθ» (один из псевдонимов художника).

Товарищи, все на Урал!

Художник П. Ю. Киселис

Агитационно-просветительный отдел

Всероссийского бюро военных комиссаров

Москва,

РСФСР

1919 г.

Бумага; типографская печать

104×72 см

МЗСБ КП-1276

Плакат относится к 1919 г., когда Восточный фронт становится главным, а лозунг «Все на борьбу с Деникиным» − наиболее актуальным. Одной из целей атак адмирала Колчака на Урал было отвлечение сил Красной армии от Южного фронта. Советское

правительство, не снимая войска с южного направления, проводит ряд мобилизаций в ряды РККА. Итогом их стало пополнение Красной армии 877 тысячами человек. Из них на Восточный фронт было направлено 24 тысячи. Благодаря этому стало возможным мощное

контрнаступление, начавшееся в апреле 1919 г. действиями Южной группы армий Восточного фронта, имевшее целью освобождение Урала. Это было жизненно необходимо Советской Республике, так как помимо решения чисто военных задач, Урал с его населением в

6 млн человек, с большим количеством предприятий и сельскохозяйственных угодий мог значительно улучшить снабжение армии и тыла и дать десятки тысяч новых бойцов для Красной армии.

Идейное содержание плаката заключается в лозунгах: «Товарищи, все на Урал!», «Смерть Колчаку и прочим приспешникам царя и капитализма». Вся экспрессия плаката сконцентрирована в фигуре красноармейца, стремящегося в бой. В левом нижнем углу – подпись автора и дата, в правом – указан издатель: «Издание агитационно-просветительного отдела Всероссийского бюро военных комиссаров».

Отступая перед Красной армией, белогвардейцы жгут хлеб

Художник А. П. Апситис (Апсит)

Издательство

Народного

комиссариата земледелия

Москва, Петроград, Киев, РСФСР

1919 г.

Бумага;

типографская печать

64×99 см

МЗСБ КП-1275

Плакат иллюстрирует одну из самых трагичных страниц истории Гражданской войны: бедствия и страдания мирного, беззащитного населения.

В основу сюжета положено уничтожение отступающими белогвардейцами хлебных запасов на селе. На деревенской околице белогвардеец поджигает соломенную крышу амбара, другие держат под прицелом крестьянскую семью. Рядом с генералом – священник.

Советский плакат часто включал в лагерь классовых врагов православных священников с крестом. Крест выступает одним из символов, разделяющих противоборствующие стороны, хотя православна церковь не благословляла ни одну из воюющих сторон и, более

того, постоянно призывала к прекращению братоубийственной войны. В левой части плаката – старик, изможденные дети, женщины, взывающие к милости, протягивающие руки к белогвардейцам. На лицах и в позах застыло выражение отчаяния и страха. Картину

народного бедствия дополняет изображение охваченного огнем амбара у горизонта. Подпись автора в левом нижнем углу: «И. Осинин» (один из псевдонимов художника). Справа указано: «Издательство народного комиссариата земледелия, Москва, Пречистенский

бульвар, 4 – Петроград, Морская, 42 – Киев, Владимирская, 19».

Рядом с генералом – священник.

Советский плакат часто включал в лагерь классовых врагов православных священников с крестом. Крест выступает одним из символов, разделяющих противоборствующие стороны, хотя православна церковь не благословляла ни одну из воюющих сторон и, более

того, постоянно призывала к прекращению братоубийственной войны. В левой части плаката – старик, изможденные дети, женщины, взывающие к милости, протягивающие руки к белогвардейцам. На лицах и в позах застыло выражение отчаяния и страха. Картину

народного бедствия дополняет изображение охваченного огнем амбара у горизонта. Подпись автора в левом нижнем углу: «И. Осинин» (один из псевдонимов художника). Справа указано: «Издательство народного комиссариата земледелия, Москва, Пречистенский

бульвар, 4 – Петроград, Морская, 42 – Киев, Владимирская, 19».

Вперед, на защиту Урала!

Художник А. П. Апситис (Апсит)

Политический отдел

Революционного военного совета Республики

Москва,

РСФСР

1919 г.

Бумага; типографская печать

106×71 см

МЗСБ КП-1267

В 1919 г. Восточный фронт снова, как и летом 1918 г., становится главным фронтом Советской Республики. Возникает реальная угроза совместного похода на Москву объединившимися армиями А. В. Колчака и А. И. Деникина. 12 апреля 1919 г. опубликованы Тезисы ЦК РКП (б) «В связи с положением на Восточном фронте», в которых была поставлена главная политическая и стратегическая задача момента: направить все силы на разгром войск А. В. Колчака и освобождение Волги и Сибири. По мобилизации в Красную армию было призвано свыше 50 тысяч человек. В конце апреля советские войска под командованием М. В. Фрунзе и С. С. Каменева перешли в контрнаступление. Тем самым были созданы предпосылки для освобождения Урала.

В верхней части плаката призыв: «Вперед, на защиту Урала!». На переднем плане показана фигура бойца Красной армии, бегущего в атаку с винтовкой наперевес. Динамизм изображению придают силуэты устремившихся в бой вооруженных красноармейцев под

знаменем. В левом нижнем углу подпись автора: «А. Петров» (один из псевдонимов художника). В правом нижнем углу эмблема и название издательства: «Издание политического отдела Революционного военного совета Республики».

В левом нижнем углу подпись автора: «А. Петров» (один из псевдонимов художника). В правом нижнем углу эмблема и название издательства: «Издание политического отдела Революционного военного совета Республики».

Освободители

Художник В. Н. Дени (Денисов)

Литературно-издательский

отдел

Политуправления

Реввоенсовета Республики

Москва, РСФСР

1919 г.

Бумага; типографская печать

68×98 см

МЗСБ КП-5531

В 1919 г. армии генерала А. И. Деникина занимают значительные территории Юга России. Здесь, как и на территориях, занятых Красной армией, был установлен режим военного времени. Его характерными чертами были милитаризация, бюрократизм, жестокие меры принуждения. Оказавшись на занятой «красными» или «белыми» территории, люди в равной степени подвергались давлению со стороны властей.

Решая задачи политической пропаганды, автор плаката стремится подчеркнуть жестокость командования Вооруженных Сил Юга России и правительства Юга России по отношению к гражданскому населению. Генерал А. И. Деникин, карикатурно изображенный на

первом плане плаката, олицетворяет для художника белый террор, страшной иллюстрацией к которому стал расстрел мирных жителей белогвардейцами. Над названием плаката «Освободители» надпись: «Российская Социалистическая Федеративная Советская

Республика» и воззвание: «Пролетарии всех стран, соединяйтесь!» Справа предупреждение: «Всякий, срывающий этот плакат или заклеивающий его афишей, – совершает контрреволюционное дело», в центре указан издатель: «Литературно-издательский отдел

Политуправления Реввоенсовета Республики», справа – место печати: «17-я Государственная типо-литография (бывш. Кушнерева), Москва» и номер плаката «28».

Генерал А. И. Деникин, карикатурно изображенный на

первом плане плаката, олицетворяет для художника белый террор, страшной иллюстрацией к которому стал расстрел мирных жителей белогвардейцами. Над названием плаката «Освободители» надпись: «Российская Социалистическая Федеративная Советская

Республика» и воззвание: «Пролетарии всех стран, соединяйтесь!» Справа предупреждение: «Всякий, срывающий этот плакат или заклеивающий его афишей, – совершает контрреволюционное дело», в центре указан издатель: «Литературно-издательский отдел

Политуправления Реввоенсовета Республики», справа – место печати: «17-я Государственная типо-литография (бывш. Кушнерева), Москва» и номер плаката «28».

Донецкий уголь должен быть наш!

Художник К. Спасский

Литературно-издательский отдел

Политуправления Реввоенсовета Республики

Москва,

РСФСР

1919 г.

Бумага; типографская печать

104×71 см

МЗСБ КП-1271

В январе 1919 г. Белые армии Юга объединились под общим командованием генерала А. И. Деникина. Полностью овладев Северным Кавказом, в феврале 1919 г. командование Вооруженных сил Юга России перебрасывает добровольческие войска на Донбасс и Дон, в

помощь отступающим частям Донской армии. Это направление было особенно важно для обеих воюющих сторон. Советская Республика переживала жестокую экономическую разруху, топливный голод. Борьба за донецкий уголь имела такое же значение, как и борьба

на военном и продовольственном фронтах. Фабрикам, железным дорогам, водному транспорту, населению жизненно необходим был уголь. Борьба за Донецкий бассейн приняла затяжной характер и продолжалась весь 1919 г. 31 декабря 1919 г. в ходе

наступательных операций Красной армии Донбасс был окончательно освобожден.

И. Деникина. Полностью овладев Северным Кавказом, в феврале 1919 г. командование Вооруженных сил Юга России перебрасывает добровольческие войска на Донбасс и Дон, в

помощь отступающим частям Донской армии. Это направление было особенно важно для обеих воюющих сторон. Советская Республика переживала жестокую экономическую разруху, топливный голод. Борьба за донецкий уголь имела такое же значение, как и борьба

на военном и продовольственном фронтах. Фабрикам, железным дорогам, водному транспорту, населению жизненно необходим был уголь. Борьба за Донецкий бассейн приняла затяжной характер и продолжалась весь 1919 г. 31 декабря 1919 г. в ходе

наступательных операций Красной армии Донбасс был окончательно освобожден.

На первом плане плаката изображена фигура красноармейца, указывающего левой рукой на лозунг «Донецкий уголь должен быть наш!». Боец Красной армии попирает ногой белогвардейского генерала, придавив его еще и прикладом винтовки, к штыку которой

прикреплен красный флаг с надписью «РСФСР». На дальнем плане – дымящие заводы и фабрики, к которым с разных сторон тянутся многочисленные железнодорожные эшелоны, груженные углем. Между железнодорожными ветками показаны поля – источники хлеба для

голодающей России. В средней части плаката расположен текст: «Нет угля – стоят фабрики, нет угля – станут поезда, покуда Дон не наш – голод с нами». В нижней части плаката под изображением красным шрифтом выделена основная мысль: «Победа над

деникинскими бандами – победа над голодом». На верхнем поле надпись: «Российская Социалистическая Федеративная Советская Республика».

На дальнем плане – дымящие заводы и фабрики, к которым с разных сторон тянутся многочисленные железнодорожные эшелоны, груженные углем. Между железнодорожными ветками показаны поля – источники хлеба для

голодающей России. В средней части плаката расположен текст: «Нет угля – стоят фабрики, нет угля – станут поезда, покуда Дон не наш – голод с нами». В нижней части плаката под изображением красным шрифтом выделена основная мысль: «Победа над

деникинскими бандами – победа над голодом». На верхнем поле надпись: «Российская Социалистическая Федеративная Советская Республика».

На коня, пролетарий!

Художник А. П. Апситис (Апсит)

Литературно-издательский отдел

Политуправления Реввоенсовета Республики

Москва,

РСФСР

1919 г.

Бумага; типографская печать

102×71,5 см

МЗСБ КП-1268

Одним из преимуществ Белых армий, действовавших на Юге России, был высокий процент кавалерийских соединений. В Донской армии генерала П. Н. Краснова и в Кавказской армии генерала П. Н. Врангеля доля кавалерийских соединений достигала 50% от общей

численности войск. В Красной армии первые кавалерийские части начинают формироваться в январе 1918 г. из солдат-добровольцев. В это же время создаются и первые конные краснопартизанские отряды, влившиеся позже в кавалерию Красной армии. Но

маневренный характер войны и широкое использование кавалерии противником ускорили процесс формирования кавалерийских соединений – бригад, дивизий, корпусов стратегической кавалерии, ставшей основным средством развития прорыва, разведки. Первые

кавалерийские дивизии были сформированы в конце 1918-1919 гг., корпуса – летом 1919 г., а Первая Конная армия – в ноябре 1919 г.

Н. Врангеля доля кавалерийских соединений достигала 50% от общей

численности войск. В Красной армии первые кавалерийские части начинают формироваться в январе 1918 г. из солдат-добровольцев. В это же время создаются и первые конные краснопартизанские отряды, влившиеся позже в кавалерию Красной армии. Но

маневренный характер войны и широкое использование кавалерии противником ускорили процесс формирования кавалерийских соединений – бригад, дивизий, корпусов стратегической кавалерии, ставшей основным средством развития прорыва, разведки. Первые

кавалерийские дивизии были сформированы в конце 1918-1919 гг., корпуса – летом 1919 г., а Первая Конная армия – в ноябре 1919 г.

Динамизм плакату придает изображение летящего во весь опор всадника в форме красноармейца и силуэты скачущих за ним бойцов-кавалеристов. В верхней части плаката надпись: «На коня, пролетарий!» В нижней части призыв: «Рабочая революция должна

создать могущественную красную конницу. Коммунист должен стать кавалеристом». На верхнем поле плаката слева надпись: «Российская Социалистическая Федеративная Советская Республика», справа – «Пролетарии всех стран, соединяйтесь!». У нижнего края

рамки, окаймляющей изображение всадника – издательская эмблема литературно-издательского отдела Политуправления Реввоенсовета Республики и номер плаката «52».

На верхнем поле плаката слева надпись: «Российская Социалистическая Федеративная Советская Республика», справа – «Пролетарии всех стран, соединяйтесь!». У нижнего края

рамки, окаймляющей изображение всадника – издательская эмблема литературно-издательского отдела Политуправления Реввоенсовета Республики и номер плаката «52».

За Красный Петроград!

За Красную Финляндию!

Художник Йири Аррак (Jiri Arrak)

Литературно-издательский отдел

Политуправления Реввоенсовета Республики

РСФСР

1919 г.

Бумага; типографская печать

106×70 см

МЗСБ КП-1279

В конце сентября 1919 г. начинается второе наступление Северо-Западной армии генерала Юденича Н. Н., рассчитывавшего на активную поддержку Эстонии и Финляндии. К октябрю 1919 г. положение под Петроградом становится угрожающим. Защита Петрограда

была возложена на 7-ю армию и Действующий отряд Балтийского флота. Они были усилены за счет мобилизаций рабочих и коммунистов Петрограда. Сюда же перебрасываются дополнительные части из резерва и с других фронтов. Это позволило добиться перелома в

ходе боевых действий в пользу Красной армии и заставило Финляндию отказаться от помощи Юденичу.

Сюда же перебрасываются дополнительные части из резерва и с других фронтов. Это позволило добиться перелома в

ходе боевых действий в пользу Красной армии и заставило Финляндию отказаться от помощи Юденичу.

На переднем плане красноармеец в рукопашной схватке сталкивает белогвардейца с обрыва, символизирующего границу Советской Республики. Внизу под обрывом − крепостные стены города и река. В верхней части плаката на заднем плане показана фигура красноармейца, водружающего красное знамя с надписью «Р. С. Ф. С. Р.». Ногой он попирает сорванное белое знамя. В верхнем левом углу надпись: «Пролетарии всех стран, соединяйтесь!» В нижней части плаката лозунг: «За Красный Петроград! За Красную Финляндию!». У нижнего края рамки, окаймляющей изображение, указано издательство: «Лит.-Изд. Отд. Полит. Управл. Рев. Воен. Сов. Республики» и авторская подпись художника.

Враг у ворот! Он несет рабство, голод и смерть!

Художник Д. С. Моор (Орлов)

Литературно-издательский

отдел

Политуправления Реввоенсовета

Республики

Москва, РСФСР

1919 г.

Бумага; типографская печать

70×100,5 см

МЗСБ КП-1274

Особенно тяжелым для Советской России оказался 1919 г. Вооруженная борьба развернулась одновременно на шести фронтах общей протяженностью 8 тыс. км. Она требовала мобилизации всех сил на борьбу с врагом.

Плакат образно представляет реальную борьбу за советскую власть как сражение с мифическим чудовищем. Художник использует аллегорические образы. Справа – изображение крепостной стены с бойницами, через которые ведет по противнику огонь артиллерия

Красной армии. По ступеням лестницы поднимаются шеренги красноармейцев. В нижней части плаката, на фоне крепостной стены, лозунг: «Пролетарии всех стран, соединяйтесь». На полотнище знамени надпись: «РСФСР». В левой части плаката, под черными

тучами, представлены зловещие образы врага: двуглавый орел со змеиными языками, смерть в темном плаще, держащая в одной руке императора России в царской мантии, другой рукой указывающая в направлении крепости – оплота советской власти. В стане

противника тут и там видны флаги кайзеровской Германии. В нижней части плаката текст: «Враг у ворот! Он несет рабство, голод и смерть! Уничтожьте черных гадов! Все на защиту! Вперед!». Надписи на верхнем поле слева: «Р. С. Ф. С. Р.», справа:

«Пролетарии всех стран, соединяйтесь!». В нижней части правого поля – издательская эмблема.

В стане

противника тут и там видны флаги кайзеровской Германии. В нижней части плаката текст: «Враг у ворот! Он несет рабство, голод и смерть! Уничтожьте черных гадов! Все на защиту! Вперед!». Надписи на верхнем поле слева: «Р. С. Ф. С. Р.», справа:

«Пролетарии всех стран, соединяйтесь!». В нижней части правого поля – издательская эмблема.

Товарищи мусульмане!

Художник Д. С. Моор (Орлов)

Издание Центрального Управления Всевобуч

Москва, РСФСР

Бумага;

типографская печать

71×49 см

МЗСБ КП-1104

Плакат иллюстрирует общую линию ленинской национальной политики. 20 ноября (3 декабря) 1917 г. было опубликовано «Обращение к трудящимся мусульманам России и Востока за подписями председателя СНК В. И. Ленина и наркома по делам национальностей И. В. Сталина, которое гарантировало сохранение обычаев, национальных и культурных учреждений.

В центре плаката представлен кавалерист-мусульманин со знаменем, на котором изображены красноармейская звезда и полумесяц. За ним – группа всадников-мусульман. Пейзаж пустыни, мусульманская символика создают особенный национальный колорит. В

верхней части плаката текст: «Враги трудового народа посягают на вашу свободу, только вы сами можете защитить свои семьи, только Советская власть доставит вам ваши вольные степи, горы и скалы. Все в седла! Идите в ваши мусульманские конные полки

всеобщего обучения. Поступайте на кавалерийские курсы Всевобуч! Все под красную звезду!». В нижней части плаката – текст на арабском языке. Плакат формирует мысль, что у трудящихся России и Востока общий враг, против которого необходимо объединить

силы. До введения всеобщей воинской повинности на национальных окраинах подготовкой добровольцев к несению службы в рядах Красной армии ведал Всеобуч. Плакат носит ярко выраженный агитационный характер. Надписи: в правом верхнем углу – «Обращайтесь

за справками: инспекция Кавалерийских Формирований Центрального Управления Всевобуч Всероссийского Главного Штаба», в левом нижнем углу – «Издание Центрального Управления Всевобуч».

За ним – группа всадников-мусульман. Пейзаж пустыни, мусульманская символика создают особенный национальный колорит. В

верхней части плаката текст: «Враги трудового народа посягают на вашу свободу, только вы сами можете защитить свои семьи, только Советская власть доставит вам ваши вольные степи, горы и скалы. Все в седла! Идите в ваши мусульманские конные полки

всеобщего обучения. Поступайте на кавалерийские курсы Всевобуч! Все под красную звезду!». В нижней части плаката – текст на арабском языке. Плакат формирует мысль, что у трудящихся России и Востока общий враг, против которого необходимо объединить

силы. До введения всеобщей воинской повинности на национальных окраинах подготовкой добровольцев к несению службы в рядах Красной армии ведал Всеобуч. Плакат носит ярко выраженный агитационный характер. Надписи: в правом верхнем углу – «Обращайтесь

за справками: инспекция Кавалерийских Формирований Центрального Управления Всевобуч Всероссийского Главного Штаба», в левом нижнем углу – «Издание Центрального Управления Всевобуч».

Хлеб нам даст только Красная армия

Художник Н. Н. Поманский

Литературно-издательский

отдел

Политуправления Реввоенсовета

Республики

Москва, РСФСР

1919 г.

Бумага; типографская печать

52×69 см

МЗСБ КП-1103

1919 г. − период наибольших успехов Вооруженных Сил Юга России под командованием генерала А. И. Деникина и потери захваченных территорий. Этот год оказался особенно тяжелым для Советской республики. К марту 1919 г. вместо 260 млн. пудов хлеба, запланированных по продразверстке, было собрано лишь 91,3 млн. пудов. Летом 1919 г. основные хлебопроизводящие районы были в руках Белой армии.

Эта ситуация отражена в верхней части плаката. Слева вверху, на диване, изображен генерал А. И. Деникин, за диваном – многочисленные мешки, символизирующие запасы хлеба. Левой рукой А. И. Деникин указывает на карту, на которой представлена

занятая Вооруженными силами Юга России (ВСЮР) территория. Справа вверху, как антитеза, представлены голодающие рабочие с семьями, весы со скудным пайком хлеба − 1/8 фунта. Здесь же текст: «Деникин занял Харьков и Екатеринослав – в Москве и

Петрограде нет хлеба». В нижней части плаката ситуация изменилась. Исхудавший А. И. Деникин сидит на том же диване, но за ним уже нет мешков с зерном. Генерал отвернулся от карты, на которой показаны потерянные ВСЮР районы Юга России. Справа внизу

та же группа рабочих с семьями, но уже в приподнятом настроении, рядом мешки с хлебом. На весах лежит более полновесный паек – 1½ фунта хлеба. Текст: «Красная армия наступает, хлеб в Советской России прибавляется». Надписи: в левом верхнем углу –

«Пролетарии всех стран, соединяйтесь!»; в правом – «Российская Социалистическая Федеративная Советская Республика»; в левом нижнем углу – «Лит.-Изд. Отд. Полит. Управл. Рев. Воен. Сов. Республики» в правом – «Всякий, срывающий этот плакат или

заклеивающий его афишей, совершает контрреволюционное дело».

Здесь же текст: «Деникин занял Харьков и Екатеринослав – в Москве и

Петрограде нет хлеба». В нижней части плаката ситуация изменилась. Исхудавший А. И. Деникин сидит на том же диване, но за ним уже нет мешков с зерном. Генерал отвернулся от карты, на которой показаны потерянные ВСЮР районы Юга России. Справа внизу

та же группа рабочих с семьями, но уже в приподнятом настроении, рядом мешки с хлебом. На весах лежит более полновесный паек – 1½ фунта хлеба. Текст: «Красная армия наступает, хлеб в Советской России прибавляется». Надписи: в левом верхнем углу –

«Пролетарии всех стран, соединяйтесь!»; в правом – «Российская Социалистическая Федеративная Советская Республика»; в левом нижнем углу – «Лит.-Изд. Отд. Полит. Управл. Рев. Воен. Сов. Республики» в правом – «Всякий, срывающий этот плакат или

заклеивающий его афишей, совершает контрреволюционное дело».

Ты записался добровольцем?

Художник Д. С. Моор (Орлов)

Литературно-издательский отдел

Политуправления Реввоенсовета Республики

Москва,

РСФСР

1920 г.

Бумага; типографская печать

106×71 см

МЗСБ КП-1270

Героический агитационный плакат, относящийся к периоду строительства регулярной Рабоче-Крестьянской Красной Армии. В условиях Гражданской войны Красная армия непрерывно пополнялась не только за счет мобилизации, но и за счет партийных, профсоюзных, комсомольских призывов.

Именно этим категориям населения Советской России адресован вопрос красноармейца, изображенного на плакате. Во весь рост поднялась огромная фигура бойца. Он смотрит прямо, суровый и требовательный взгляд не отпускает внимание зрителя. Это не

просьба о помощи, а веление долга, призыв встать в строй. Неповторимо лицо, полное страсти и самоотверженности. Четко найден выразительный жест красноармейца. В левой руке – винтовка, правая направлена на зрителя. Вопрос, с которым красноармеец

обращается к гражданам Советской России, в изобразительном плане делится на две части: надпись «Ты» − в верхнем правом углу плаката, «записался добровольцем?» − в нижней части. На втором плане изображены корпуса заводов, которые в числе прочего

народного достояния призвана защищать Красная армия. Плакат «Ты записался добровольцем?» − это шедевр Д. С. Моора, в котором воплотились наиболее характерные черты советского плакатного искусства: высокий политический пафос и предельно ясная форма

выражения. Плакат обладал огромной агитационной силой и стал одним из наиболее популярных плакатов не только в Гражданскую, но и в Великую Отечественную войну. Над изображением сверху указана страна издания «Р. С. Ф. С. Р.» и призыв: «Пролетарии

всех стран, соединяйтесь!». Подпись автора в левом нижнем углу плаката. Ниже − место печати: «1-я Государственная типо-лит. (Пятницкое отд.) Москва, Пятницкая, 71» и номер плаката «№ 100», справа рядом с издательской маркой указано издательство:

«Лит. Изд. Отдел Политуправления Реввоенсовета Республики».

На втором плане изображены корпуса заводов, которые в числе прочего

народного достояния призвана защищать Красная армия. Плакат «Ты записался добровольцем?» − это шедевр Д. С. Моора, в котором воплотились наиболее характерные черты советского плакатного искусства: высокий политический пафос и предельно ясная форма

выражения. Плакат обладал огромной агитационной силой и стал одним из наиболее популярных плакатов не только в Гражданскую, но и в Великую Отечественную войну. Над изображением сверху указана страна издания «Р. С. Ф. С. Р.» и призыв: «Пролетарии

всех стран, соединяйтесь!». Подпись автора в левом нижнем углу плаката. Ниже − место печати: «1-я Государственная типо-лит. (Пятницкое отд.) Москва, Пятницкая, 71» и номер плаката «№ 100», справа рядом с издательской маркой указано издательство:

«Лит. Изд. Отдел Политуправления Реввоенсовета Республики».

Сказ про казака Ерему, попавшего в плен к большевикам

Художник К. Спасский

Литературно-издательский

отдел

Политуправления Реввоенсовета Республики

Москва, РСФСР

1919 г.

Бумага;

типографская печать

52×66 см

МЗСБ КП-1092

В период Гражданской войны на Дону сложилась особенно острая социально-экономическая и политическая обстановка. Именно здесь сосредоточились наиболее организованные непролетарские массы России – казачество. Амплитуда колебаний настроений казачества была очень велика. Основной целью агитационной работы было мобилизовать казаков вместе с рабочими и беднейшим крестьянством на сознательную борьбу с врагами советской власти.

Агитационный плакат, выполненный в лубочном стиле, состоит из шести картинок-сюжетов. Картинки поочередно показывают: мобилизацию в Донскую армию казака Еремы, боевые действия Красной и Белой армий, в результате которых казак Ерема попадает в

плен. Далее казак Ерема среди красноармейцев на пропагандистских курсах, в деревне и в городе, видит большие перемены в жизни простого народа. Поняв, что только народ поведет казачество к правде, казак Ерема принимает решение биться вместе с

народом против врагов советской власти до победного конца. Основные лозунги момента «Да здравствует власть Советов!», «Долой Деникина и всех царских генералов» размещены в центральной части. Плакат состоит из нескольких частей. Рассказ о казаке

Ереме в картинках сопровождается стихотворным текстом:

Основные лозунги момента «Да здравствует власть Советов!», «Долой Деникина и всех царских генералов» размещены в центральной части. Плакат состоит из нескольких частей. Рассказ о казаке

Ереме в картинках сопровождается стихотворным текстом:

По команде атамана

Затрещали барабаны…

По приказу царских слуг

Казаки собрались в круг.

Говорит начальство: – Братцы!

Завтра нам придется драться!

Коммунистов разобьем

И как прежде заживем!..

Хором пули засвистели,

Рвутся бомбы и шрапнели!

Рвется трудовой народ

С красным знаменем вперед!..

Словно дикие индейцы,

На конях белогвардейцы

За Деникиным идут,

Помощь богачам несут.

Но рабочих красных войско

Бьет погонников геройски!..

Враг не выдержал – сбежал, –

И Ерема в плен попал…

Наш казак в плену как дома.

Будто с детства все знакомо,

Всяк ему в глаза глядит,

Всякий правду говорит;

Громко речи зазвучали,

В сердце пленнику запали.

Понял он, что лишь народ

К правде, к свету поведет!

А когда прочел он книжки

Про помещичьи делишки,

Понял сразу в тот же миг,

Что за штука большевик!..

Побывал он и в деревне:

Монопольки да харчевни

Приказали долго жить;

Полно им людей травить.

Но зато в советских селах

Всех ребят муштруют в школах,

А бездельникам нет мест:

Кто не трудится – не ест!..

Дни за днями пролетают.

Пленник в городе гуляет

Без нужды и без забот…

Вдруг глядит – валит народ,

Песни воли распевает,

Встать за волю призывает,

Рвется крик со всех сторон:

«Все за волю! Все на Дон!»

«Не сражаться с казаками,

А покончить с кулаками!»

«Воле трудовой – венец,

А Деникину конец!. .»

.»

Эй, народ! Ребята! Братцы!

Нам ли кулаков бояться.

Мы прижмем без лишних слов

Кулаками кулаков!..

Вот вам сказка про Ерему,

Эта сказка всем знакома.

Всякий, кто ее прочтет,

Встанет грудью за народ.

Название плаката «Сказ про казака Ерему, попавшего в плен к большевикам» выполнено в виде красной транспарантной ленты, художественно раскинутой над картинками лубка. Надписи: на верхнем поле плаката слева – «Российская Социалистическая

Федеративная Советская Республика»; справа – «Пролетарии всех стран, соединяйтесь» и номер плаката «№ 2», внизу – название издательства: «Лит.-Изд. Отд. Полит. Управл. Рев. Воен. Сов. Республики».

И эту падаль на свалку!

Художник К. Спасский

РСФСР

1920 г.

Бумага; типографская печать

27×24

см

МЗСБ КП-4248

В январе-феврале 1920 г. было предпринято масштабное наступление Красной армии, в ходе которого на юге России были разбиты войска генерала А. И. Деникина – главной ударной силы Белого движения. Эта победа и поражение А. В. Колчака на Восточном

фронте означали коренной перелом в ходе всей Гражданской войны в пользу советской власти.

И. Деникина – главной ударной силы Белого движения. Эта победа и поражение А. В. Колчака на Восточном

фронте означали коренной перелом в ходе всей Гражданской войны в пользу советской власти.

В этом плакате совмещены элементы героического и сатирического жанров. В центре плаката − красноармейцы, выбрасывающие на свалку изображенного в карикатурной форме генерала, имеющего черты сходства с А. И. Деникиным. На первом плане – выгребная яма, в которой уже находятся император России Николай II, адмирал А. В. Колчак, Хорват и другие лидеры Белого движения. Ниже рамки – надпись: «И эту падаль − на свалку!»

Шкуро

Фрагмент плаката с карикатурами

из серии «Кого мы били»

Художники Кукрыниксы (Куприянов М. В., Крылов П. Н., Соколов Н. А.)

СССР

После 1935 г.

Бумага, типографская печать

34×23 см

МЗСБ

КП-4249

Шкуро А. Г. − генерал-лейтенант Белой армии. Весной 1918 г. создал белоказачий отряд, был начальником Кубанской казачьей бригады, затем дивизии в армии Деникина. Позже командовал Кубанской армией. В марте-апреле 1920 г. находился в резерве

Вооруженных Сил Юга России. Не получив должности в Русской армии, в мае 1920 г. эмигрировал во Францию. А. Г. Шкуро жил в Париже, Берлине, работал наездником в цирке. В центре плаката на фоне горного пейзажа изображен убегающий белогвардейский

генерал в черкеске. В нижней части плаката стихотворный текст Д. Бедного:

Позже командовал Кубанской армией. В марте-апреле 1920 г. находился в резерве

Вооруженных Сил Юга России. Не получив должности в Русской армии, в мае 1920 г. эмигрировал во Францию. А. Г. Шкуро жил в Париже, Берлине, работал наездником в цирке. В центре плаката на фоне горного пейзажа изображен убегающий белогвардейский

генерал в черкеске. В нижней части плаката стихотворный текст Д. Бедного:

Слыл Шкуро – по зверству – волком,

Но, удрав от нас пешком,

Торговал с немалым толком

Где-то выкраденным шелком

И солдатским табаком.

Нынче ездит «по Европам»

С небольшим казацким скопом.

Ради скачки верховой

На арене… цирковой.

О бароне Врангеле

Фрагмент плаката с карикатурами

из серии «Кого мы били»

Художники Кукрыниксы

(Куприянов М. В.,

Крылов П. Н., Соколов Н. А.)

СССР

После 1935 г.

Бумага; типографская печать

34×23 см

МЗСБ КП-4250

11 ноября 1920 г. , ввиду безнадежности дальнейшей борьбы за Крымский полуостров, Правитель Юга России и Главнокомандующий Русской армией генерал Врангель П. Н. отдает приказ об «эвакуации и посадке на суда всех, кто разделял с армией ее крестный

путь, семей военнослужащих, гражданских лиц». В результате успешно проведенной штабом генерала Врангеля военно-транспортной операции на 126 черноморских судах было вывезено из Крыма более 145 тысяч человек.

, ввиду безнадежности дальнейшей борьбы за Крымский полуостров, Правитель Юга России и Главнокомандующий Русской армией генерал Врангель П. Н. отдает приказ об «эвакуации и посадке на суда всех, кто разделял с армией ее крестный

путь, семей военнослужащих, гражданских лиц». В результате успешно проведенной штабом генерала Врангеля военно-транспортной операции на 126 черноморских судах было вывезено из Крыма более 145 тысяч человек.

Сюжетом плаката послужил момент эвакуации генерала Врангеля на крейсере «Корнилов»: показана сгорбленная худощавая фигура генерала, сидящего на палубе корабля. Изобразительными средствами художник подчеркивает одиночество и трагизм потерпевшего окончательное поражение на Юге России генерала Врангеля, покидающего навсегда российский берег. Плакат сопровождается стихотворным текстом Д. Бедного:

Герр барон фон Врангель тоже –

Видно аспида по роже –

Был, хоть «русская душа»,

Челофек не караша!

Говорил по-русски скверно

И свирепствовал безмерно.

Мы, зажав его в Крыму,

Крепко всыпали ему.

Бросив фронт под Перекопом,

Он подрал от нас галопом.

Убежал, баронский гнус.

За советским за кордоном

Это б нынешним баронам

Намотать себе на ус!

Оружием мы добили врага. Трудом мы добудем хлеб. Все за работу, товарищи!

Художник Н. Н. Когоут

Литературно-издательский отдел

Политуправления Реввоенсовета Республики

Москва,

РСФСР

1920 г.

Бумага; типографская печать

69,6×52,5 см

МЗСБ КП-5569

Разгромив к началу 1920 г. основные силы внутренней контрреволюции, Советская Республика приступила к мирному строительству. Гражданская война нанесла огромный ущерб экономике страны. В числе первоочередных ставились задачи преодоления разрухи,

подъема промышленности и сельского хозяйства. В 1920 г. промышленное производство составило 15% довоенного уровня; сельское хозяйство по технической оснащенности находилось на уровне 90-х годов ХIХ века.

В сюжете данного агитационного плаката отражен переход к мирному строительству. Перекрещенные винтовки, буденовка символизируют окончание войны. В центре композиции рядом с наковальней показаны бывший красноармеец и работница, занятые созидательным трудом. Массовый характер промышленного производства подчеркивают изображенные на втором плане заводские корпуса и группы рабочих. Перед наковальней − серп и молот, символизирующие союз рабочего класса и крестьянства, который будет способствовать успешному осуществлению социалистических преобразований в экономике. В нижней части плаката призыв: «Оружием мы добили врага. Трудом мы добудем хлеб. Все за работу, товарищи!» Подпись автора в правом нижнем углу. Надписи: на верхнем поле слева – «Российская Социалистическая Федеративная Советская Республика»; справа – «Пролетарии всех стран, соединяйтесь!»; в левом нижнем углу – «№ 87».

Только тесный неразрывный союз рабочих и крестьян спасет Россию от разрухи и голода

Художник неизвестен

Бюро

производственной пропаганды

при ЦК Всероссийского Союза рабочих

металлистов

Государственное издательство

Москва,

РСФСР

1920 г.

Бумага; типографская печать

70,5×52,5 см

МЗСБ КП-5568

После ликвидации основных сил Белой армии в стране начинается переход к мирному строительству. Этот процесс проходил в сложной обстановке, так как народное хозяйство было разрушено в ходе Первой мировой и Гражданской войн. Не хватало сырья и топлива для промышленности, товаров первой необходимости и продовольствия для населения. Поэтому первоочередными задачами стали восстановление сельского хозяйства, удовлетворение насущных потребностей рабочих и крестьян, укрепление экономической смычки города и деревни.

Плакат сюжетно разбит на две части: слева, на фоне силуэта деревни, крестьяне убирают урожай; справа, на фоне силуэтов заводских корпусов, на станках работают рабочие. Произведенные ими хлеб и промышленные товары грузят в железнодорожные составы.

На переднем плане – рабочий и крестьянин. Братское рукопожатие символизирует союз трудящихся Советской Республики. Рядом с ними изображены сельскохозяйственные орудия труда и орудия труда промышленного производства. В верхней части плаката надписи:

«Р. С. Ф. С. Р.» и «Пролетарии всех стран, соединяйтесь!». В нижней части плаката текст: «Только тесный, неразрывный союз рабочих и крестьян спасёт Россию от разрухи и голода. Рабочие: Дайте деревне земледельческие машины, чтобы увеличить добычу

хлеба республике, паровозы, чтобы перевозить хлеб в голодающие центры, Красной армии − оружие, чтобы защитить советскую власть от капиталистов. Крестьяне: Дайте хлеба рабочим, чтобы они могли работать, продовольствие и фураж Красной армии,

чтобы она могла защищать вашу землю от помещиков». Слева от основного текста рядом с издательской эмблемой указано: «Государственное Издательство. 1920 г./ ГИЗ 1167. Тираж 20 000 экз.» Справа: «Бюро производственной пропаганды при Ц.К.

Всеросс. Союза Рабочих Металлистов/16-я Гос. типография МСНХ»

В верхней части плаката надписи:

«Р. С. Ф. С. Р.» и «Пролетарии всех стран, соединяйтесь!». В нижней части плаката текст: «Только тесный, неразрывный союз рабочих и крестьян спасёт Россию от разрухи и голода. Рабочие: Дайте деревне земледельческие машины, чтобы увеличить добычу

хлеба республике, паровозы, чтобы перевозить хлеб в голодающие центры, Красной армии − оружие, чтобы защитить советскую власть от капиталистов. Крестьяне: Дайте хлеба рабочим, чтобы они могли работать, продовольствие и фураж Красной армии,

чтобы она могла защищать вашу землю от помещиков». Слева от основного текста рядом с издательской эмблемой указано: «Государственное Издательство. 1920 г./ ГИЗ 1167. Тираж 20 000 экз.» Справа: «Бюро производственной пропаганды при Ц.К.

Всеросс. Союза Рабочих Металлистов/16-я Гос. типография МСНХ»

Врангель еще жив, добей его без пощады

Художник Д. С. Моор (Орлов)

Литературно-издательский отдел

Политуправления Реввоенсовета Республики

Москва,

РСФСР

1920 г.

Бумага; типографская печать

69×50 см

МЗСБ КП-1101

В конце апреля 1920 г. на территорию Советской Украины вторглись польские войска. Красная армия вынуждена была перебросить часть сил на Польский фронт. В это же время активизируются на юге России войска генерала П. Н. Врангеля. К 24 июня белогвардейские войска вышли в Северную Таврию, к р. Днепр (у Никополя) и создали непосредственную угрозу Донбассу – угольным запасам страны.

Плакат написан в это трудное для Советской Республики время – в июле 1920 г. и был выпущен огромным тиражом в 65 тыс. экземпляров. Плакат успешно решал конкретные агитационные задачи, четко показывал соотношение сил революции и контрреволюции.

Броская композиция, огромный эмоциональный накал характерны для этого плаката. Предельную выразительность образу придает напряженная динамика руки Врангеля, протянувшейся к Донбассу, и взмах сильных рук красноармейца, занесшего над врагом

богатырский меч. Эта композиция – центр плаката, идейный смысл. Используется прием противопоставления героики и сатиры, характерный для последующей советской плакатной графики. Фигура красноармейца показана в ореоле света. В правом нижнем углу –

карикатурное изображение поверженных белых генералов, в их числе А. И. Деникин и Н. Н. Юденич. В левой нижней части плаката − Донецкий угольный бассейн с шахтами. На территории Донбасса уже одной ногой стоит боец Красой армии. Надписи на верхнем

поле плаката: «Российская Социалистическая Федеративная Советская Республика», «Пролетарии всех стран, соединяйтесь!» Внизу слева – «№ 102», в центре – «Типо-литография МГСПХ бывш. Н. М. Машистова» справа издательская эмблема, под ней указано

издательство «Литературно-Издательский Отдел Политуправления РВСР».

Используется прием противопоставления героики и сатиры, характерный для последующей советской плакатной графики. Фигура красноармейца показана в ореоле света. В правом нижнем углу –

карикатурное изображение поверженных белых генералов, в их числе А. И. Деникин и Н. Н. Юденич. В левой нижней части плаката − Донецкий угольный бассейн с шахтами. На территории Донбасса уже одной ногой стоит боец Красой армии. Надписи на верхнем

поле плаката: «Российская Социалистическая Федеративная Советская Республика», «Пролетарии всех стран, соединяйтесь!» Внизу слева – «№ 102», в центре – «Типо-литография МГСПХ бывш. Н. М. Машистова» справа издательская эмблема, под ней указано

издательство «Литературно-Издательский Отдел Политуправления РВСР».

Знание разорвет цепи рабства

Художник А. А. Радаков

Государственное Издательство

Петроград, РСФСР

1920 г.

Бумага; типографская печать

87×60 см

МЗСБ КП-5567

В процессе культурного строительства (1918-1920 гг. ) была выдвинута задача ликвидации неграмотности. 26 декабря 1919 г., в разгар Гражданской войны, был принят первый законодательный акт советской власти о всеобщем обязательном обучении – Декрет

«О ликвидации безграмотности среди населения РСФСР». Согласно декрету, все население республики в возрасте от 14 до 50 лет, не умеющее читать или писать, обязательно должно было обучаться грамоте на родном или русском языке. Повсеместно

организовывались пункты ликвидации безграмотности. Ликбезы обучали грамоте, давали элементарные знания по обществоведению, технике, агрономии, способствовали политическому просвещению.

) была выдвинута задача ликвидации неграмотности. 26 декабря 1919 г., в разгар Гражданской войны, был принят первый законодательный акт советской власти о всеобщем обязательном обучении – Декрет

«О ликвидации безграмотности среди населения РСФСР». Согласно декрету, все население республики в возрасте от 14 до 50 лет, не умеющее читать или писать, обязательно должно было обучаться грамоте на родном или русском языке. Повсеместно

организовывались пункты ликвидации безграмотности. Ликбезы обучали грамоте, давали элементарные знания по обществоведению, технике, агрономии, способствовали политическому просвещению.

В центре композиции агитационного плаката «Знание разорвет цепи рабства» − стопа книг и гусиное перо, создающие аллегорический образ знаний, образования. Прогибающаяся под тяжестью книг толстая металлическая цепь символизирует цепи рабства,

которые способен разорвать только вооруженный знанием человек. В левой и правой частях плаката – заводские корпуса. В ярких, лаконичных образах композиции заключена мысль о том, что преодолеть послевоенную разруху, восстановить и построить заводы,

фабрики невозможно без глубоких знаний. Подпись автора на желтом поле под изображением центральной композиции: «А. Радаков». В левом углу нижнего поля указано издательство – «Государственное Издательство, Петроград, 1920».

Подпись автора на желтом поле под изображением центральной композиции: «А. Радаков». В левом углу нижнего поля указано издательство – «Государственное Издательство, Петроград, 1920».

Казак, у тебя одна дорога с трудовой Россией

Художник Д. С. Моор (Орлов)

Литературно-издательский отдел

Политуправления Реввоенсовета Республики

Москва,

РСФСР

1920 г.

Бумага; типографская печать

68×50 см

МЗСБ КП-5529

В период Гражданской войны в среде казачества имело место политическое брожение. Первые декреты привели к тому, что основная масса казаков стала поддерживать Советы. Однако расколу казачества способствовали ошибки и злоупотребления советской власти на местах.

Можно провести параллели между плакатом и картиной В. М. Васнецова «Витязь на распутье», с которой был взят замысел для центральной части плаката. На плакате показаны три возможных пути казака в новой действительности. В центре композиции

изображен казак на коне в полном боевом вооружении. Словно былинный герой, он остановился перед камнем на перепутье трех дорог. На камне надпись: «Направо пойдешь − в лапы белых попадешь. Прямо пойдешь – разденут догола. Налево пойдешь – встретят

как родного брата». В верхней части плаката слева на фоне дымящихся труб и заводских корпусов стоит группа рабочих с лозунгом «Да здравствует коммунизм!» В центральной верхней части – капиталист с мешком денег в левой руке и табличка с надписью: