Конспект урока письма и развития речи в 5 классе «Разбор слов по составу»

Урок письма и развития речи в 5 классе

Тема урока : Разбор слов по составу

Цель урока: учиться разбирать слова по составу

Задачи урока:

1)закреплять знания по теме «Состав слова» через выполнение практических упражнений по разбору слов по составу

2) развивать и корригировать письменную речь учащихся в процессе записи составленных предложений, внимание и память через упражнения на соответствие заданных схем.

3) прививать учащимся интерес к предмету, умение работать самостоятельно.

Оборудование: алгоритм разбора слов по составу, картинный диктант, учебник, рабочие тетради.

Организационный этап.— Здравствуйте ребята. Сядет тот, кто назовет слова с корнем ХОД.

— Молодцы.

Ребята садятся на свои места.

1 минута

2.

Постановка цели и задач урока

Оформление работы в тетради

— Сегодня на уроке мы с вами будем учиться разбирать слова по составу. И правильно употреблять их в речи.

— Чему будем учиться на уроке?

— Тема урока «Разбор слов по составу».

-Записываем число, классную работу, тему урока .

— Повторите тему урока.

Ответы детей.

Ребята отвечают на поставленные вопросы

3 минут

3.

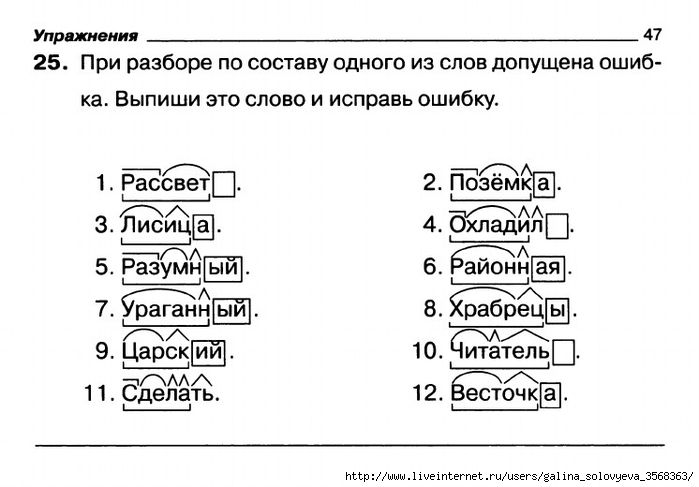

Закрепление изученного материала

а) Фронтальный опрос

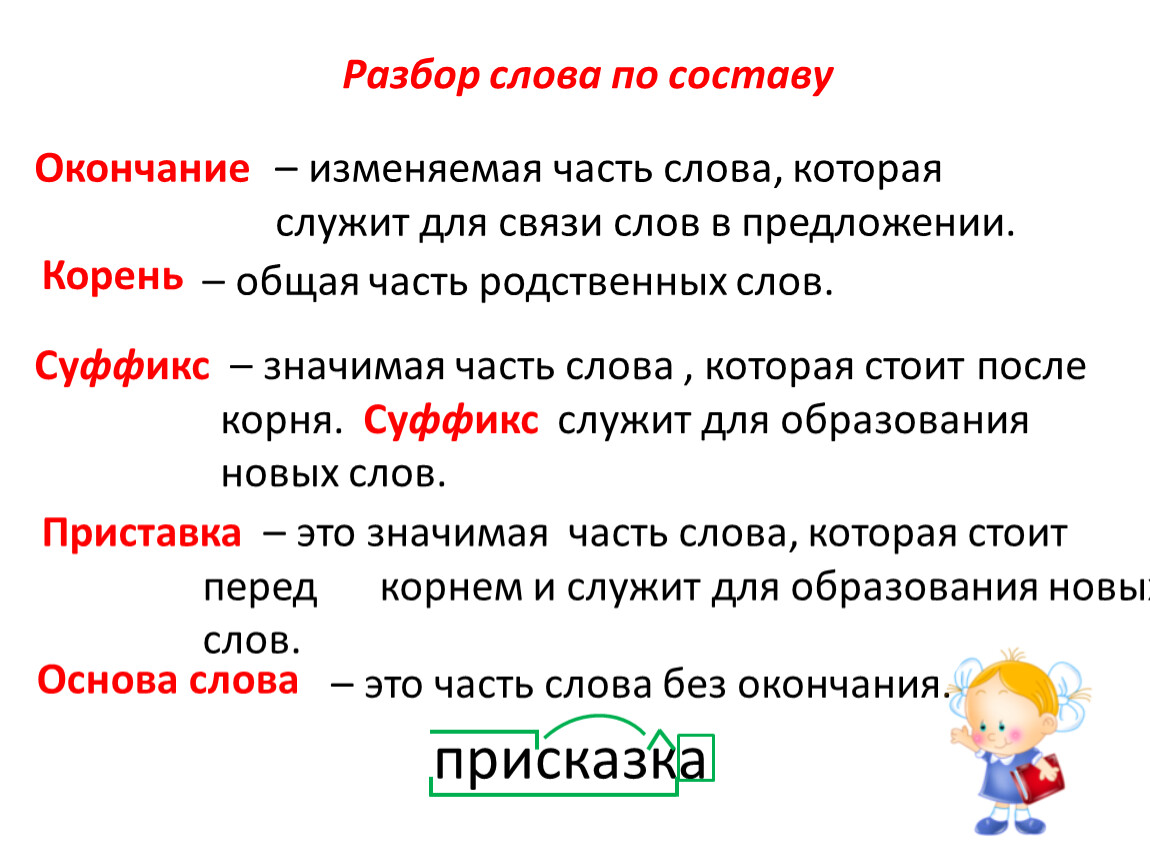

Из чего состоит слово?

Какая самая главная часть в слове?

Что стоит перед корнем?

Как пишутся приставки?

Приведите пример приставок.

Что стоит после корня?

Приведите примеры суффиксов.

Какая часть в слове изменяется?

Где она стоит в слове?

Молодцы.

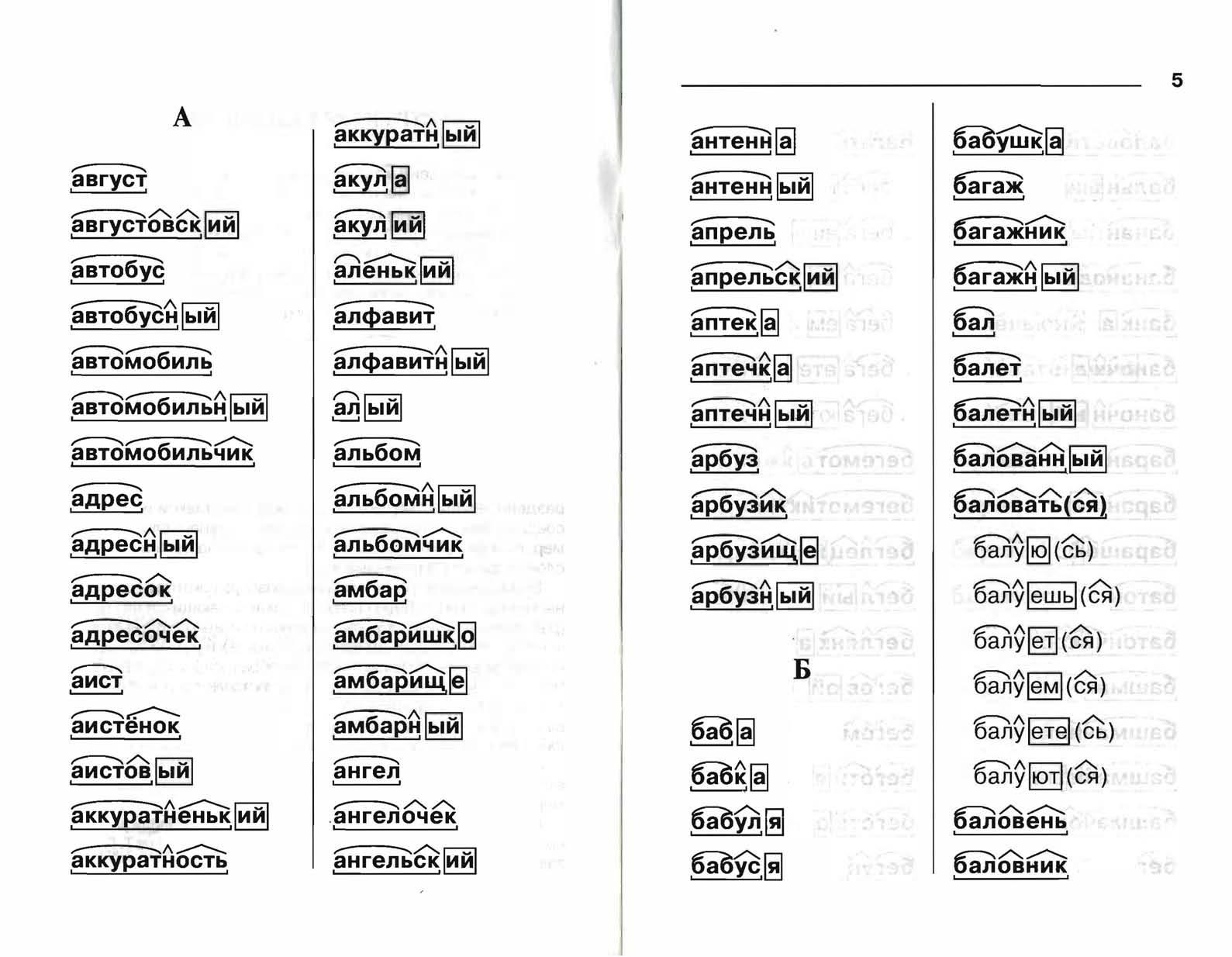

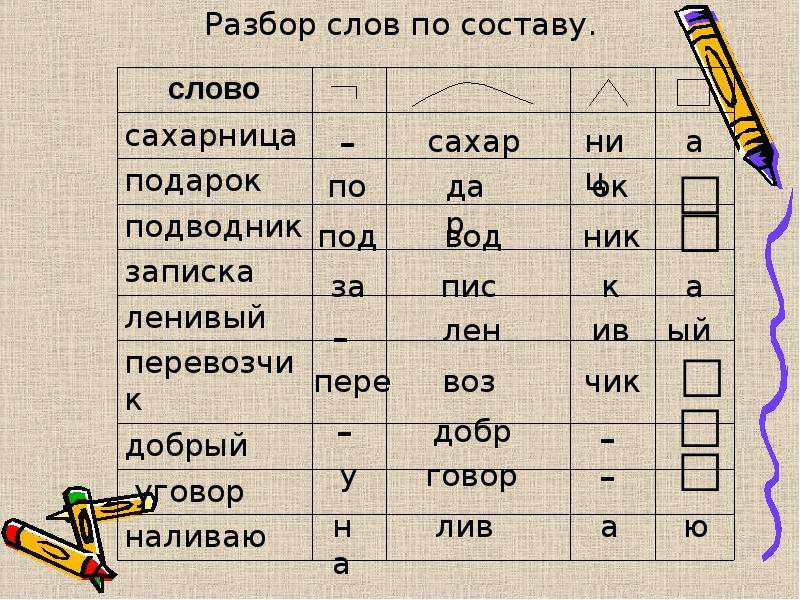

б) Разбор слов по составу по алгоритму.— Запишите слова под диктовку.

Лес, книга, подснежник, переходы, лисонька, прилёты.

— Нам необходимо их разобрать по составу.

— Что это значит?

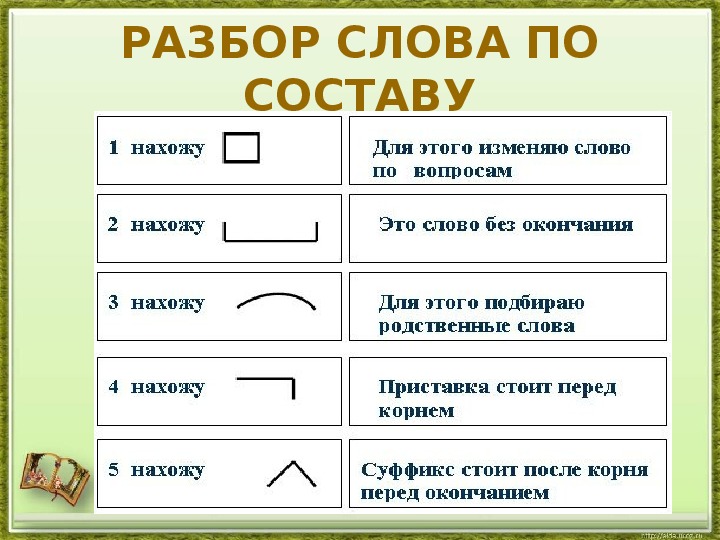

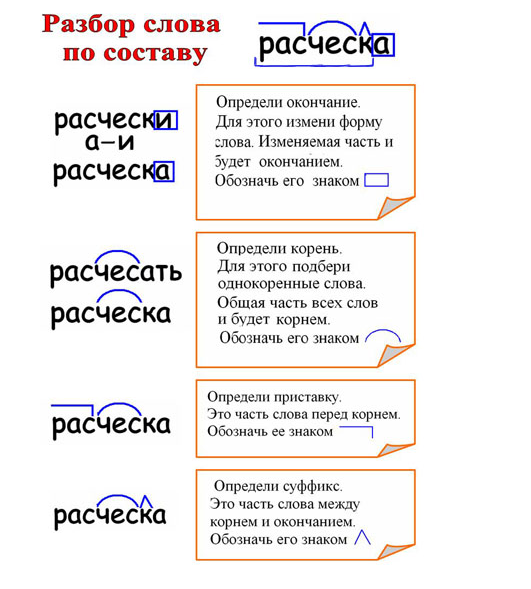

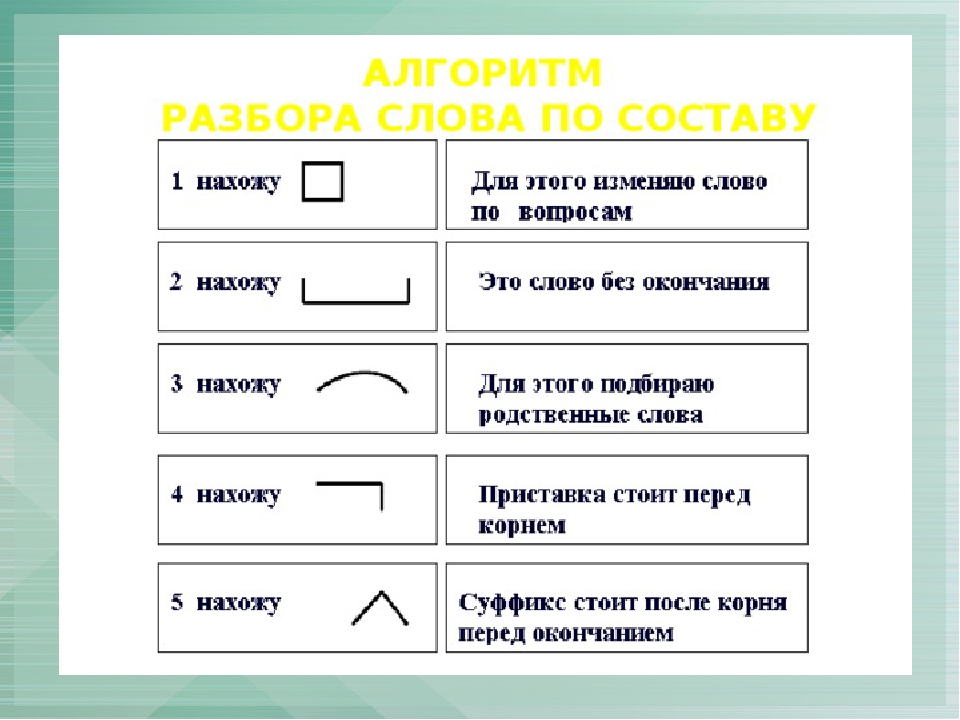

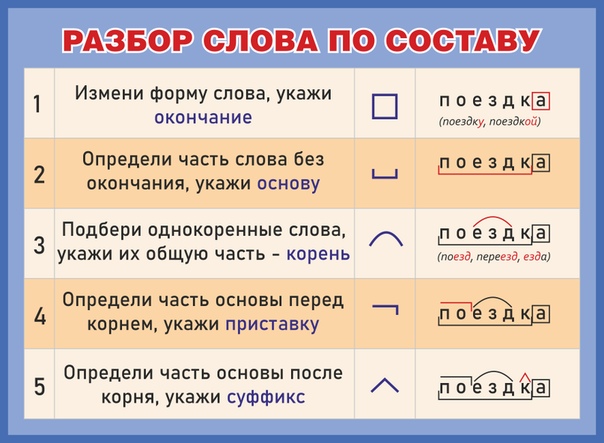

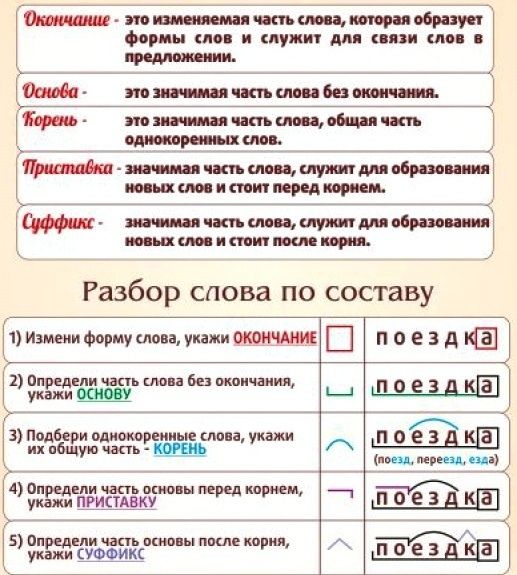

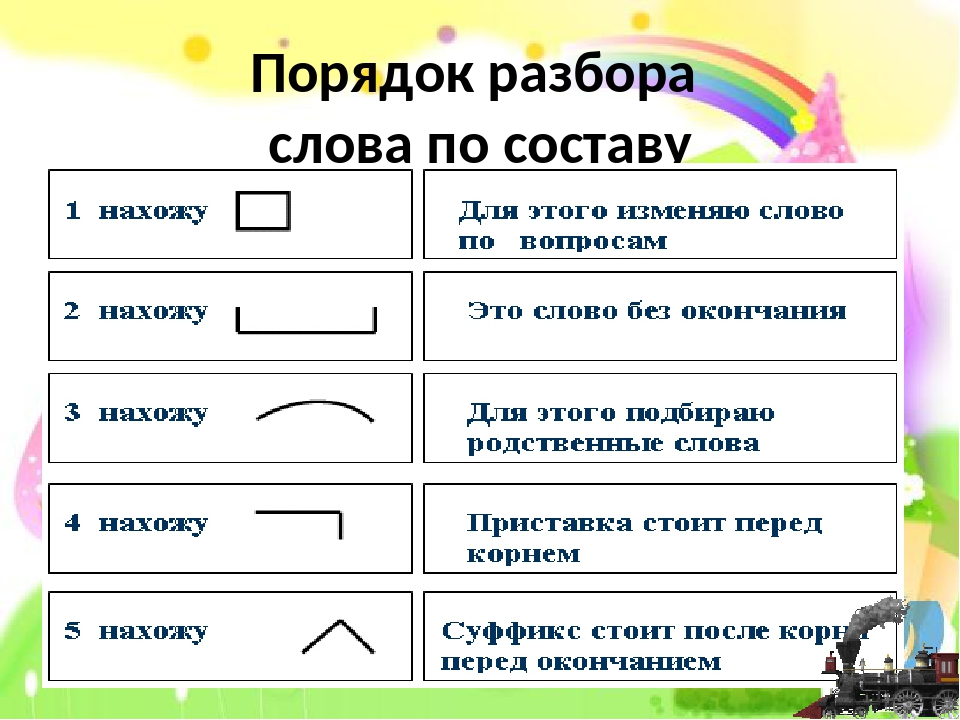

-Обратите внимание на порядок разбора слов по составу. (на примере слова ЛЕС)

1. Выделяем корень, для этого подбираем однокоренный слова.

2.Выделяем окончание, для этого изменяем слово по числам.

3. Выделяем приставку (перед корнем)

4. Выделяем суффикс (после корня).

— Остальные слова разбираем вместе.

— разбор слов по составу выполняем по алгоритму

в)Тренировочные упражнения по разбору слов по составу.

— На доске записаны слова. Ваша задача записать их, вставив пропущенные буквы.

Сн…га, Моро.ю.ко, л..ютают, скв…рец, б…лила, з..юлотая, …сенний, ден…

— Проверяем, называя проверочные слова или правило. (устно)

— Найдите слова, которые отвечают на вопросы кто? или что?

— Разберите эти слова по составу.

— Что это значит?

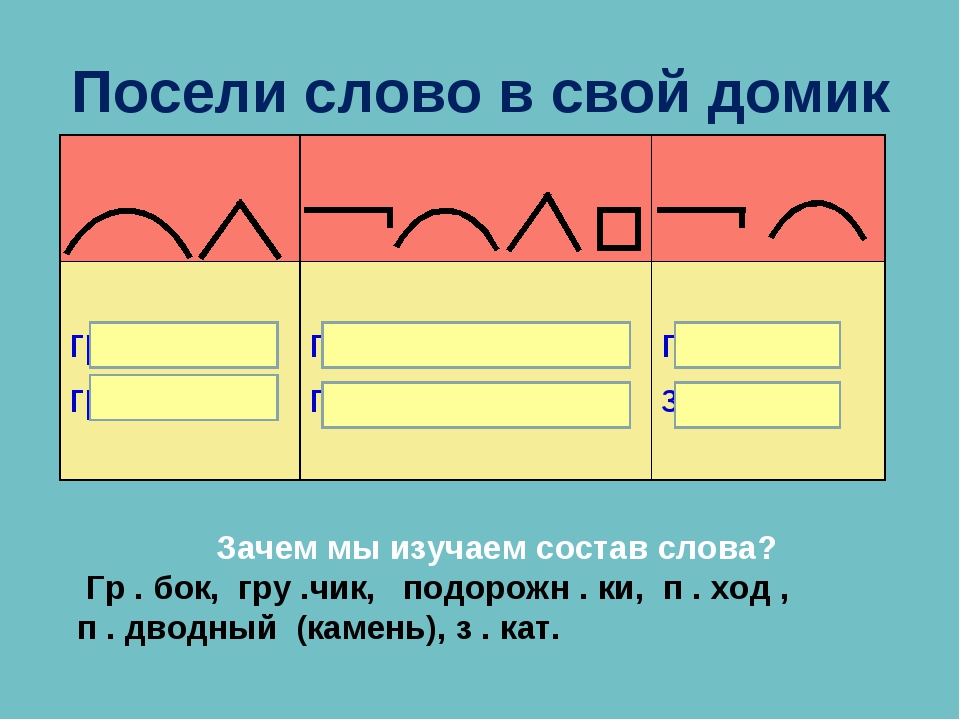

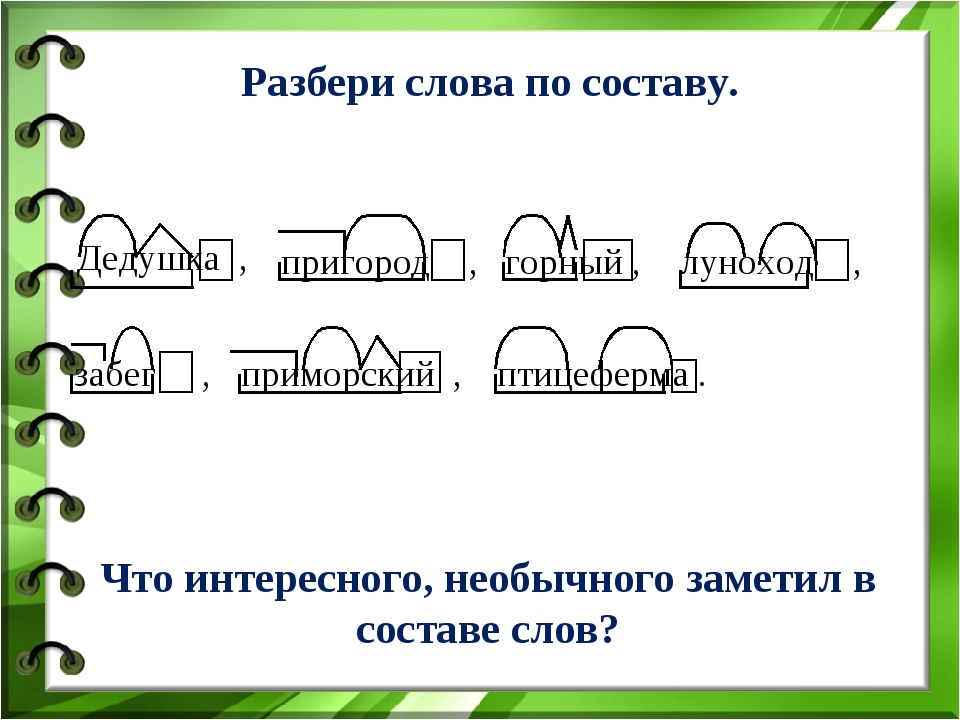

— Посмотрите внимательно на доску и найдите к данным схемам слова.

͡корень + оконч., корень + суфф., корень + суфф. + оконч.

— Молодцы, справились с заданием.

г) Составить предложения и подчеркнуть главные и второстепенные члены предложения.

— Какое сейчас время года?

— Есть ли слова на тему осень? (золотая, осенний, день)

— Составьте и запишем предложения об осени.

— Разобрать по членам предложения.

— Слова золотая, осенний, день разобрать по составу.

д)Картинный диктант

— Я показываю картинку, а вы записываете слово. Затем проверим. (См. приложение)

Домашнее задание.

-Слова, записанные во время картинного диктанта разобрать по составу.

Ответы детей

1 ученик записывает на доскеВспоминают что такое разбор слова по составу.

Работа по алгоритму разбора

2-3 ученика у доски

1 ученик у доски

Дети находят и озвучивают.

1 ученик у доски разбирает

Дети находят слова и их проговаривают.

Ответы детей.

Составляем и записываем.

Разбираем на доске и в тетради 1 ученик.

Самостоятельно разбираем

Записываем и проверяем.

Запись в дневниках

31 минута

5.

Подведение итогов

Какую тему урока сегодня изучали?

— Чему учились?

— Оценки за работу на уроке.

Рефлексия.

_-Поднимите руку . кому было нетрудно выполнять задание.

-Кому было немного трудновато?

-Кому ещё нужно учиться?

Спасибо за ответы. Урок окончен.

Ответы детей

5 минут

Конспект урока по русскому языку по теме «Разбор слова по составу»

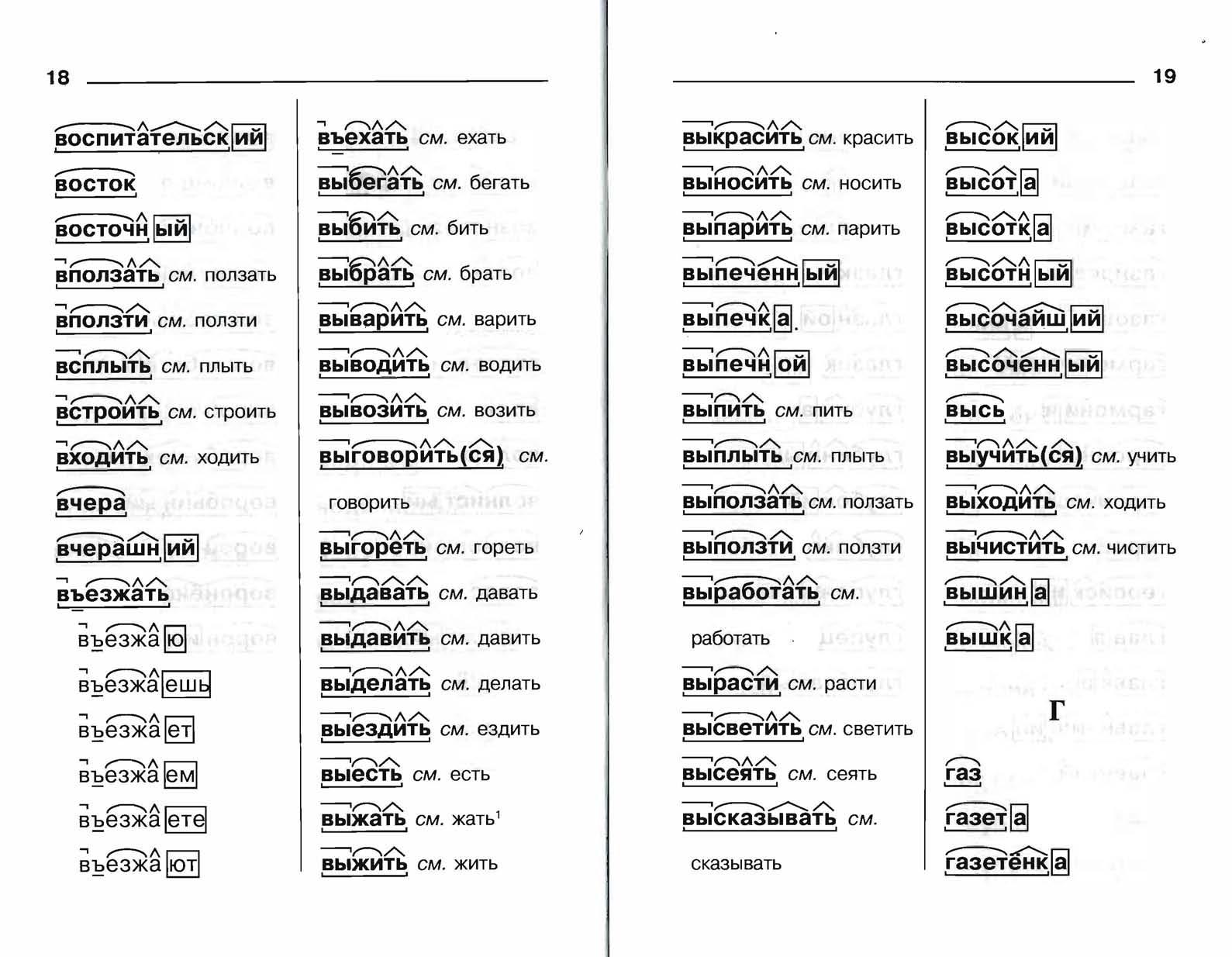

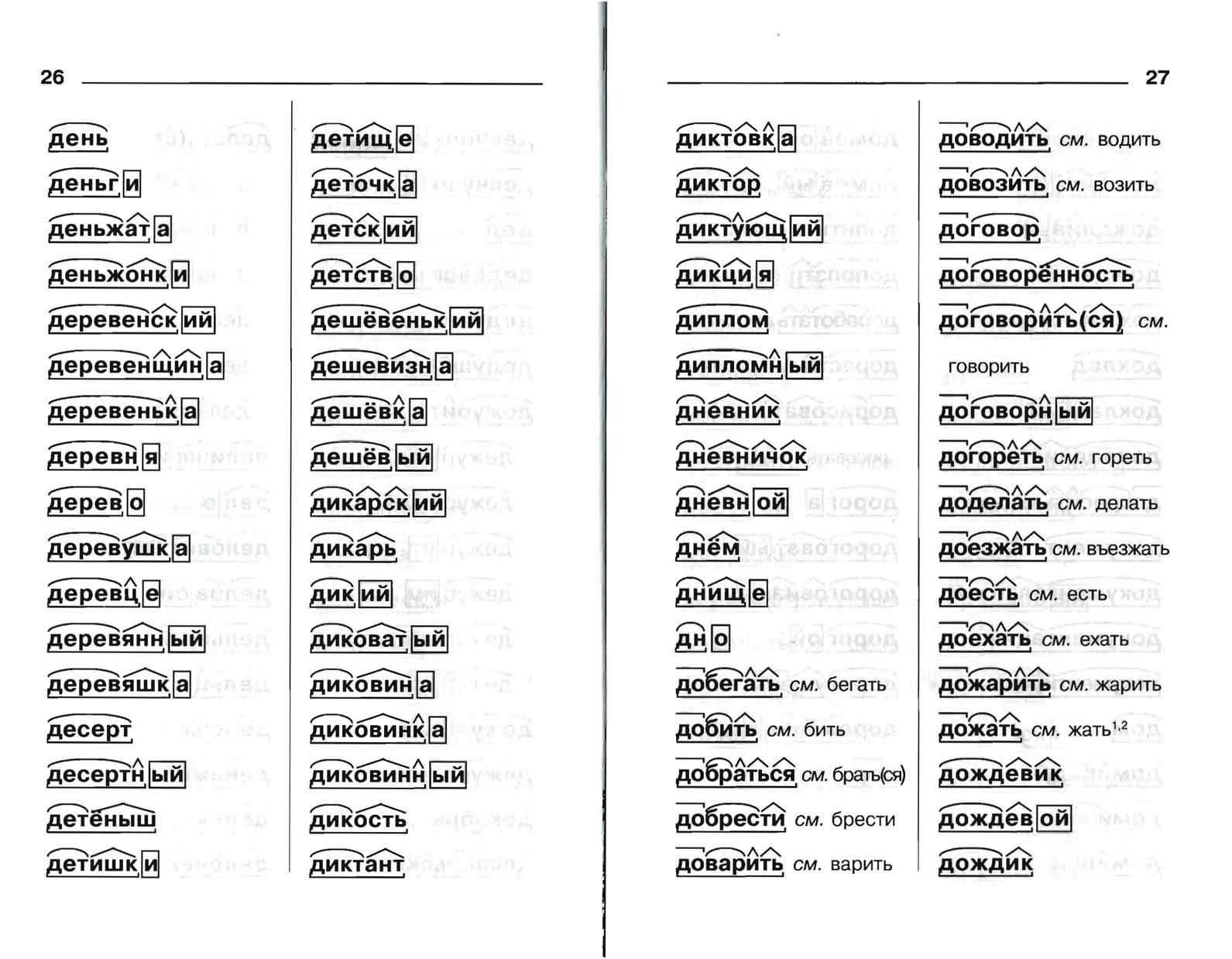

3. Упражнение в подборе слов с приставками.

— Выпишите слова, которые подходят к схеме.

Походы, потолок, вклады, вырезка, выживу.

Самопроверка по образцу.

-Какова роль приставки в слове?

4. Работа с учебником. Составление слов по схемам. Упр. 200. Самостоятельная работа по вариантам. Коллективная проверка.

Упр. 200. Самостоятельная работа по вариантам. Коллективная проверка.

Обобщающий вопрос: почему возможны разные варианты слов? (могут быть разные суффиксы и приставки)

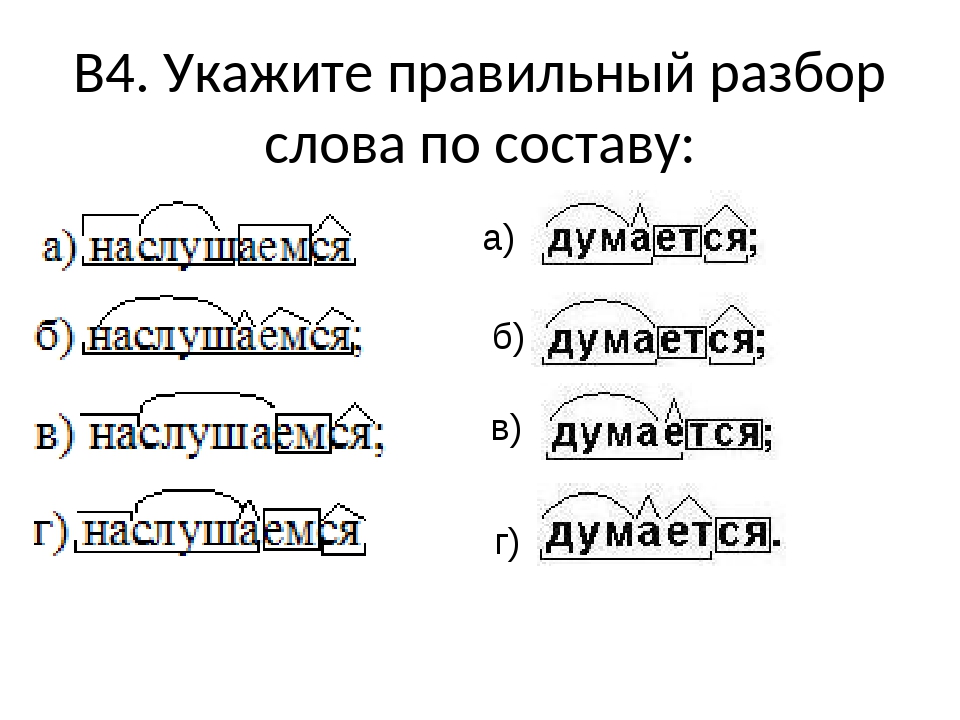

5. Освоение алгоритма разбора слова по составу.

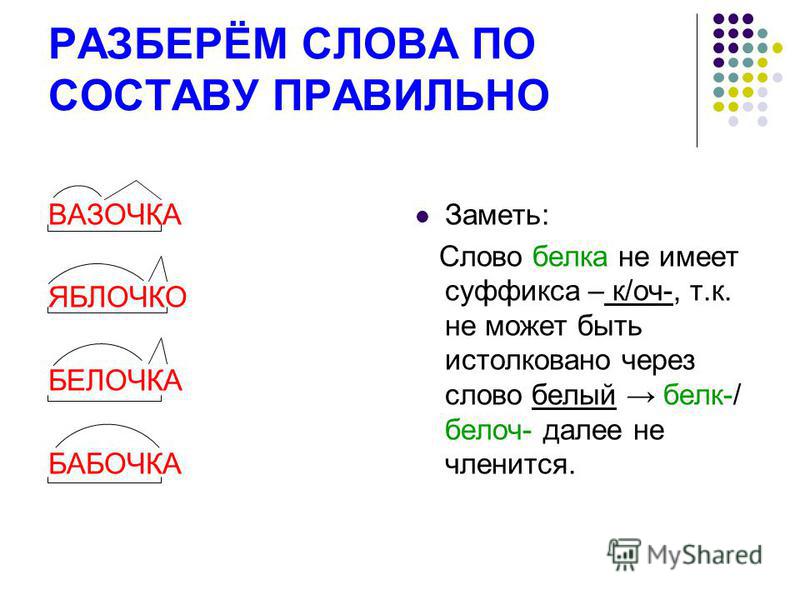

-Запишите слова вазочка, бабочка. Их надо разобрать по составу.

-С чего начинаем работу?

-Выделим окончания у слов. Изменяем их устно. (есть…,нет…)

-Что выделим теперь? (основу)

-Что такое основа? Назовём её в словах.

— Что выделим сейчас?

(Дети предлагают выделить корень, но возможны расхождения. Возникла проблема.)

-Как быть?

-Нам поможет другой способ. Надо выделить суффикс. Подбираем однокоренные слова.

— Заканчиваем разбор, выделяем приставку, если есть и корень. (чтение алгоритма в учебнике)

6. Развитие умений работать по алгоритму. Первичное закрепление.

Упр. 201.

-Что надо было сделать в упражнении?

-Чем пользовались при его выполнении?

— Всё ли ты сделал правильно?

— Какие умения формировались при выполнении этого задания?

-Какую отметку ты бы себе поставил?

7. Контроль и оценка знаний.

Контроль и оценка знаний.

-Ребята, давайте вспомним, какую цель мы поставили перед собой на уроке?

-Смогли мы её достичь?

-Для чего надо знать алгоритм разбора слов по составу?

— Выполните работу по карточке «Проверь себя» и проверьте свою работу по эталону. Оцените себя.

Карточка.

1 вариант Разбери по составу, пользуясь алгоритмом. Ранний, рассказчик, рассвет, соринка, поход, соседушка, повязка. |

2 вариант Разбери по составу, пользуясь алгоритмом Осенний, приморский, рассказики, побелка, гористый, декабрьский, деревушка. |

«Разбор слова по составу»

Работа по теме урока

Работа в группах. А сейчас вспомним правило работы в группах Инструкция.

У каждой группы карточка с загадкой.

Вы должны отгадать о какой части слова идёт речь? *вспомнить правило

* графическое обозначение.

И найти свою часть в словах тетрадка и тетрадный

А начинает читать загадку первой та группа, у которой часть слова при разборе слова разбирается первой. Будьте внимательны!

Другие группы внимательно слушают и оценивают группу

*правило

*графическое обозначение смоделировать из проволоки

1гр

Та часть слова, что изменяется,

___________________ называется

2гр.

Я самый главный в слове,

И называюсь__________________

3гр.

Перед корнем есть она,

Слитно пишется она,

И при помощи неё

Образуются слова_______________

4гр.

Уж очень строгий я, друзья.

За корнем место мне досталось.

Как только к корню встану я,

Так сразу слово поменялось

———————————————

Цель: выполнение практических заданий.

Ученики работают со словом тетрадка и тетрадный

Молодцы!

Работа по учебнику, с 35, у.20

Цель: выполнение практических заданий.

Проверка усвоения материала

История тетради

(П)Упр.20, с.35

Учитель предлагает учащимся прочитать текст «История тетради» и узнать о ее происхождении.

-вопросы по тексту

*на каких тетрадках писали в далёкие времена? (на восковых тетрадках)

Найдите в тексте и прочитайте, как выглядели эти тетради.

Что такое воск?

Учащиеся выписывают выделенные слова, разбирают их по составу. ( по очереди выходит один из группы и разбирает слово, остальные записывают в тетрадь)

1группа- восковых

2 группа — книжицу

3 группа- листок

4 группа- маленькое

Правило работы в группах

Не выкрикивать!

Быть терпеливым!

Давать возможность высказываться своим товарищам!

Уважать друг друга

ФО

Полоски цветные

Оранжевая – справились без ошибок

Синяя — были недочёты

Красная –

допущены ошибки

ФО СВЕТОФОР

« Разбор имени прилагательного по составу»

План урока по русскому языку

Тема: « Разбор имени прилагательного по составу»

Цели и задачи:

Образовательные:

— продолжить формировать умение разбирать слова по составу;

-продолжить формирование знаний об имени прилагательном как части речи

Развивающие:

— развитие универсальных учебных действий

*развитие регулятивных УУД (; действия планирования на этапе составления алгоритма, действие самоконтроля на этапе чистописания, в процессе проверки домашнего задания ;действия коррекции в ходе допущенных учителем ошибок в заданиях-ловушках; рефлексивно-оценочных действий на этапе итога урока при осознании результатов учебной деятельности и степени решения учебной проблемы)

*развитие личностных УУД (действия смыслообразования в процессе выяснения значимости чистописания)

*развитие познавательных УУД (действия анализа при выделении признаков прилагательного на этапе актуализации знаний; развитие знаково- символических действие при разборе слов по составу)

*развитие коммуникативных УУД (в процессе высказывания своей точки рения; в процессе формулирования оценочных действий; в процессе решения заданий- ловушек)

-Развитие психических процессов ( логической памяти, произвольного внимания)

Воспитательные (воспитание аккуратности при работе в тетради)

Лингво- методический анализ

Знают: что такое родственные слова, как подбирать родственные слова, понятия « корень,приставка, суффикс, окончание ,основа слова»,умеют разбирать имена существительные по составу

Узнают: как образуются слова с уменьшительно ласкательным суффиксом, разбор по составу имен прилагательных

Трудности: небольшой словарный запас, при выделении корня в словах, при составлении предложений и словосочетаний.

Ход урока:

1.Орг. Момент

-приветствие

— проверка готовности к уроку

— положительный настрой( мотивация)

2. Чистописание

3. Словарно- орфографическая работа

Багряный, багровый, коричневый

4. Проверка домашнего задания

Соотнеси существительное с прилагательным

Глаза

Волосы

Голос

Походка

Костюм

Длинный

Мягкий

Большой

Красивый

Светлый

5. Актуализация имеющихся знаний

Блицопрос (слайд)

Если высказывание верно ставь +

Если высказывание неверно ,ставь –

Имена прилагательные образуются от основ прилагательных и существительных.

Имена прилагательные образуются с помощью окончаний

Прилагательные красный и красноватый – это разные слова.

В слове каменный пишется две буквы н, так как корень оканчивается на н и добавляется суффикс -н-

Прилагательное настольный образовалось с помощью суффикса -н-

Суффикс прилагательного -оват- , -еват-, является ласкательным

Ключ:+ — + + — —

Алгоритм разбора по составу:

1. Пишу слово.

Пишу слово.

2. Изменяю слово, выделяю окончание.

3. Отделяю основу от окончания и выделяю основу.

4. Подбираю однокоренные слова и выделяю корень.

5. Нахожу и обозначаю суффикс.

6. Нахожу и обозначаю приставку.

Специальная (коррекционная) школа №432 Санкт-Петербург

Цель: развитие умения осознанно проверять

и писать слова с безударными гласными в корне.

— формирование умения правильного подбора проверочных слов;

— расширение и уточнение словаря;

— развитие внимания к смысловой стороне слова и его употреблению в предложении;

— воспитание у учащихся нравственно — духовных качеств.

Ход урока.

1.Организационный момент.

Сообщение темы урока.

— Содержание урока тесно связано с сегодняшней датой. 27 января — День снятия

Блокады Ленинграда.

2.Словарная работа.

1). Определение лексического значения слов (работа со словарём).

Блокада —

Подвиг —

Орден —

2). Разбор слов по составу, определение части речи.

Блокадный

3). Составление словосочетаний и предложений со словами.

3.Работа с текстом.

1). Чтение учителем текста из книги О.Шестинского

«Блокадные новеллы».

— О чём этот текст?

— Что нового вы узнали о жизни детей блокадного Ленинграда?

— Озаглавьте текст.

— Подготовьтесь к выразительному чтению текста.

2). Выразительное чтение текста учащимся.

4.Упражнение в написании слов с безударными гласными

в корне и подборе проверочных слов.

— Вставьте пропущенные буквы, расставьте знаки

препинания, объясните их постановку.

1). Индивидуальная работа с карточками (карточки различны по уровню сложности).

|

Карточка №1. За в..дой в дек..бре прих..дилось х..дить на Неву.

От нашего дома это три трамвайные остановки. У проруби обыкновенно ст..яла

очередь, как в магазине. Я спрашивал: «Кто последний?»- и

тоже вст..вал в очередь. |

2). Фронтальная работа.

— Назовите слова с пропущенными орфограммами и способ проверки.

— Объясните расстановку знаков препинания в предложениях:

|

(Предложения написаны на доске) От воды ш..л пар, как будто кто-то

с. |

5.Работа в тетради.

— Спишите текст, вставив пропущенные буквы и знаки препинания.

6.Повторение и обобщение.

— Назовите главную, неизменяемую часть слова. (Корень).

— Как проверить безударную гласную в корне слова?

(Нужно подобрать однокоренное проверочное слово, чтобы гласная была под ударением).

7.Домашнее задание.

— Дома вы продолжите знакомство с новеллами О.

Шестинского и проделаете работу, аналогичную классной.

Задание: 1) внимательно прочитать, озаглавить текст;

2) списать, вставив пропущенные безударные гласные и знаки препинания;

3) к словам с пропущенными безударными гласными подобрать проверочные.

|

Карточка №1. Озаглавьте текст, вставьте пропущенные безударные гласные. Вставьте пропущенные запятые в последнем абзаце. Спишите. Декабрьский ветер л..денил город. Ч..рнели от

голода сверстники. Мы с..дели по д..мам и встр..чались друг с другом

редко. |

8.Подведение итогов урока.

на главную

Администрация специальной (коррекционной) школы

№432.

Diversity: многообразие на предприятиях

Разнообразие способствует большему предпринимательскому успеху: к такому выводу пришли авторы международного исследования, проведенного консалтинговой компанией McKinsey за период с 2020 года (учитывались все акционерные компании, оцениваемые немецким биржевым индексом DAX, а также многочисленные немецкие компании среднего бизнеса). Вот три примера того, как немецкие компании содействуют многообразию.

Вот три примера того, как немецкие компании содействуют многообразию.

Изменить точку зрения: Страховая палата

Молодые профессионалы со знанием социальных сетей и новыми идеями работают плечом к плечу с опытными коллегами, которые имеют масштабное видение поля задач и с уверенностью их решают. От такого взаимодействия выигрывают обе стороны. Эта идея положена в основу тандемов группы Versicherungskammer, ассоциации из 13 страховых компаний. А еще практикуется так называемое «обратное наставничество», когда молодые люди, проходящие обучение, дают руководящему составу новую пищу для размышлений.

Укреплять сети: Adidas

Различные сильные стороны, интересы и опыт сотрудников способствуют продвижению компании. Поэтому Adidas стремится содействовать развитию разнообразия и укреплять инициативы своих сотрудников, например, сеть «North American People of Color» или «Women Networking Group» – организация, которая поддерживает молодых женщин в их профессиональном развитии. Кроме того, существуют тренинги по гендерным вопросам, разнообразию и вовлеченности, на которых сотрудники узнают об этих проблемах.

Кроме того, существуют тренинги по гендерным вопросам, разнообразию и вовлеченности, на которых сотрудники узнают об этих проблемах.

Избавляться от предрассудков: Deutsche Bahn

У всех есть бессознательные предрассудки. В жизни очень помогает, когда человек осознает эти предрассудки, поскольку они могут негативно повлиять как на собственную карьеру, так и на возможности развития других. Это особенно важно в сфере персонала, где процессы подачи заявок и отбора должны быть как можно более свободными от «unconscious bias» («неосознанной предвзятости»). Поэтому Deutsche Bahn разработала специальные семинары по этой теме для своих кадровых специалистов и менеджеров. Речь идет о процессах в мозгу при оценке людей, роли групповой динамики и разборе конкретных ситуациях.

© www.deutschland.de

You would like to receive regular information about Germany? Subscribe here:

Разработка абзацев и эссе — определение и примеры

По композиции, разработка (также известная как разработка ) — это процесс добавления информативных и иллюстративных деталей для поддержки основной идеи в абзаце или эссе. Абзацы и эссе можно оформлять по-разному. В обычных курсах композиции следующие шаблона изложения часто представлены как стандартные методы развития в пояснительном письме:

Абзацы и эссе можно оформлять по-разному. В обычных курсах композиции следующие шаблона изложения часто представлены как стандартные методы развития в пояснительном письме:

Наблюдения за развитием

«[Эти] методы развития — это не пустые кувшины, в которые можно налить старые скучные слова.Это также не смирительные рубашки, сотканные жестокими учителями английского языка, чтобы прижать вашу пишущую руку к боку и не дать вам выразиться естественным образом. Методы — это инструменты для достижения ваших цель в письменной форме, какой бы она ни была. Они могут вам помочь узнайте, что вы знаете, что вам нужно знать, как критически подумайте о предмете и о том, как сформировать свой текст «. — Из «Бедфордского читателя» X.J. и Дороти М. Кеннеди

Важность предоставления дополнительных сведений

«Возможно, самая серьезная — и самая распространенная — слабость всех эссе начинающих писателей — это отсутствие эффективно разработанных основные абзацы.Информация в каждом абзаце должна адекватно объяснять, иллюстрировать, определять или каким-либо иным образом поддерживать вашу тематическое предложение. Следовательно, вы должны включить достаточно вспомогательная информация или доказательства в каждом абзаце, чтобы ваши читатели поняли ваше тематическое предложение. Более того, вы должны сделать информацию в абзаце ясно и достаточно конкретный, чтобы читатели приняли ваши идеи ». — От «Шагов к хорошему написанию» Джин Вайрик

Бодибилдинг

«То, что обещает начало эссе, должно передать основная часть эссе.Это называется «развитие ваших идей», но мне нравится использовать бодибилдинг. метафора, потому что она подразумевает добавление не только объема к каркасу, но и мускулатуры. Другими словами, хорошая разработка эссе усиливает , а не просто заполняет. . . .

«Как лучше всего закрепить основную идею вашего эссе? Вы можете сделать это, эффективно используя любую комбинацию следующих шести методов развития:

«Используя эти элементы бодибилдинга, вы говорите своим читателям:« Я не жду, что вы поверите мне на слово.претензии; Я хочу, чтобы вы увидели сами! » —Из «LifeWriting: опираясь на личный опыт для создания функций, которые можно публиковать» Фреда Д.Белый

Несколько моделей развития

«Хотя в большинстве коротких бумаг может использоваться один основной узор, а на протяжении всего — другие узоры, более длинные бумаги могут иметь два или более основных узора развития. . Например, если вы пишете статью о причинах и последствиях жестокого обращения с детьми в системе патронатного воспитания, вы можете после анализа причин сместить основной акцент в эссе на профилактику, тем самым продолжив эссе анализом процесса. о том, что государство может сделать для предотвращения жестокого обращения с детьми.Затем вы можете закончить эссе, рассмотрев возражения тех, кто защищает систему, сместив фокус эссе на аргументация.

«Ваше решение включить другие основные шаблоны зависит от вашей цели и аудитория. Ваш Тезис проясняет вашу цель для вашего читателя.Затем, по мере того, как вы разрабатываете свое эссе, вы можете интегрировать другие шаблоны в свои абзацы ». — Из книги Луиса Назарио, Деборы Борчерс и Уильяма Льюиса «Мосты к лучшему писательству»

Дополнительные ресурсы

Источники

- Кеннеди, X.J .; Кеннеди, Дороти М. «Бедфордский читатель», седьмое издание. Бедфорд / ул. Мартина, 2000

- Уайт, Фред Д. «LifeWriting: использование личного опыта для создания функций, которые можно публиковать». Книги по драйверу Quill, 2004

- Назарио, Луис; Борхерс, Дебора; Льюис, Уильям; «Мосты к лучшему письму. Уодсворт». 2010

— WhiteSource

Открытый исходный код есть повсюду, и им нужно управлять, чтобы снизить риски безопасности.

Перед разработчиками стоит задача создавать привлекательные и надежные приложения быстрее, чем когда-либо. Чтобы достичь этого, они в значительной степени полагаются на открытый исходный код, чтобы быстро добавить функциональность к своему проприетарному программному обеспечению. Поскольку открытый исходный код составляет примерно 60–80% кодовых баз проприетарных приложений, управление им стало критически важным для снижения риска безопасности организации.

Чтобы достичь этого, они в значительной степени полагаются на открытый исходный код, чтобы быстро добавить функциональность к своему проприетарному программному обеспечению. Поскольку открытый исходный код составляет примерно 60–80% кодовых баз проприетарных приложений, управление им стало критически важным для снижения риска безопасности организации.

помогают управлять использованием открытого исходного кода.

Что такое анализ состава программного обеспечения?

Software Composition Analysis (SCA) — это сегмент рынка инструментов тестирования безопасности приложений (AST), который занимается управлением использованием компонентов с открытым исходным кодом.Инструменты SCA выполняют автоматическое сканирование базы кода приложения, включая связанные артефакты, такие как контейнеры и реестры, для выявления всех компонентов с открытым исходным кодом, их данных о соответствии лицензии и любых уязвимостей безопасности. Помимо обеспечения прозрачности использования открытого исходного кода, некоторые инструменты SCA также помогают устранять уязвимости с открытым исходным кодом с помощью приоритезации и автоматического исправления.

Помимо обеспечения прозрачности использования открытого исходного кода, некоторые инструменты SCA также помогают устранять уязвимости с открытым исходным кодом с помощью приоритезации и автоматического исправления.

Опись

ИнструментыSCA обычно начинают со сканирования, чтобы создать отчет об инвентаризации всех компонентов с открытым исходным кодом в ваших продуктах, включая все прямые и транзитивные зависимости.Подробный перечень всех ваших компонентов с открытым исходным кодом — это основа управления вашим использованием открытого исходного кода. В конце концов, вы не можете защитить или обеспечить соответствие компонента, о котором вы не знаете, что используете.

Соответствие лицензии

После определения всех компонентов с открытым исходным кодом инструменты SCA предоставляют информацию по каждому компоненту. Сюда входят сведения о лицензии на компонент с открытым исходным кодом, требованиях к атрибуции и совместимости этой лицензии с политиками вашей организации.

Уязвимости в системе безопасности

Одна из основных функций инструментов анализа состава программного обеспечения — выявление компонентов с открытым исходным кодом с известными уязвимостями. Хорошие решения SCA не только сообщат вам, какие библиотеки с открытым исходным кодом имеют известные уязвимости, они также сообщат вам, вызывает ли ваш код уязвимую библиотеку, и предложат исправление, когда это применимо. Решение также должно определять библиотеки с открытым исходным кодом в вашей кодовой базе, которые необходимо обновить или исправить.

Расширенные функции SCA

Расширенные функции SCAвключают автоматическое применение политик путем перекрестной ссылки на каждый компонент с открытым исходным кодом, обнаруженного в вашем коде, с политиками организации, вызывая различные ответы от запуска автоматизированного рабочего процесса утверждения до сбоя сборки.

Ведущие решения SCA автоматизируют весь процесс выбора, утверждения и отслеживания открытого исходного кода. Некоторые даже могут предупреждать разработчиков об уязвимостях в компоненте до того, как будет сделан запрос на вытягивание и компонент войдет в систему. Это экономит драгоценное время разработчиков и повышает их точность.

Некоторые даже могут предупреждать разработчиков об уязвимостях в компоненте до того, как будет сделан запрос на вытягивание и компонент войдет в систему. Это экономит драгоценное время разработчиков и повышает их точность.

Эволюция анализа композиции программного обеспечения

В самом начале, примерно в 2002 году, был выпущен первый ручной сканер с открытым исходным кодом. Несмотря на большую прозрачность кодовых баз организаций, эта ранняя технология приводила к высокому уровню ложных срабатываний, для устранения которых требовалось ручное вмешательство и не соответствовала требованиям гибких сред разработки.

К 2011 году технология была усовершенствована и в течение нескольких лет была способна автоматически обнаруживать уязвимости и проблемы с лицензированием в режиме реального времени. Это позволило командам разработчиков программного обеспечения и безопасности отказаться от управления открытым исходным кодом. В то же время решения SCA также интегрируются с инструментами разработки программного обеспечения, такими как репозитории, инструменты сборки, менеджеры пакетов и серверы CI, что дает разработчикам возможности управления открытым исходным кодом и обеспечения безопасности. Несмотря на эти достижения, SCA по-прежнему уделяла большое внимание обнаружению.

Несмотря на эти достижения, SCA по-прежнему уделяла большое внимание обнаружению.

Обнаружения недостаточно

По мере того, как использование открытого исходного кода продолжает распространяться, количество известных уязвимостей открытого исходного кода также увеличивается. Если принять во внимание количество предупреждений, с которыми ежедневно сталкиваются разработчики и специалисты по безопасности, все начинает превращаться в шум.

Сосредоточение внимания исключительно на обнаружении — это только первый шаг. Это не помогает организациям снизить риск. Обнаружение без средств защиты — это неполная модель безопасности приложения.

Так как же продвигаться вперед? В статье «10 вещей, которые нужно сделать правильно для успешного DevSecOps», аналитик Gartner Нил Макдональд сказал: «Идеальная безопасность невозможна. Нулевой риск невозможен. Мы должны обеспечить DevSecOps непрерывную оценку рисков и доверие, а также определение приоритетов уязвимостей приложений ».

Чтобы справиться с сегодняшним ландшафтом угроз, вам не нужно стремиться к совершенству, но вам нужно продолжать двигаться вперед. Для этого организации должны принять зрелую модель безопасности SCA, которая включает в себя приоритизацию и исправление помимо обнаружения, чтобы разработчики и специалисты по безопасности могли сосредоточиться на том, что действительно важно.

Снижение рисков безопасности корпоративных приложений:

Необходимо сделать больше работы

Приоритезация и исправление

РешенияSCA сокращают разрыв между обнаружением и устранением неисправностей.

Приоритезация. Зрелый инструмент анализа состава программного обеспечения должен включать технологии, которые определяют приоритетность уязвимостей с открытым исходным кодом. Благодаря автоматическому определению уязвимостей безопасности, представляющих наибольший риск, организации могут в первую очередь решить эти приоритеты. Разработчики и специалисты по безопасности не тратят свое время и ресурсы, просматривая страницы предупреждений, пытаясь определить, какие уязвимости являются наиболее важными, и, возможно, оставляя уязвимости, которые можно использовать, в производственной системе.

Разработчики и специалисты по безопасности не тратят свое время и ресурсы, просматривая страницы предупреждений, пытаясь определить, какие уязвимости являются наиболее важными, и, возможно, оставляя уязвимости, которые можно использовать, в производственной системе.

Восстановление. После расстановки приоритетов следует исправление. Автоматическое устранение уязвимостей выходит за рамки простого показа разработчикам, где находится уязвимость, к фактическому предложению исправления и предоставлению данных о том, насколько вероятно, что исправление повлияет на сборку.Рабочие процессы автоматического исправления могут быть инициированы на основе политик безопасности уязвимостей, запускаемых обнаружением уязвимости, серьезностью уязвимости, оценкой CVSS или выпуском новой версии. Одна из самых надежных стратегий снижения рисков — постоянно обновлять компоненты с открытым исходным кодом, чтобы избежать воздействия известных уязвимостей. Хорошее решение SCA поможет вам в этом.

, включая интеграции репозитория, браузера и IDE, легко интегрируются в жизненный цикл разработки программного обеспечения (SDLC) для раннего устранения уязвимостей, когда их исправить проще и дешевле.

Требования к анализу состава программного обеспечения

Волна анализа состава программного обеспечения Forrester 2019 дает организациям, которые ищут инструменты SCA, подсказки о том, как выбрать подходящего поставщика. Мы хотели бы добавить к этому списку.

Полная база данных

База данных — это сердце любого решения SCA. Чем полнее база данных, объединяющая данные из нескольких источников, тем лучше она выявляет компоненты с открытым исходным кодом и уязвимости безопасности. Без всеобъемлющей, постоянно обновляемой базы данных вы не сможете обнаружить нужные версии компонентов с открытым исходным кодом для обновления лицензий, устранения уязвимостей и применения обновлений и исправлений. Сообщество с открытым исходным кодом сильно децентрализовано. Поскольку не существует единого централизованного источника информации об обновлениях или исправлениях, вы полагаетесь на базу данных во всем.

Сообщество с открытым исходным кодом сильно децентрализовано. Поскольку не существует единого централизованного источника информации об обновлениях или исправлениях, вы полагаетесь на базу данных во всем.

Широкая языковая поддержка

Решение SCA должно поддерживать не только языки, которые вы используете в настоящее время, но и любой язык, который вы, возможно, захотите использовать в ближайшие год или два. Вы не захотите внедрять решение SCA только для того, чтобы обнаружить, что оно не поддерживает язык вашего новейшего проекта через год.Планируйте заранее и выберите решение с широкой языковой поддержкой.

Обширная отчетность

От отчетов об инвентаризации, лицензировании, атрибуции и комплексной проверке до отчетов об уязвимостях и отчетах об ошибках с высокой степенью серьезности — вам нужно решение, которое предлагает широкий спектр инструментов отчетности, адаптированных для каждого случая использования, включая управление, юридические вопросы, безопасность, DevOps и DevSecOps.

Надежная политика

Выберите решение с автоматизированными политиками, которые являются надежными, но очень гибкими и настраиваемыми, чтобы вы могли определять собственные уникальные потребности своей организации.Политики, автоматизирующие процесс выбора, утверждения, отслеживания и исправления с открытым исходным кодом, экономят время разработчиков и значительно повышают их точность.

Приоритезация уязвимостей и устранение

Как обсуждалось ранее, вам нужно решение, которое расставляет приоритеты в уязвимостях безопасности и предлагает рекомендации по исправлению. Чем больше вы автоматизируете, тем проще будет сначала решить наиболее важные проблемы, не замедляя разработку.

Двойное управление и ориентация на разработчиков

РешенияSCA делятся на две большие категории:

- Решения

для управления, используемые командами управления, безопасности, DevOps и юристами, обеспечивают полную видимость и контроль над портфелем программного обеспечения организации.

Инструменты разработчика помогают разработчикам избегать уязвимых компонентов с открытым исходным кодом до того, как будет выполнено извлечение, и исправить любые уязвимости, обнаруженные в их коде, с помощью инструментов, интегрированных с собственными средами разработки.

Лучшие решения SCA предлагают как инструменты управления, так и инструменты разработчика. Это гарантирует, что каждый получит необходимые инструменты в нужное время и в нужном месте.

Интеграция с DevOps Pipeline

Выберите решение SCA, которое легко интегрируется с широким спектром сред разработчика на всех этапах SDLC — репозиториями, инструментами сборки, менеджерами пакетов и серверами CI, — чтобы разработчики могли решить, могут ли они или должны ли они использовать компонент с открытым исходным кодом, прежде чем запрос на вытягивание сделан.

Контейнеры / Kubernetes

Контейнер и Kubernetes широко используются, но безопасность остается проблемой. Выберите решение SCA, которое сканирует компоненты с открытым исходным кодом изнутри ваших контейнерных сред, выявляет уязвимости или проблемы соответствия и автоматически применяет политики. Также убедитесь, что решение имеет встроенную поддержку для вашего конкретного реестра контейнеров.

Выберите решение SCA, которое сканирует компоненты с открытым исходным кодом изнутри ваших контейнерных сред, выявляет уязвимости или проблемы соответствия и автоматически применяет политики. Также убедитесь, что решение имеет встроенную поддержку для вашего конкретного реестра контейнеров.

Почему SCA должен быть частью вашего портфеля безопасности приложений

Компоненты с открытым исходным кодом стали основным строительным блоком в программных приложениях во всех вертикалях.Тем не менее, несмотря на сильную зависимость от открытого исходного кода, слишком многие организации не заботятся о том, чтобы их компоненты с открытым исходным кодом соответствовали основным стандартам безопасности и соответствовали требованиям лицензирования.

Защита вашего приложения в современном сложном цифровом мире — непростая задача. Выбрав подходящее решение для анализа состава программного обеспечения, вы на один шаг ближе к снижению рисков, связанных с открытым исходным кодом.

— DAITAN

Управление зависимостями с открытым исходным кодом как средство снижения рисков в современной разработке программного обеспечения

Мотивация

Индустрия разработки программного обеспечения все чаще использует программное обеспечение с открытым исходным кодом (OSS), такое как библиотеки, модули или просто фрагменты кода, для увеличения времени вывода продукта на рынок и снижения затрат на разработку.OSS был глубоко поглощен от стартапов до крупных предприятий и даже правительств.

Однако организации, которые в значительной степени полагаются на зависимости с открытым исходным кодом, сталкиваются с множеством рисков, связанных с моделями лицензий для каждой зависимости, а также с тем, насколько они уязвимы для угроз. Добавление степени наблюдения за кодом является обязательным условием для предприятий, которые хотят снизить финансовые риски и риски безопасности, а также уязвимость бренда.

Анализ состава программного обеспечения (SCA)

Наличие сотен или тысяч зависимостей в кодовой базе для исследования, безусловно, является невыполнимой задачей для выполнения вручную, поэтому требуется более высокая степень автоматизации.К счастью, есть компании, предлагающие специализированное программное обеспечение по этой теме. Такие инструменты классифицируются как анализ состава программного обеспечения (SCA) и предоставляют исчерпывающий набор функций, которые помогают снизить риски, на которые сегодня не обращают внимание многие программные организации, в основном связанные с лицензированием и проблемами безопасности с открытым исходным кодом.

Проблемы, связанные с лицензированием

Знаете ли вы, какие лицензии лежат в основе вашего продукта?

Защита компании от неправомерного использования интеллектуальной собственности из-за нарушения лицензий с открытым исходным кодом может стать сложной задачей, поскольку объединение программного обеспечения с открытым исходным кодом для доставки продукта может привести к противоречивым схемам лицензирования.Нарушение лицензии может привести к финансовым неудачам и, возможно, потребовать изменений в работающей архитектуре для замены компонентов или даже их восстановления с нуля.

Предотвращение нарушения лицензии используется двумя способами:

- Предоставление разработчикам возможности разобраться в моделях лицензий и потратить время на получение нужного компонента с нужной лицензией для проекта, отслеживание которого может оказаться невозможным;

- Наличие группы закупок и интеллектуальной собственности, которая отслеживает, что используется, и отчитывается об этом.

Проблемы безопасности

Зависимости с открытым исходным кодом — это программные компоненты, разработанные сторонними командами, которые, возможно, следовали или не следовали лучшим практикам безопасности, поэтому они не контролируются организацией, использующей их.

эксплойтов программного обеспечения, в том числе с открытым исходным кодом, регулярно публикуются в глобальных базах данных уязвимостей, таких как NVD (Национальная база данных уязвимостей США) и CVE (Общие уязвимости и воздействия). Эти базы данных могут служить справочником для группы безопасности, но также раскрывают уязвимые места для злоумышленников.

Но как группа может отслеживать и отслеживать большое количество зависимостей с открытым исходным кодом и иметь возможность поднять флаг, когда требуется действие при обнаружении уязвимости?

Возможности инструментов анализа состава программного обеспечения автоматизируют весь процесс анализа уязвимостей и, в некоторых случаях, даже указывают действия, которые необходимо предпринять для исправления

Лучшие претенденты и особенности

ЭкспертыDaitan проанализировали самых сильных игроков на рынке и составили список основных характеристик, которые следует учитывать при выборе наиболее подходящего для каждого сценария:

- Обнаружение зависимостей

- Анализ лицензий

- Анализ уязвимостей в общедоступных и частных базах данных уязвимостей

- Способность выполнять классификацию рисков

- Способность предоставлять рекомендации и решения для известных проблем

- Возможность применять исправления к обнаруженным уязвимостям

- Интуитивно понятные панели мониторинга и отчеты

- Возможность отслеживать прогресс каждой версии программного обеспечения

- Возможность интеграции в конвейеры DevOps

- Сохранять низкий уровень ложных срабатываний

- Сохранять минимальную продолжительность выполнения

- Поддержка большого количества языков программирования

Цена диапазоны варьируются между инструментами, поскольку каждый из них имеет подмножество представленных функций, но в целом

рассчитывается на основе количества разработчиков, вносящих свой вклад в проект.Среди проанализированных нами главных претендентов особо выделяются три:

BlackDuck прост в использовании, обладает богатым набором функций и поддерживает хороший набор языков. Его веб-интерфейс хорошо разработан и прост для понимания. Он подходит для конвейеров непрерывной интеграции и поддерживает все отчеты, необходимые для выявления уязвимостей и соответствия лицензии.

Snyk преуспевает в удобстве использования, но ему не хватает функций по сравнению с другими соперниками. Можно легко ориентироваться в его функциях и достичь основных целей по управлению лицензиями и уязвимостями.Как и другие претенденты, Snyk может быть интегрирован в сборку непрерывной интеграции

.WhiteSource предоставляет веб-интерфейс, который поначалу может быть трудным для понимания, но он обладает множеством функций. Обладая богатым набором поддерживаемых языков, возможностей и интеграции, он возглавляет эволюцию инструментов SCA.

Оценка стоимости инвестиций в SCA

Чтобы оценить соотношение цены и качества SCA, организация, занимающаяся разработкой программного обеспечения, сначала должна понять риски, которые будут снижены, по сравнению с затратами на то, чтобы позволить этим рискам произойти.Затем можно структурировать четкое экономическое обоснование, чтобы обеспечить внедрение инструментов SCA.

Как может помочь Дайтан

Daitan рекомендует, чтобы инструмент анализа состава программного обеспечения был частью жизненного цикла разработки программного обеспечения, включенным в конвейер DevOps как можно ближе к разработчикам, потому что чем раньше риск обнаружен и исправлен, тем более ценным является инструмент.

Точное определение того, когда, где и как часто выполнять анализ и исправление, может быть сложной задачей в зависимости от требований и конкретного набора инструментов.Это особенно верно, если есть потребность в очень быстрых циклах разработки, и в этом случае критически важно поддерживать стройность конвейера. Но на этом усилия не заканчиваются.

Хотя отчеты об анализе инструментов могут дать много информации,

требуются знания в области разработки программного обеспечения для правильной интерпретации проблем и эксплойтов, обнаруженных инструментом SCA, с целью корректировки восприятия рисков и разработки настраиваемых политик. Например, уязвимости могут применяться только при наличии определенных вариантов использования, что может быть неверным.

Этот сценарий может привести к необходимости увеличения мощностей или возможностей групп в рамках DevOps или безопасности. В этом случае Daitan может помочь с оценкой, внедрением и эксплуатацией инструментов SCA.

Заключение

ИнструментыSoftware Composition Analysis обеспечивают важный уровень мониторинга соответствия организациям, занимающимся разработкой программного обеспечения. Сначала они открывают глаза, но вскоре они станут незаменимыми в любой компании, связанной с юридическими рисками и распространением информации о бренде.Доступны хорошие коммерческие инструменты, однако для того, чтобы полностью раскрыть потенциал технологии, настоятельно рекомендуется иметь в команде навыки DevOps и безопасности.

На что следует обратить внимание при выборе инструмента анализа состава программного обеспечения

Развитие программного обеспечения с открытым исходным кодом сопряжено с рисками для сегодняшних приложений. Используйте инструмент анализа состава программного обеспечения, чтобы уменьшить эти риски.

Gartner в своем «Руководстве по анализу состава программного обеспечения» подробно описывает необходимость включения анализа состава программного обеспечения (SCA) в набор инструментов для тестирования безопасности приложений.Мы обсудили, что и почему в недавнем сообщении в блоге; сегодня давайте обсудим как.

Все большее число компаний добавляют инструменты SCA к своим инструментам, поскольку потребность в программном обеспечении с открытым исходным кодом и его использование не ослабевают. Стремительный рост использования открытого исходного кода не нов, и в основе использования открытого исходного кода лежит его основное преимущество при разработке коммерческого программного обеспечения: скорость. В сочетании с другой растущей тенденцией в разработке программного обеспечения, принятием DevOps, важность скорости, автоматизации и тесной интеграции в существующие наборы инструментов возрастает еще больше.

Четыре соображения при добавлении анализа композиции программного обеспечения в набор инструментов

При выборе инструмента анализа состава программного обеспечения необходимо учитывать несколько моментов, но несколько ключевых моментов имеют решающее значение для реализации долгосрочной стратегии с открытым исходным кодом.

1. Открытие

Понимание того, что является открытым исходным кодом в вашем коде, является первым важным шагом. В конце концов, вы не можете исправить то, о чем не подозреваете. Выбирая решение SCA, вы должны посмотреть на языковой охват каждого набора инструментов, чтобы убедиться, что он включает языки, которые вы используете сегодня.Но не забывайте смотреть в будущее. Со временем ваши потребности могут расширяться и расти, и вы не хотите быстро перерасти свой набор инструментов. Во-вторых, убедитесь, что вы понимаете, какие методы обнаружения использует инструмент для поиска открытого исходного кода. Сканирование менеджеров пакетов выполняется быстро и эффективно, но они могут упустить открытый исходный код, который мог быть изменен или скопирован по частям. В этих случаях вам понадобится более сложный подход к сканированию. Кроме того, у вас не всегда может быть доступ к исходному коду, поэтому вам нужно выбрать инструмент, который может сканировать двоичные файлы.

2. Данные об уязвимости

Когда у вас есть полный список материалов (BoM), его необходимо сопоставить с известными уязвимостями безопасности. Инструменты с разнообразным набором источников данных и собственная исследовательская группа, дополняющая данные, предоставят наиболее полные и действенные данные. Поскольку количество уязвимостей продолжает расти из года в год, а практика DevOps требует, чтобы команды продолжали повышать скорость и гибкость, поиск поставщика, который не только сообщает об уязвимостях, но и определяет их приоритетность, и предоставляет действенные рекомендации по исправлению, становится еще более важным.Обратите внимание, что Национальная база данных об уязвимостях (NVD) является отличным источником информации об уязвимостях, но она не должна быть вашим единственным источником. Об уязвимостях сообщают в самых разных местах, и им может потребоваться некоторое время, чтобы найти путь к NVD.

3. Данные лицензии

Безопасность заняла центральное место в области открытого исходного кода, поскольку серьезные нарушения, такие как Apache Struts, часто появляются на первых полосах газет. Но лицензионный риск с открытым исходным кодом может быть столь же дорогостоящим, если не управляется должным образом. Поиск инструмента, который сочетает в себе обширный охват лицензий с открытым исходным кодом, а также комплексные методы обнаружения, помогает значительно снизить этот риск.А предварительная реализация надлежащих политик увеличивает скорость утверждения и использования новых компонентов с открытым исходным кодом, поскольку команды могут устанавливать политику, а все остальное делать инструменту.

4. Интеграции

Чтобы команды работали быстро и эффективно, лучше всего иметь инструмент, который без проблем работает с инструментами, которые команды уже используют. Обеспечение интеграции инструмента SCA на протяжении всего жизненного цикла разработки программного обеспечения (SDLC) является ключом к внедрению. И не останавливайтесь только на инструментах CI / CD.Интеграция инструмента SCA в IDE ранее помогает разработчикам быстрее делать осознанный выбор в отношении использования открытого исходного кода, а отправка проблем непосредственно в средство отслеживания проблем, которое они уже используют, ускоряет исправление. Сочетание этих действий может иметь большое влияние на скорость и эффективность — меньше проблем попадает в кодовую базу, а те, которые действительно относятся к инструментам, с которыми разработчики уже знакомы. Наконец, помимо интеграции в различные точки SDLC, поиск инструмента, который может удовлетворить широкий набор требований к инструменту тестирования безопасности приложений (AST), может обеспечить еще более тесную интеграцию для групп разработчиков.

С этой целью в «Технологии анализа состава программного обеспечения» Gartner предлагаются конкретные рекомендации по добавлению инструментов SCA в существующую программу AST: «Организации, оценивающие инструменты SCA, обычно должны сначала рассмотреть инструменты, предлагаемые их существующим поставщиком инструментов тестирования. Как уже отмечалось, сочетание [статического тестирования безопасности приложений (SAST)] и SCA может помочь обеспечить более точные результаты ».

По мнению Gartner, обращение к одному поставщику для решения нескольких задач AST дает преимущества.Вы не только получаете преимущества более простого администрирования и обслуживания и меньшего количества поставщиков, которыми нужно управлять, но часто инструменты могут поставляться с более жесткими точками интеграции и более простой установкой, чем при использовании многоточечных решений.

Сочетание SAST и SCA дает дополнительные преимущества

Важно учитывать, особенно когда вы думаете о добавлении SAST и SCA к вашему набору тестирования, дополнительное преимущество, которое вы получаете от объединения результатов этих двух инструментов. Synopsys предлагает два конкретных способа выполнения этой конвергенции:

- Code Sight ™: Подключаемый модуль Code Sight IDE работает в контексте IDE разработчика, анализируя зависимости и отмечая проблемы безопасности как код разработчика.Кроме того, помимо интеграции с Black Duck® для получения результатов SCA, Code Sight также работает с нашим ведущим в отрасли инструментом SAST, Coverity®, для одновременного отображения проблем SAST и SCA прямо в среде IDE.

- Анализ воздействия уязвимости: Black Duck анализирует уязвимости, чтобы определить, присутствует ли уязвимость в пути вызова, предоставляя дополнительную точку данных, которую следует учитывать при определении приоритетов усилий по исправлению. Эта точка данных в сочетании с нашими расширенными данными Black Duck Security Advisories позволяет командам быстро определять приоритеты, сортировать и устранять критические уязвимости в первую очередь.

В дополнение к нашим инструментам Coverity SAST и Black Duck SCA, Synopsys также предлагает инструменты для интерактивного тестирования безопасности приложений (IAST) и фаззинга. А учитывая быстрое внедрение DevOps и DevSecOps, организации могут искать рекомендации экспертов о том, как интегрировать эти методы в свой жизненный цикл разработки. Сервисная группа Synopsys предлагает отчет Building Security in Maturity Model (BSIMM), который оценивает вашу текущую программу безопасности, сравнивает ее с вашими коллегами и выделяет области, на которых следует сосредоточиться в первую очередь, чтобы продвинуть вашу организацию вперед.План действий по зрелости (MAP) определяет лучший путь для реализации вашей стратегии безопасности.

Gartner разъясняет в своем «Руководстве по анализу состава программного обеспечения», что внедрение инструмента SCA является жизненно важной частью безопасности приложений: «Множественные факторы риска и взрывной рост использования программного обеспечения с открытым исходным кодом делают анализ состава программного обеспечения важным инструментом безопасности приложений. . » Решение о том, какой подход выбрать, в конечном итоге будет зависеть от целей и приоритетов, которые ставит каждая организация.Но, учитывая тенденции в области безопасности приложений — взрывной рост открытых исходных кодов, быстрое внедрение DevOps и необходимость сдвинуть безопасность как можно дальше влево для достижения оптимальных результатов — выбор поставщика AST, такого как Synopsys, может помочь оценить ваше текущее состояние, рекомендовать дальнейший путь и сотрудничать с вами для достижения не только ваших целей SCA, но и вашей комплексной стратегии AppSec, которая может обеспечить несравненные преимущества.

Анализ состава программного обеспечения: Серебряная пуля безопасности разработчиков

Эксперты по безопасности всегда ищут серебряную пулю.Новые продукты обещают решить все ваши вопросы. Как правило, эти продукты слишком перспективны для увеличения доли рынка. Большинство атак, которые мы наблюдаем в наши дни, происходят не из-за атак гения. Вместо этого они связаны с тем, что компания не следует простейшим защитным приемам. Постоянное обновление исправлений и наличие надежных политик паролей по-прежнему важны. Одним из таких методов, о котором часто забывают, является анализ композиции программного обеспечения (SCA). Давайте посмотрим, как работает SCA и почему это так важно.

Когда вы создаете какое-либо современное программное обеспечение, существует множество компонентов, которые вам не принадлежат.Они могут принадлежать интерфейсу прикладного программирования, размещенному в облаке от сторонней службы. Или они могут поступать из библиотеки с открытым исходным кодом или коммерческой библиотеки. SCA играет ключевую роль в этих случаях.

Не пренебрегайте анализом состава программного обеспечения

Все мы говорим о разработке программного обеспечения, но на самом деле мы пишем только 10% или 20% этого программного обеспечения. Остальное — это в основном импорт и ссылки или другие модули, которые мы использовали. Все это сторонний код. Этот факт обычно становится основным фактором атак, а также рисков.

Большинство новых языков программного обеспечения предоставляют опции модуля пакета. Основные новые языки программирования, такие как PHP или Python, также предоставляют такие опции, как модули для управления и создания программного обеспечения. Таким образом, вы можете использовать модули повышенного риска, устаревшие модули, отброшенные модули или все три. Вы можете использовать анализ состава программного обеспечения для обнаружения открытых и устаревших сторонних библиотек.

Если вы используете какую-либо коммерческую библиотеку или библиотеку с открытым исходным кодом, вы должны проверить наличие известных уязвимостей в своих компонентах.Если вы обнаружите версию, подверженную риску, вам следует изменить или обновить ее до фиксированной версии.

В настоящее время в программном обеспечении имеется множество компонентов, основанных на открытом исходном коде и состоящих из множества функций. Мы видели с ошибкой Heartbleed, что большинство людей добавляют OpenSSL в свои приложения, а не создают свой собственный уровень шифрования. Но идеальный подход должен заключаться в том, чтобы понять, какие компоненты вы используете, и безопасны ли они или подвержены риску.

Инструмент анализа состава программного обеспечения ищет известные компоненты, просматривает код и находит существующие риски.(Национальная база данных уязвимостей и Common Vulnerabilities and Exposures (CVE) составляют общедоступный список.)

Может ли анализ состава программного обеспечения заменить SAST?

Статический анализ кода или SAST — это тестирование безопасности исходного кода или двоичных файлов без выполнения кода. Отсюда и термин «статическое» тестирование.

SAST — это тестирование безопасности методом «белого ящика» с использованием автоматизированных инструментов. Это полезно для выявления слабых уязвимостей, таких как межсайтовые сценарии, внедрение языка структурированных запросов и небезопасные библиотеки.Но инструменты SAST в основном универсальны, то есть для управления ложными срабатываниями им требуется ручная настройка и обучение. SAST ищет новые проблемы, а не уже известные. Он может находить как уязвимости, так и слабые места в коде, ища шаблоны и в то же время обеспечивая соблюдение безопасных стандартов кодирования программного обеспечения.

Анализ состава программного обеспечения жизненно важен для использования вместе с ним. Если вы этого не делаете, вы многое упускаете. Однако не стоит ожидать, что это решит все проблемы.SCA заполняет пробел; он не заменяет существующие инструменты и процесс SAST. SCA находит в приложении пакеты программного обеспечения с открытым исходным кодом и проверяет уже известные риски в установленной версии компонентов. Он не проверяет наличие новых рисков, таких как SAST.

Важность DevSecOps

Что такое DevSecOps? По сути, это процесс, в котором вы стремитесь к «безопасности по умолчанию». Чтобы добиться этого, вы начинаете с добавления инструментов безопасности в конвейер непрерывной интеграции и непрерывной доставки (CI / CD).

Следующим шагом является внедрение культуры безопасности как кода. Когда тестирование безопасности добавляется в жизненный цикл разработки программного обеспечения, исправления ошибок вносятся, как только они обнаруживаются, без создания препятствий и повторения процесса разработки.

Содействие перекрестному обучению разработчиков, специалистов по эксплуатации и безопасности помогает в этом. Вместо трех разных команд будет одна объединенная команда, которая будет заботиться обо всех трех компонентах. Это цель DevSecOps, и она хорошо согласуется с тем, что делает анализ композиции программного обеспечения.

Основная проблема культуры DevOps заключалась в том, что люди, работающие в конвейере CI / CD, часто оставляли вопросы безопасности напоследок. С DevSecOps теперь всем проще сделать безопасность частью процесса разработки и развертывания.

Перенос безопасности в левую часть конвейера CI / CD экономит время, деньги и усилия. Например, если риск обнаружен на более позднем этапе конвейера CI / CD, к тому времени, когда о нем сообщат разработчикам, его устранение потребует огромных затрат времени и усилий.Вместо этого вам следует перейти влево в конвейере к этапу сборки, где вы настроили анализ состава программного обеспечения и инструменты SAST. Таким образом, как только вы обнаружите проблему, вы сможете приступить к ее устранению. Это экономит время и силы.

Источник: IBM

Улучшенный анализ состава программного обеспечения для более безопасных систем

Инструменты SCA и SAST выполняют разные функции, дополняющие друг друга. Важно искать проблемы в коде или версии компонента, которую вы используете, чтобы убедиться, что вы используете последнюю версию и нет никаких CVE или известных открытых проблем, которые были обнаружены в предыдущих версиях.

Вы всегда должны делать и то, и другое при разработке программного обеспечения, если только вы не пишете все свое собственное программное обеспечение. Существует множество бесплатных программ для анализа композиции и инструментов SAST. Вам также следует сканировать весь код, который вы пишете, на предмет таких уязвимостей, как Top 10 Open Web Application Security Project или CWE Top 25, и поддерживать стандарты безопасного кодирования. С помощью анализа состава программного обеспечения и SAST вы можете обнаружить проблемы еще до того, как они начнутся.

(PDF) Моделирование развития письменной композиции.

Моделирование развития письменной композиции

М. Леви и С. Рэнсделл (редакторы), Наука письма: теории, методы, индивидуальные

Различия и приложения, Махва (Нью-Джерси): Lawrence Erlbaum Associates. С. 1-27.

Хейс, Дж. Р. и Флауэр, Л. С. (1980) «Идентификация организации процессов письма», в Л. В.

Грегг и Э. Р. Стейнберг (ред.), Когнитивные процессы в письме. Хиллсдейл (Нью-Джерси): Лоуренс

Erlbaum Associates.С. 3-30.

Хейс, Дж. Р. и Флауэр, Л. С. (1983). «Раскрытие когнитивных процессов в письме: введение в анализ протокола

», в П. Мозенталь, С. Уолмсли и Л. Тамор (редакторы),

«Исследование письма: принципы и методы», Нью-Йорк (Нью-Джерси): Лонгман. С. 206-219.

Hayes, J. R. и Nash, J. G. (1996). «О природе письменного планирования», в К. М. Леви и С.

Рэнсделл (ред.), Наука письма: теории, методы, индивидуальные различия и приложения

Махва (Нью-Джерси): Lawrence Erlbaum Associates.С. 29-55.

Hayes, JR, Flower, L., Schriver, KA, Stratman, JF и Carey, L. (1987) «Когнитивные процессы

в редакции», в S. Rosenberg (Ed.), Advances in Applied Psycholinguistics: Reading , Письмо

и изучение языка (Том 2). Кембридж: Издательство Кембриджского университета. С. 176-240.

Heurley, L. (1997) «Блоки обработки письменных текстов: параграфы или информационные блоки?» N J.

Costermans and M. Fayol (Eds.), Обработка межклавиальных отношений Mahwah, N.J .:

Erlbaum. С. 179-200.

Хиди С. и Хилдьярд А. (1983) «Сравнение устных и письменных произведений двух типов дискурса

», Discourse Processes, 6: 91-105.

Хитч, Г. Дж., Вудин, М. Э. и Бейкер, С. (1989) «Визуальные и фонологические компоненты

рабочей памяти у детей», Память и познание, 17 (2): 175-185.

Хадсон. Дж.А. и Шапиро, Л. Р. (1991) «От знания к рассказу: развитие

детских сценариев, историй и личных повествований», в A. McCabe и C. Peterson (Eds),

Developing Narrative Structure, Hillsdale, Нью-Джерси: Lawrence Erlbaum Associates, Inc., стр. 89-

136.

Jaffré, JP. и Файоль М. (2005) «Орфография и грамотность на французском языке», в R.M. Джоши и П.

Аарон (ред.), Справочник по орфографии и грамотности.L.E.A. pp.81-104

Johnson-Laird, P.N. (1983) Ментальные модели. Кембридж, Массачусетс: Издательство Кембриджского университета.

Джонс, Д. и Кристенсен, C.A., (1999) «Взаимосвязь между автоматичностью почерка и способностью

учащихся создавать письменный текст», Journal of Educational Psychology 91: 44–49.

Джуэл К. (1988) «Обучение чтению и письму: продольное исследование 54 детей от первого до

четвертых классов», Journal of Educational Psychology 80: 437–447.

Кайл, М. и Вайссенборн, Дж. (1991) «Конъюнкции: проблемы развития», в G. Pieraut Le

Бонниек и М. Долицкий (ред.), От базового языка к базовой обработке дискурса.

Амстердам: Бенджамин. pp125-142

Будущее анализа состава программного обеспечения с помощью Forrester

За последнее десятилетие компании перешли от создания приложений с преимущественно закрытым исходным кодом к созданию приложений с открытым исходным кодом.Стремительный рост использования открытого исходного кода — около 75% предприятий сейчас говорят, что открытый исходный код очень важен или чрезвычайно важен для них — можно объяснить множеством факторов:

- Это рентабельно

- Это дает предприятиям доступ к новейшие технологии

- Он ускоряет разработку продукта и время выхода на рынок.

- Он задействует поддерживающее сообщество.

Но открытый исходный код сопряжен с рисками, особенно в областях соблюдения лицензионных требований и управления уязвимостями.Организации используют анализ состава программного обеспечения (SCA) как способ решения этих проблем. Инструменты SCA помогают предприятиям выявлять, анализировать и контролировать риски соответствия и безопасности в их открытом исходном коде.

Инструменты SCA претерпели значительные изменения с момента их первого запуска. Первоначально SCA использовалась для ручного и периодического сканирования, но теперь они интегрируются в конвейеры CI / CD как часть жизненного цикла разработки программного обеспечения (SDLC). Современные инструменты SCA предлагают автоматическое сканирование и поддержку исправлений.

Точно так же, как мы заметили значительный прогресс с первых дней существования SCA до настоящего времени, мы ожидаем продолжения роста в предстоящие годы. Но что именно ожидает SCA в будущем? В этом блоге мы исследуем четыре новых рубежа с упором на автоматизацию, управление политиками и удобство для разработчиков.

Примечание. Недавно мы провели веб-семинар о будущем SCA с участием Сэнди Кариелли из Forrester. В этом блоге освещаются некоторые ключевые выводы из этого обсуждения.Вы можете просмотреть полную запись веб-семинара, щелкнув ссылку ниже.

Наблюдайте по запросу: меняющаяся роль SCA в вашей стратегии безопасности с открытым исходным кодом, с использованием Forrester

1. Управление на основе политик и стандартов

На крупных предприятиях часто работают большие группы разработчиков. несколько проектов одновременно. В этой суматохе инженерных разработок может потребоваться много времени и трудностей для масштабирования для специалистов по обеспечению соответствия и безопасности, чтобы применить политики, регулирующие использование открытого исходного кода во всех уголках организации.Они также рискуют стать узкими местами и замедлить процесс разработки.

Инструменты анализа состава программного обеспечения должны будут продолжать развивать возможности, которые позволят командам реализовывать политики, которые работают в рабочих процессах разработки программного обеспечения. Автоматизация и масштабирование будут иметь решающее значение для создания и применения политик с гибкостью и детализацией, необходимой для крупных предприятий с несколькими командами и проектами.

Другими словами, механизмы политик должны стать стандартной функцией любой надежной и масштабируемой платформы SCA; ручная проверка и создание правил не масштабируется для предприятий.Настоящий механизм политик, основанный на глубоком перечне лицензий и уязвимостей, а также на четких и повторяемых правилах управления, может управлять стандартами с открытым исходным кодом в организациях, что упрощает предприятиям управление цепочкой поставок программного обеспечения и позволяет избежать сбоев в SDLC. И, в конечном итоге, механизмы политик следующего поколения — это то, что позволит различным заинтересованным сторонам иметь встроенные утверждения и автоматизацию как часть их повседневных рабочих процессов.

2. Качество кода и его происхождение

Более активная работа с открытым исходным кодом заключается не только в выявлении риска, но и в реальном улучшении качества вашего кода.Мы рассматриваем проверки качества и происхождения как функции, которые предприятия начнут запрашивать.

- Источник кода: Откуда взялся код? Это из безопасных и надежных источников?

- Качество кода: Достаточно ли принятия и участия сообщества разработчиков ПО, чтобы дать предприятиям уверенность в том, что они могут зависеть от библиотек в долгосрочной перспективе?

Атака цепочки поставок SolarWinds — это пример того, почему так важно понимать происхождение кода. Злоумышленники могут стремиться к нацеливанию на компоненты с открытым исходным кодом организации, поэтому чем больше вы сможете сделать, чтобы получить свой код из надежных источников, тем лучше.

3. Удобство для разработчиков

Большинство разработчиков действительно заботятся о безопасности с открытым исходным кодом и соблюдении лицензионных требований, но они также хотят, чтобы такие вещи, как сканирование и анализ проблем, были в основном автоматизированы и представлены таким образом, чтобы они соответствовали их повседневной работе. сегодняшняя работа и не тормозит их. Многие из современных инструментов SCA в той или иной степени делают это, но, глядя в будущее, мы ожидаем, что SCA станет еще более интегрированным со стандартным рабочим процессом разработчика и предложит более подробные рекомендации для поддержки быстрого и безболезненного исправления ошибок.

Это означает, что платформа SCA должна предоставлять точный, актуальный и действенный анализ, чтобы помочь разработчикам устранять уязвимости безопасности с открытым исходным кодом и нарушения нормативных требований как можно раньше и в рамках SDLC. Он должен предложить лучшую версию пакета с открытым исходным кодом для обновления. И, что очень важно, он должен интегрироваться с собственными наборами инструментов разработчиков.

В конечном счете, удобный для разработчиков инструмент SCA должен удовлетворять потребности разработчиков там, где они есть. Чем больше мы встраиваем SCA в рабочий процесс разработчиков, тем проще им будет встроить управление рисками в свою повседневную жизнь.Им не придется использовать новый инструмент или выходить за рамки своего предыдущего опыта. Это способствует общему признанию и эффективности в организации.

4. Отчетность нового поколения

Отчетность — это часть использования открытого исходного кода, которая не обязательно привлекает к себе много внимания, но имеет решающее значение по ряду причин, включая бизнес-возможности. Хотя такие люди, как директор по информационной безопасности, главный юрисконсульт или комплаенс, а также руководители высшего звена нетехнического профиля могут не участвовать в повседневной разработке продукта, они часто хотят, чтобы их информировали о проблемах с соблюдением нормативных требований и о вашей безопасности.

Для этого у вас должна быть возможность создавать отчеты, в которых резюмируется текущее состояние приложения, открытый исходный код, который вы используете, и любые потенциальные риски, а также способы их устранения. Эти отчеты должны быть легко усваиваемыми как техническими, так и нетехническими заинтересованными сторонами, и они должны подпитываться данными в реальном времени.

Это также может принести дивиденды, когда дело доходит до поддержки бизнеса. Например, платформа SCA, которая делает данные о соответствии доступными для отделов продаж и поддержки клиентов в режиме, близком к реальному времени, может помочь им своевременно отвечать на вопросы клиентов и потенциальных клиентов.

Будущее SCA: дальнейший взгляд

Более глубоко погрузитесь в будущее анализа состава программного обеспечения в веб-семинаре по запросу « Изменяющаяся роль SCA в вашей стратегии безопасности с открытым исходным кодом с использованием Forrester ». ». Мы предоставим дополнительную информацию по темам в этом блоге, а также взглянем на следующие вопросы:

- Эволюция SCA от сканирования к политике

- Как оценить и выбрать решение SCA

- Как ведущие предприятия подходят к будущему SCA

- Экономическое обоснование для SCA

Об авторе

Гаутами Польсани (Gauthami Polsani) — старший менеджер по маркетингу продукции в FOSSA.

.льшая и маленькая!».

Но рыба не прыгала в в..дро только хрустящие льдинки бились о железные

стенки. Я вёз санки с вёдрами и уже думал о другом.

.льшая и маленькая!».

Но рыба не прыгала в в..дро только хрустящие льдинки бились о железные

стенки. Я вёз санки с вёдрами и уже думал о другом. .дел подо льдом и курил.

.дел подо льдом и курил. Я

видел, как озабочена мама, и мне стало страшно: что-то нас ждёт впереди?

Я

видел, как озабочена мама, и мне стало страшно: что-то нас ждёт впереди? Информация в каждом абзаце должна адекватно объяснять, иллюстрировать, определять или каким-либо иным образом поддерживать вашу

тематическое предложение. Следовательно, вы должны включить достаточно

вспомогательная информация или

доказательства в каждом абзаце, чтобы ваши читатели поняли ваше тематическое предложение. Более того, вы должны сделать информацию в абзаце

ясно и

достаточно конкретный, чтобы читатели приняли ваши идеи ». — От «Шагов к хорошему написанию» Джин Вайрик

Информация в каждом абзаце должна адекватно объяснять, иллюстрировать, определять или каким-либо иным образом поддерживать вашу

тематическое предложение. Следовательно, вы должны включить достаточно

вспомогательная информация или

доказательства в каждом абзаце, чтобы ваши читатели поняли ваше тематическое предложение. Более того, вы должны сделать информацию в абзаце

ясно и

достаточно конкретный, чтобы читатели приняли ваши идеи ». — От «Шагов к хорошему написанию» Джин Вайрик  претензии; Я хочу, чтобы вы увидели сами! » —Из «LifeWriting: опираясь на личный опыт для создания функций, которые можно публиковать» Фреда Д.Белый

претензии; Я хочу, чтобы вы увидели сами! » —Из «LifeWriting: опираясь на личный опыт для создания функций, которые можно публиковать» Фреда Д.Белый  Затем, по мере того, как вы разрабатываете свое эссе, вы можете интегрировать другие шаблоны в свои абзацы ». — Из книги Луиса Назарио, Деборы Борчерс и Уильяма Льюиса «Мосты к лучшему писательству»

Затем, по мере того, как вы разрабатываете свое эссе, вы можете интегрировать другие шаблоны в свои абзацы ». — Из книги Луиса Назарио, Деборы Борчерс и Уильяма Льюиса «Мосты к лучшему писательству»