Морфологический разбор слова «возможный»

Часть речи: Прилагательное

ВОЗМОЖНЫЙ — слово может быть как одушевленное так и неодушевленное, смотрите по предложению в котором оно используется.

Начальная форма слова: «ВОЗМОЖНЫЙ»

| Слово | Морфологические признаки |

|---|---|

| ВОЗМОЖНЫЙ |

|

| ВОЗМОЖНЫЙ |

|

Все формы слова ВОЗМОЖНЫЙ

ВОЗМОЖНЫЙ, ВОЗМОЖНОГО, ВОЗМОЖНОМУ, ВОЗМОЖНЫМ, ВОЗМОЖНОМ, ВОЗМОЖНАЯ, ВОЗМОЖНОЙ, ВОЗМОЖНУЮ, ВОЗМОЖНОЮ, ВОЗМОЖНОЕ, ВОЗМОЖНЫЕ, ВОЗМОЖНЫХ, ВОЗМОЖНЫМИ, ВОЗМОЖЕН, ВОЗМОЖНА, ВОЗМОЖНО, ВОЗМОЖНЫ, ВОЗМОЖНЕЕ, ВОЗМОЖНЕЙ, ПОВОЗМОЖНЕЕ, ПОВОЗМОЖНЕЙ, ВОЗМОЖНЕЙШИЙ, ВОЗМОЖНЕЙШЕГО, ВОЗМОЖНЕЙШЕМУ, ВОЗМОЖНЕЙШИМ, ВОЗМОЖНЕЙШЕМ, ВОЗМОЖНЕЙШАЯ, ВОЗМОЖНЕЙШЕЙ, ВОЗМОЖНЕЙШУЮ, ВОЗМОЖНЕЙШЕЮ, ВОЗМОЖНЕЙШЕЕ, ВОЗМОЖНЕЙШИЕ, ВОЗМОЖНЕЙШИХ, ВОЗМОЖНЕЙШИМИ

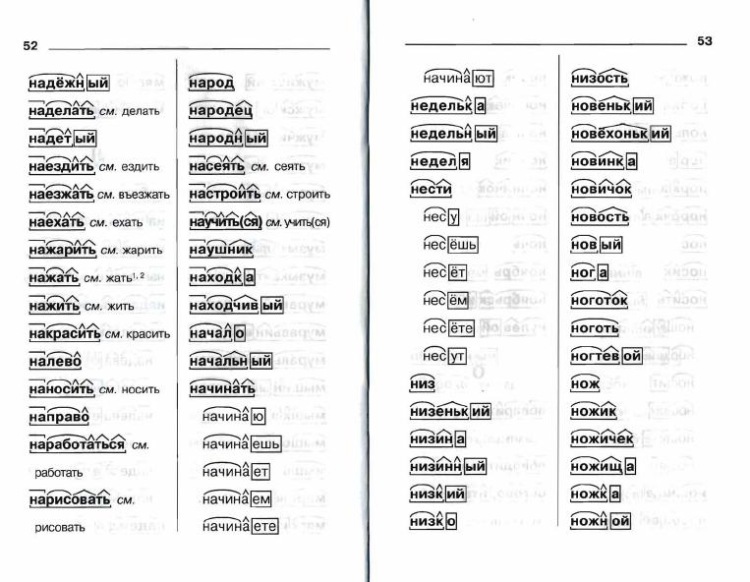

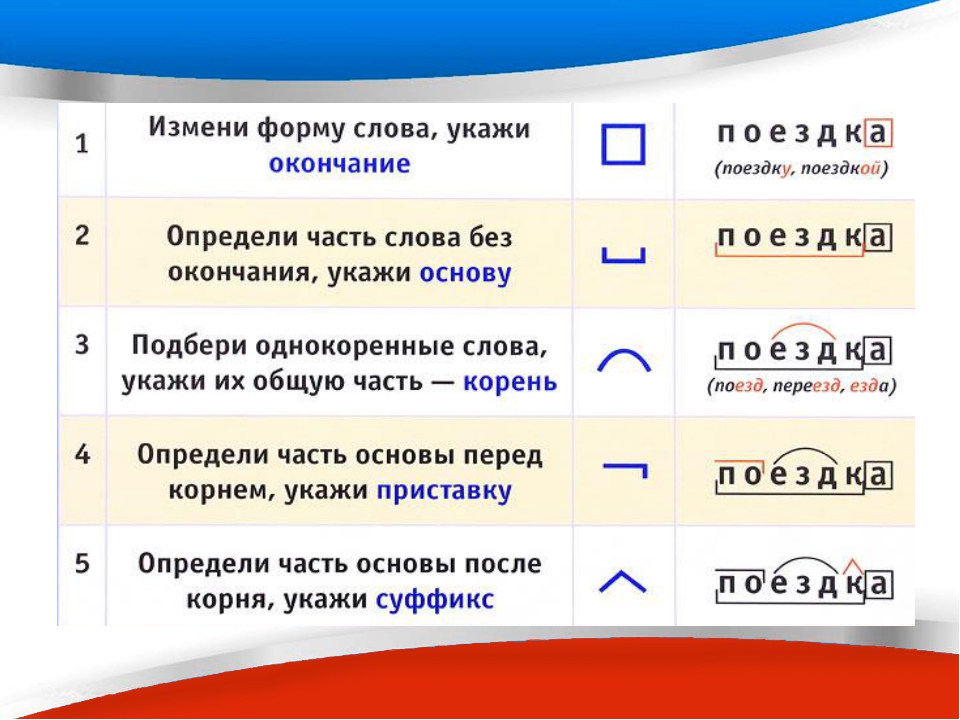

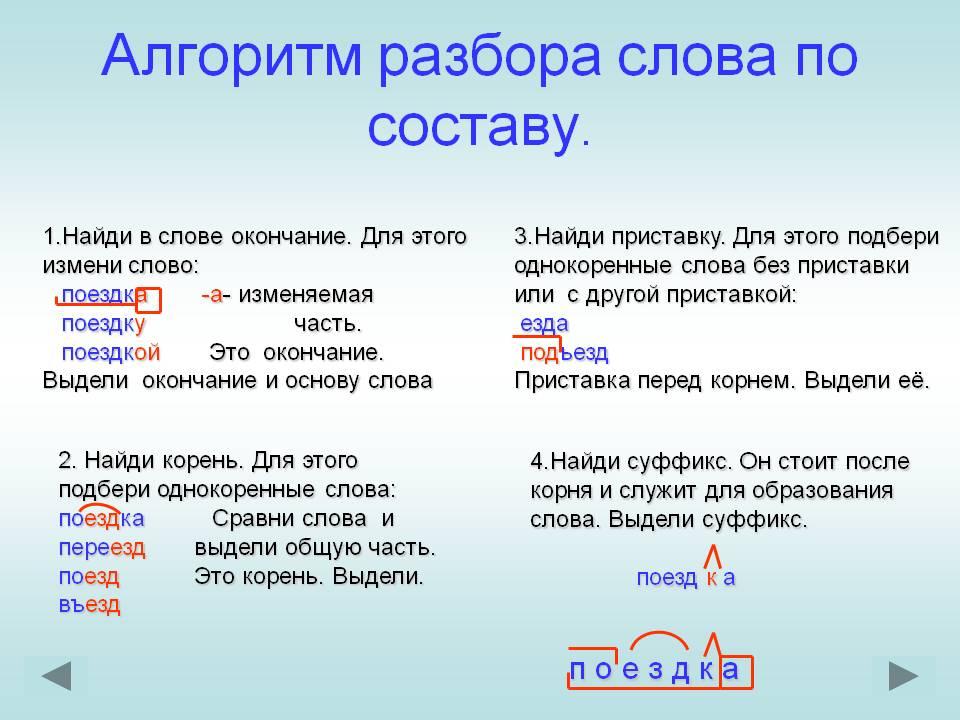

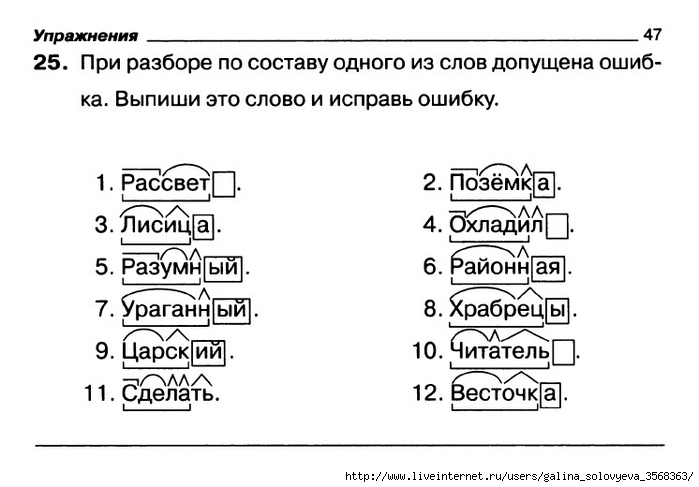

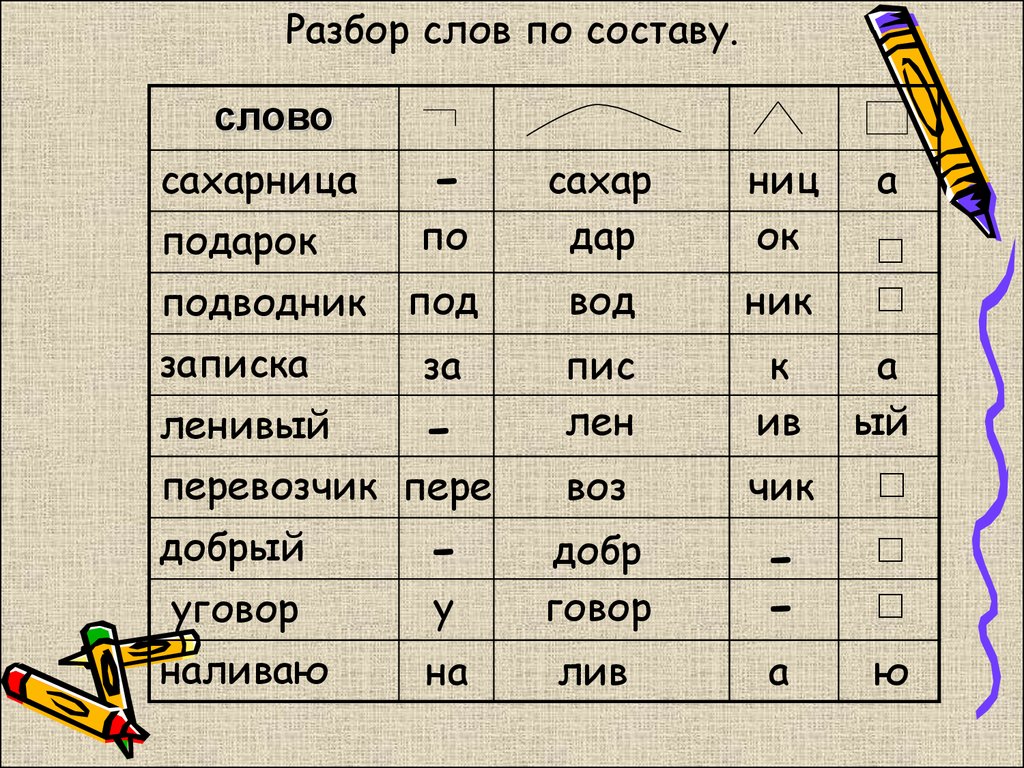

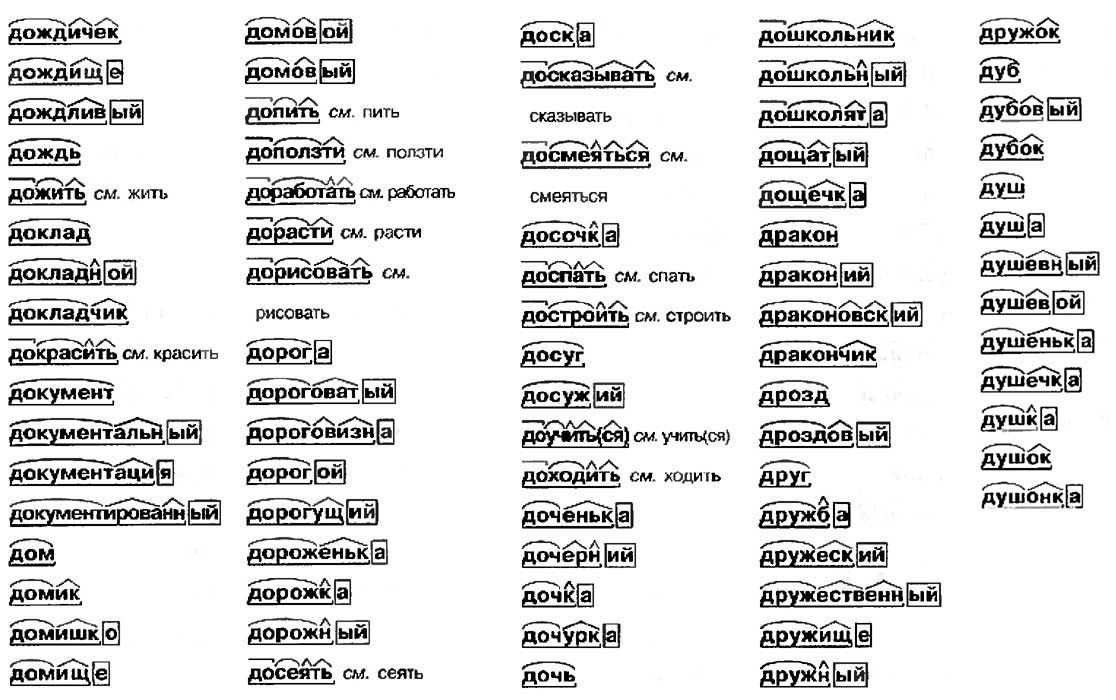

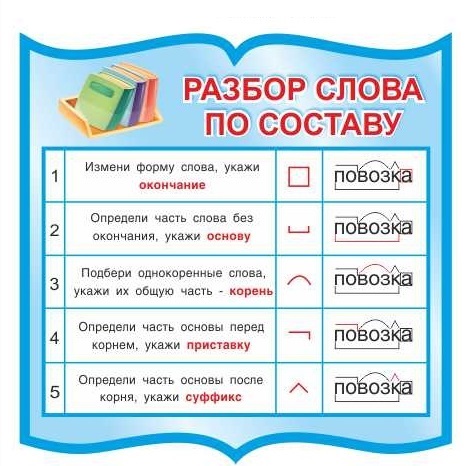

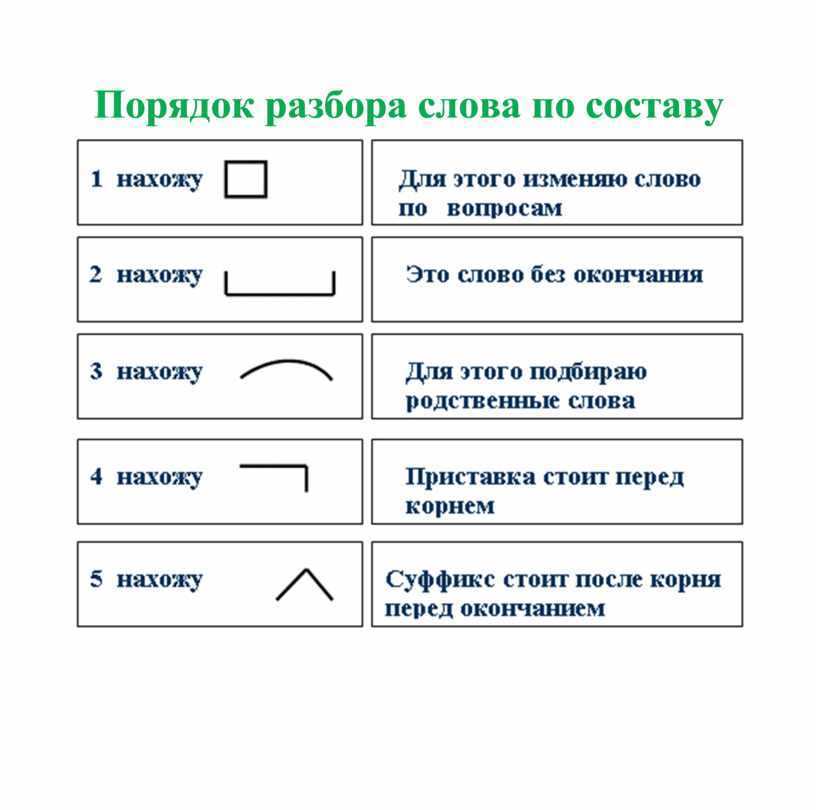

Разбор слова по составу возможный

возможн

ый

| Основа слова | возможн |

|---|---|

| Приставка | воз |

| Корень | мож |

| Суффикс | н |

| Окончание | ый |

Разобрать другие слова

Разбор слова в тексте или предложении

Если вы хотите разобрать слово «ВОЗМОЖНЫЙ» в конкретном предложении или тексте, то лучше использовать

морфологический разбор текста.

Найти синонимы к слову «возможный»

Примеры предложений со словом «возможный»

1

Я обнаружил, что единственно возможные слова – это те, которые употребил Свифт, а единственно возможный порядок – тот, в котором он их поставил.

Подводя итоги, Уильям Сомерсет Моэм, 1938г.

2

Истинно мудрый ответ – единственно возможный в данный момент, а в ту ночь единственно возможным выходом было пойти спать.

Есть, молиться, любить, Элизабет Гилберт, 2006г.

3

деревенскими узенькими столами собрался букет громких имен и титулов, возможный лишь при таких исключительных условиях, как война.

Дикая дивизия, Николай Брешко-Брешковский, 1920г.

4

чтобы образ вмещал возможный максимум переживания)?

Кубок метелей, Андрей Белый, 1907г.

5

После всего сказанного я отклоняю от себя решительно этот возможный укор.

Кубок метелей, Андрей Белый, 1907г.

Найти еще примеры предложений со словом ВОЗМОЖНЫЙ

Разбор: какое проверочное слово

RusskiyPro.ru Проверочное слово Разбор: проверочное слово

- Определение и морфемный разбор слова «разбор»

- Подбор проверочных слов для существительного «разбор»

- Примеры для закрепления

Определение и морфемный разбор слова «разбор»

Слово «разбор» является существительным мужского рода, общим прототипическим значением которого является разъединение частей какой-либо системы.

Сделаем морфемный разбор слова, чтобы легче было найти проверочные слова:

- раз — приставка

- бор — корень

В данном слове нас интересует сомнительная согласная «з».

Подбор проверочных слов для существительного «разбор»

Для проверки сомнительной согласной «з в приставке слова подобрать проверочное слово не представляется возможным, поэтому обратимся к правилу:

В русском языке на конце приставки пишется буква «з» перед звонкими согласными и перед гласными, а перед глухими согласными на конце приставки пишется буква «с».

Поскольку, буква «б» является звонкой согласной, то мы пишем приставку «раз-«.

разбор

Примеры для закрепления

- Давайте сегодня вечером устроим разбор полетов.

- Разбор завала будут производить семь бригад.

- Надо сделать разбор предложения по составу.

ЧАЩЕ ВСЕГО СМОТРЯТ:

“здравствуйте” или “здраствуйте”

“выберите” или “выберете”

“пожалуйста” или “пожалуста”

“прийти” или “придти”

“как будто” или “как-будто”

“впоследствии” или “в последствии”

“так же” или “также”

“девчонки” или “девчёнки”

ударение в слове “КРАСИВЕЕ”

правописание : “адрес” или “адресс”

“потому что” или “потомучто”

“погода” или “пагода”

“в виду” или “ввиду”

“сделать” или “зделать”

“ничего” или “ни чего”

“нравится” или “нравиться”

“зато” или “за то”

“в принципе” или “впринципе”

“непонятно” или “не понятно”

“ненадолго” или “не надолго”

“всё равно”, “всёравно” или “всё-равно”

“вживую” или “в живую”

“чересчур” или “черезчур”

ударение в слове “СВЕКЛА”

“тем не менее” или “темнеменее”

“благодарю” или “благадарю”

“обожаю” или “обажаю”

“в смысле” или “всмысле”

“сначала” или “с начала”

“вовремя” или “во время”

“лучше” или “лутше”

“тренировка” или “тренеровка”

“то есть” или “тоесть”

ударение в слове “ЖАЛЮЗИ”

“обязательно” или “обезательно”

“картридж” или “катридж”

“конфорка”, “канфорка” или “комфорка”

“не знаю” или “незнаю”

“до скольки”, “доскольки” или “до скольких”

“неважно” или “не важно”

“неправильно” или “не правильно”

“ингредиенты” или “ингридиенты”

“попробовать” или “по пробовать”

“рассчитать” или “расчитать”

“потихоньку”, “по тихоньку” или “по-тихоньку”

ударение в слове “КАТАЛОГ”

“до сих пор” или “досихпор”

“посредством” или “по средством”

Руководство по поиску уязвимостей с помощью анализа состава программного обеспечения

Служба поддержки JFrog

2022-06-19 11:45

Каждое программное приложение может содержать уязвимости. На самом деле, согласно отчету за 2021 год, не менее 100 процентов приложений, протестированных исследователями безопасности, содержали уязвимости, и 85 процентов из них считались критическими.

На самом деле, согласно отчету за 2021 год, не менее 100 процентов приложений, протестированных исследователями безопасности, содержали уязвимости, и 85 процентов из них считались критическими.

К счастью, с помощью инструментов анализа состава программного обеспечения (SCA) можно обнаружить большинство уязвимостей до развертывания программного обеспечения в рабочей среде. Сканеры SCA могут выявлять и анализировать уязвимости, которые скрываются как в исходном коде, так и в двоичных файлах, даже в тех случаях, когда разработчики вряд ли обнаружат уязвимости с помощью ручной проверки кода.

Вот почему сканирование уязвимостей с помощью инструментов SCA должно быть основным шагом в любом конвейере доставки приложений. Продолжайте читать, чтобы узнать, как работает SCA и как воспользоваться инструментами SCA для повышения безопасности создаваемых вами приложений.

Сканирование SCA работает очень просто: анализируя исходный код и/или двоичные файлы, инструменты SCA ищут наличие заведомо небезопасных компонентов приложения.

В большинстве случаев инструменты SCA делают это, сопоставляя компоненты приложения с базами данных уязвимостей, которые каталогизируют уязвимости безопасности , о которых сообщают исследователи в библиотеках с открытым исходным кодом, модулях, образах контейнеров и других ресурсах. Идентифицируя конкретные версии сторонних компонентов в приложении, а затем определяя, связаны ли эти версии с известными уязвимостями, инструменты SCA могут помечать угрозы безопасности. Расширенные инструменты SCA также могут определить, можно ли использовать риск, исходя из конкретной конфигурации или настройки среды приложения. С помощью этой информации разработчики могут устранять риски, например, обновляя небезопасную библиотеку с открытым исходным кодом до более новой безопасной версии.

Важно понимать, что, хотя инструменты SCA могут обнаруживать многие типы уязвимостей, основным ограничением является то, что они обычно могут выявлять только риски, связанные с программными компонентами с открытым исходным кодом.

Хотя сканирование уязвимостей SCA можно выполнять на любом этапе жизненного цикла разработки программного обеспечения, оно наиболее ценно, когда выполняется перед развертыванием. Другими словами, разработчики должны сканировать приложения перед их запуском в производство, чтобы они могли обнаружить уязвимости до того, как риски повлияют на конечных пользователей.

Также обратите внимание, что сканирование SCA может выполняться на нескольких этапах цикла доставки программного обеспечения. Во многих случаях имеет смысл сначала сканировать исходный код на ранних этапах жизненного цикла разработки, чтобы обнаружить уязвимости, которые могли быть вызваны импортом стороннего кода в кодовую базу приложения.

Затем можно снова запустить сканирование SCA для двоичных компонентов приложения, таких как образы контейнеров, в предварительных промежуточных средах. Сканируя двоичные файлы, разработчики могут обнаруживать дополнительные типы уязвимостей, такие как использование небезопасных базовых образов в контейнерных приложениях, которые не обязательно будут очевидны при сканировании исходного кода приложения.

В качестве примеров того, как SCA может помочь обнаружить уязвимости до развертывания приложения, рассмотрим следующие варианты использования SCA.

Обнаружение уязвимостей в исходном коде

Представьте, что вы разрабатываете приложение Python и включаете модуль urllib.parse в исходный код. Этот модуль подвержен известной уязвимости, которая делает возможными атаки путем внедрения.

Инструмент SCA может сканировать исходный код Python, обнаруживать использование небезопасного модуля и предупреждать вас о риске, чтобы вы могли принять меры по исправлению положения (что в случае уязвимости urllib. parse потребует обновления до более новая версия).

parse потребует обновления до более новая версия).

Обнаружение уязвимости образа контейнера

При создании контейнеров обычно используются так называемые базовые образы, которые содержат различные библиотеки и инструменты, которые можно использовать в качестве основы среды контейнерного приложения.

Если вы выберете базовый образ (например, базовый образ Ubuntu 18.04 на Docker Hub, который в настоящее время содержит 21 известную уязвимость), содержащий известные уязвимости, инструменты SCA могут пометить риск. Затем вы можете предпринять шаги для снижения риска, например, включив в свой контейнер код для обновления уязвимых компонентов базового образа до более новых версий.

Обнаружение уязвимостей Helm chart

Helm charts, которые используются для установки приложений в Kubernetes, также могут содержать различные уязвимости. Инструменты SCA могут сканировать диаграммы Helm перед их развертыванием в кластере Kubernetes, что позволяет разработчикам реагировать на угрозы безопасности внутри них.

Анализ исходного кода — лучший способ обнаружения уязвимостей, возникающих в программном обеспечении с открытым исходным кодом, как в исходном коде приложения, так и в двоичных файлах. Если вы импортируете какие-либо сторонние ресурсы в программное обеспечение, которое вы создаете, вам следует запустить сканирование уязвимостей SCA, чтобы обнаружить угрозы безопасности, прежде чем их можно будет использовать.

В качестве инструмента сканирования SCA, который можно легко интегрировать в конвейер доставки программного обеспечения DevOps, JFrog Xray упрощает непрерывное сканирование уязвимостей по мере того, как код переходит от разработки к производству. С Xray вы можете быть уверены, что обнаружите уязвимости до того, как ими воспользуются хакеры.

fns — современная служебная библиотека JavaScript для работы с датами

date-fns — современная служебная библиотека JavaScript для работы с датамиdate-fns

date-fns предоставляет наиболее полный, но простой и последовательный набор инструментов для управления0050 Даты JavaScript в браузере и  js .

js .

Документация

Примеры

- Дата формата

- I18n

- Состав и FP

import { format, formatDistance, formatRelative, subDays } from 'date-fns'

format(new Date(), "'Сегодня' eeee")

//=> "Сегодня среда"

formatDistance(subDays(новая дата(), 3), новая дата(), {addSuffix: true})

//=> "3 дня назад"

formatRelative(subDays(новая дата(), 3), новая дата())

//=> "в прошлую пятницу в 19:26" Почему дата-fns?

Модульный

С помощью стиля «функция для каждого файла» вы можете выбрать только то, что вам нужно, и не перегружать свой проект бесполезной функциональностью.

Он хорошо работает с современными сборщиками модулей, такими как webpack , Browserify и Rollup , а также поддерживает встряхивание дерева.

Native Date

date-fns использует собственный тип

Dateи не изобретает велосипед. Он не расширяет основные объекты в целях безопасности.

Функции в date-fns работают предсказуемо и придерживаются поведения ECMAScript в крайних случаях.

Immutable & Pure

date-fns построен с использованием чистых функций и всегда возвращает новый экземпляр даты вместо изменения переданного.

Помогает предотвратить ошибки и избежать длительных сеансов отладки.

TypeScript и Flow

date-fns поддерживает как TypeScript , так и Flow .

Типы генерируются из исходного кода и входят в состав пакета, поэтому они всегда актуальны.

FP

Подмодуль функционального программирования представляет собой лучшую альтернативу цепочке: композиция; что делает ваш код чистым и безопасным и не раздувает вашу сборку.

I18n

При поддержке замечательного сообщества date-fns имеет десятки локалей. Только те, которые вы используете, будут включены в ваш проект.

Непротиворечивый

date-fns всегда возвращает дату в том же часовом поясе, независимо от того, что было передано — метка времени, строка или объект даты.

API разработан таким образом, чтобы иметь предсказуемый порядок имен и аргументов.

Надежный

date-fns учитывает часовые пояса и летнее время.

Это соответствует семантическому управлению версиями, поэтому всегда совместимо с предыдущими версиями.

Каждая сборка CI проверяет более 650 000 примеров примерно в 400 часовых поясах.

Простой

Лучший API — это несуществующий API. С date-fns у вас всегда есть одна функция, которая делает одно дело.

API однозначен, и всегда есть один подход к проблеме.

Быстро

В дополнение к маленькому размеру, date-fns работает быстро. Вы можете быть уверены, что ваши пользователи получат лучший пользовательский опыт.

Docs

Каждая функция date-fns имеет подробное описание с примерами. Документация доступна как онлайн на веб-сайте, так и в автономном режиме благодаря аннотациям JSDoc.

Еще больше!

date-fns находится в активной разработке, и мы постоянно добавляем новые функции.