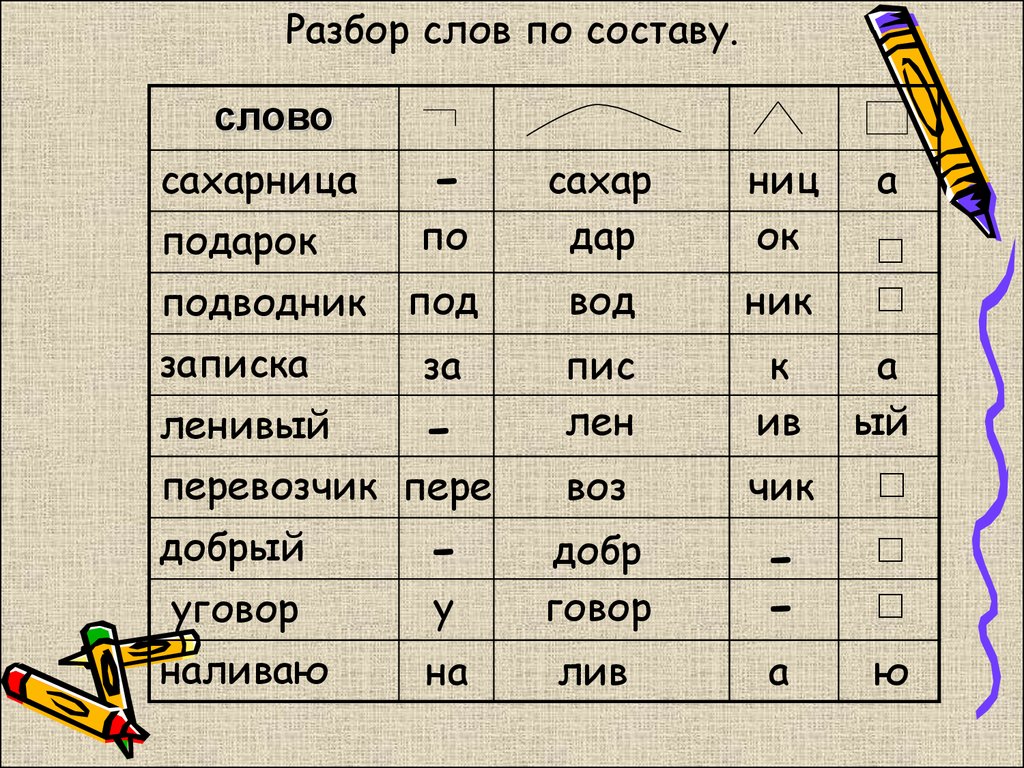

Разбор слов по составу

Разбор слова по составу

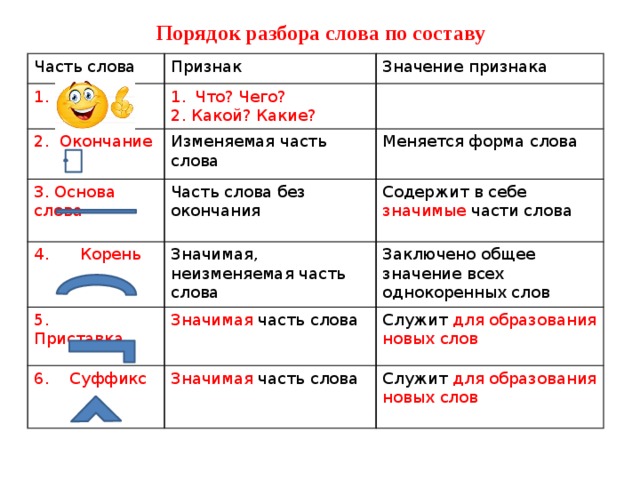

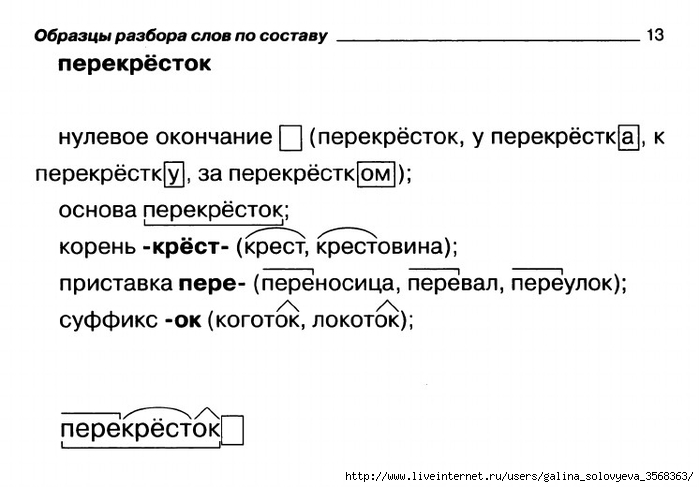

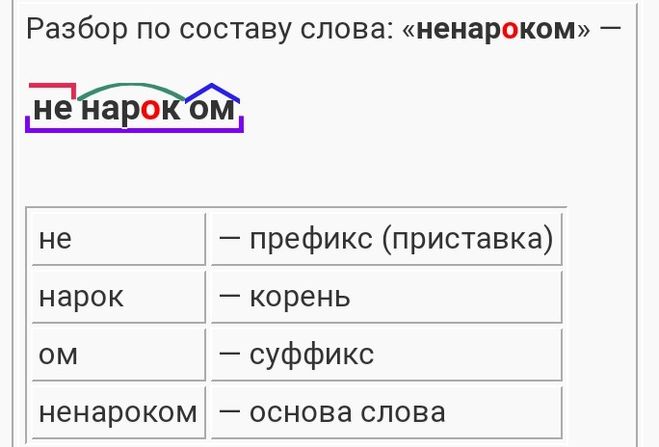

Тип лингвистического анализа, в результате которого определяется структура слова, а также его состав, называется морфемным анализом.

Виды морфем

В русском языке используются следующие морфемы:

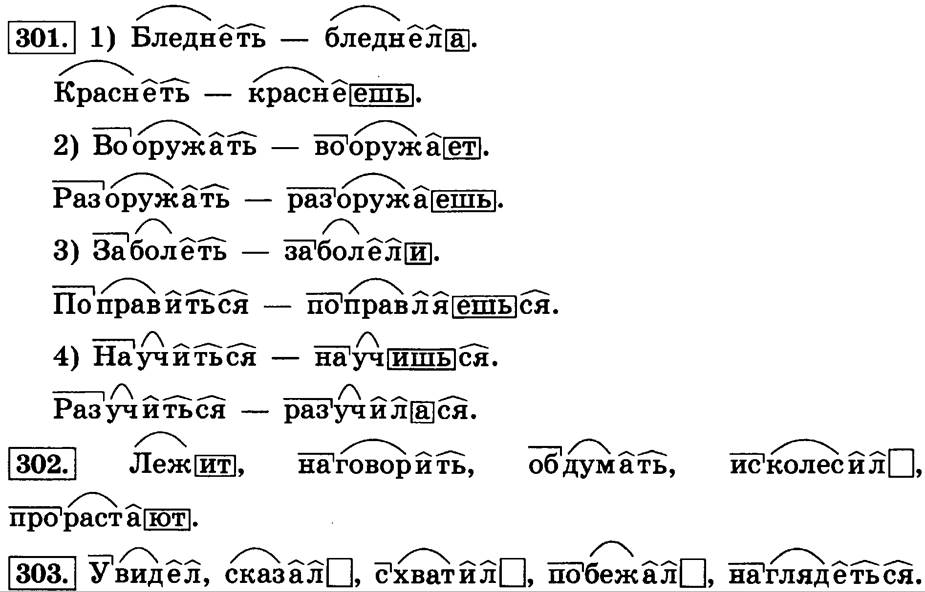

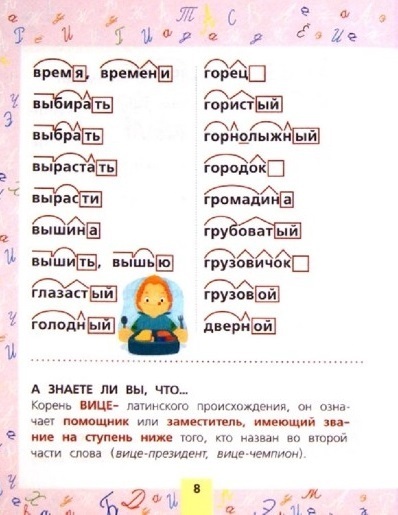

— Корень. В нем заключается значение самого слова. Слова, у которых есть общий корень, считаются однокоренными. Иногда слово может иметь два и даже три корня.

— Суффикс. Обычно идет после корня и служит инструментом для образования других слов. К примеру, «гриб» и «грибник». В слове может быть несколько суффиксов, а может не быть совсем.

— Приставка. Находится перед корнем. Может отсутствовать.

— Окончание. Та часть слова, которая изменяется при склонении или спряжении.

— Основа. Часть слова, к которой относятся все морфемы, кроме окончания.

Важность морфемного разбора

В русском языке разбор слова по составу очень важен, ведь нередко для правильного написания слова необходимо точно знать, частью какой морфемы является проверяемая буква.

Пример

В качестве примера можно взять два слова: «чёрный» и «червячок». Почему в первом случае на месте ударной гласной мы пишем «ё», а не «о», как в слове «червячок»? Нужно вспомнить правило написания букв «ё», «е», «о» после шипящих, стоящих в корне слова. Если возможно поменять форму слова либо подобрать родственное ему так, чтобы «ё» чередовалась с «е», тогда следует ставить букву «ё» (чёрный — чернеть). Если чередование отсутствует, тогда ставится буква «о» (например, чокаться, шорты).

В случае же со словом «червячок» «-ок-» — это суффикс. Правило заключается в том, что в суффиксах, если стоящая после шипящих букв гласная находится под ударением, всегда пишется «о» (зрачок, снежок), в безударном случае — «е» (платочек, кармашек).

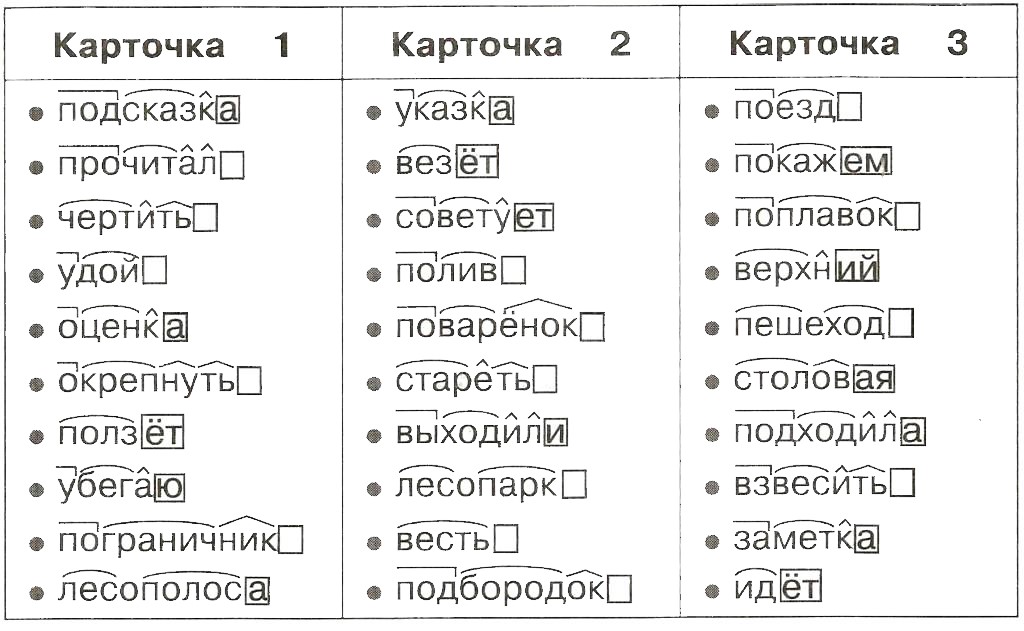

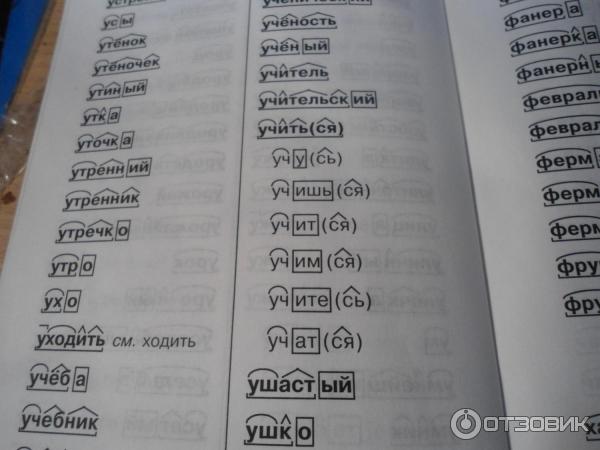

Как разобрать слово по составу

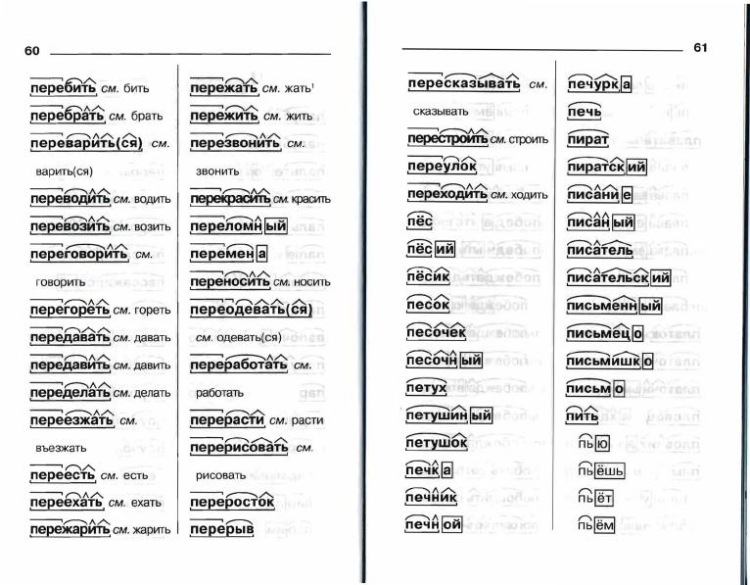

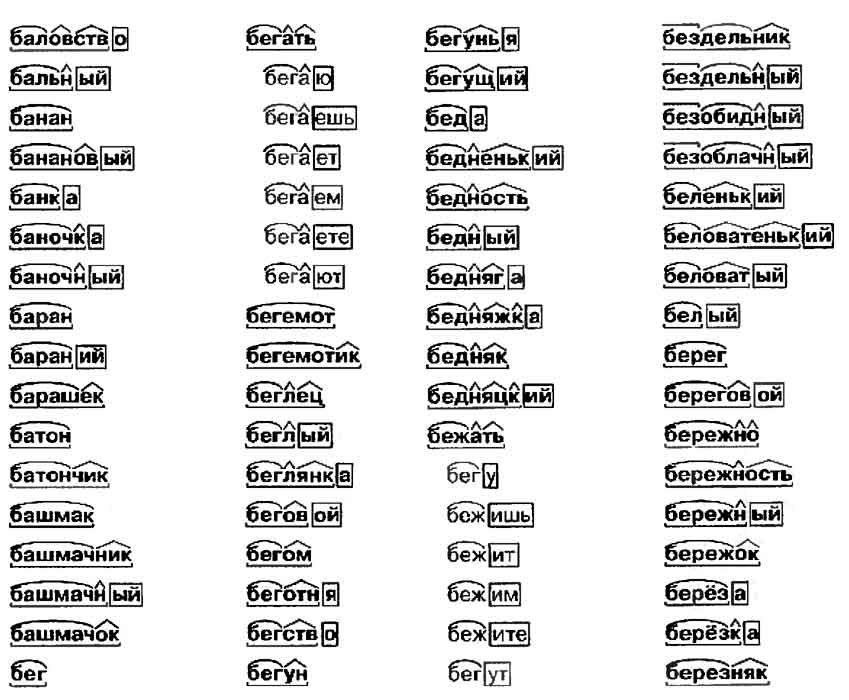

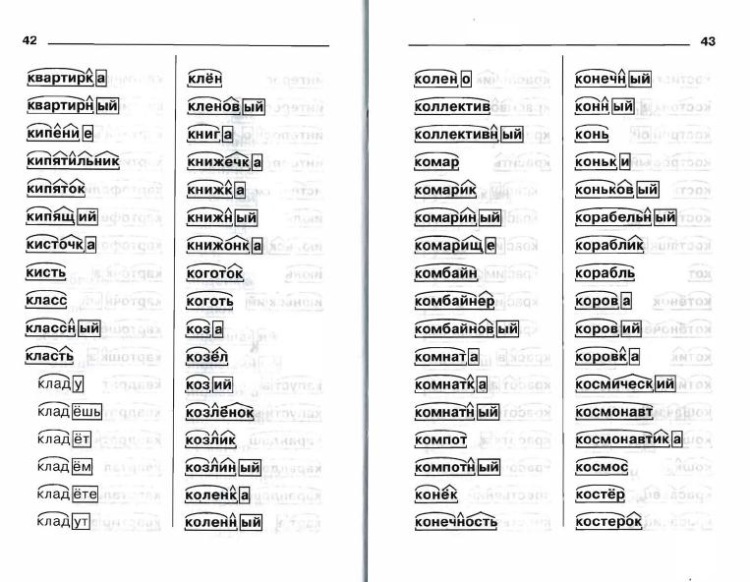

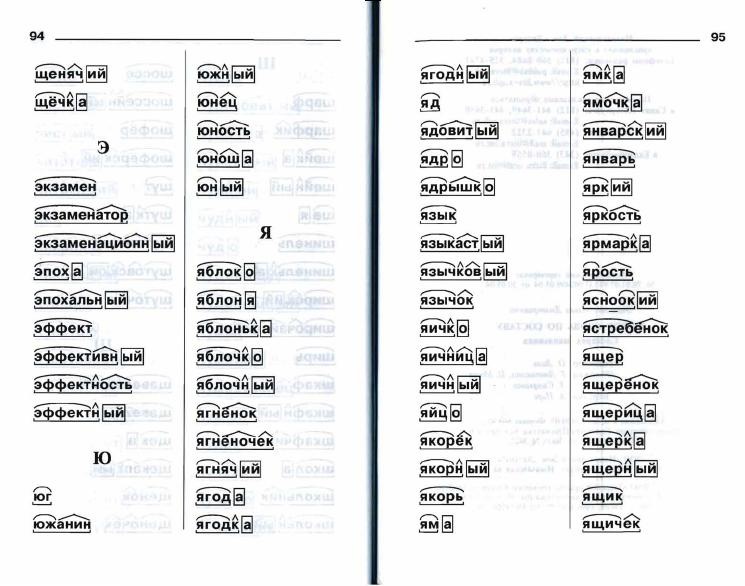

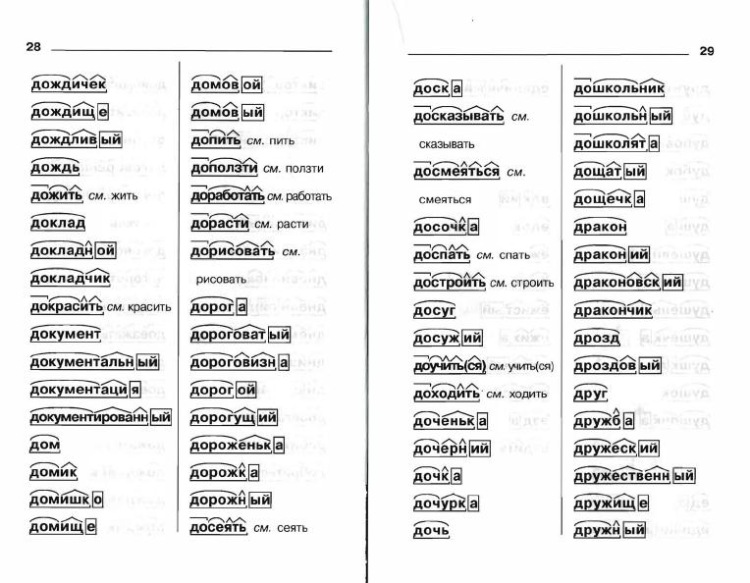

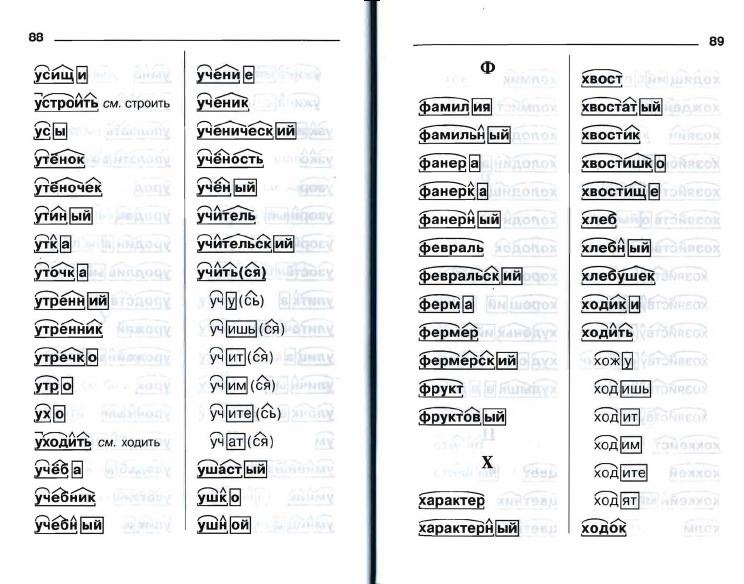

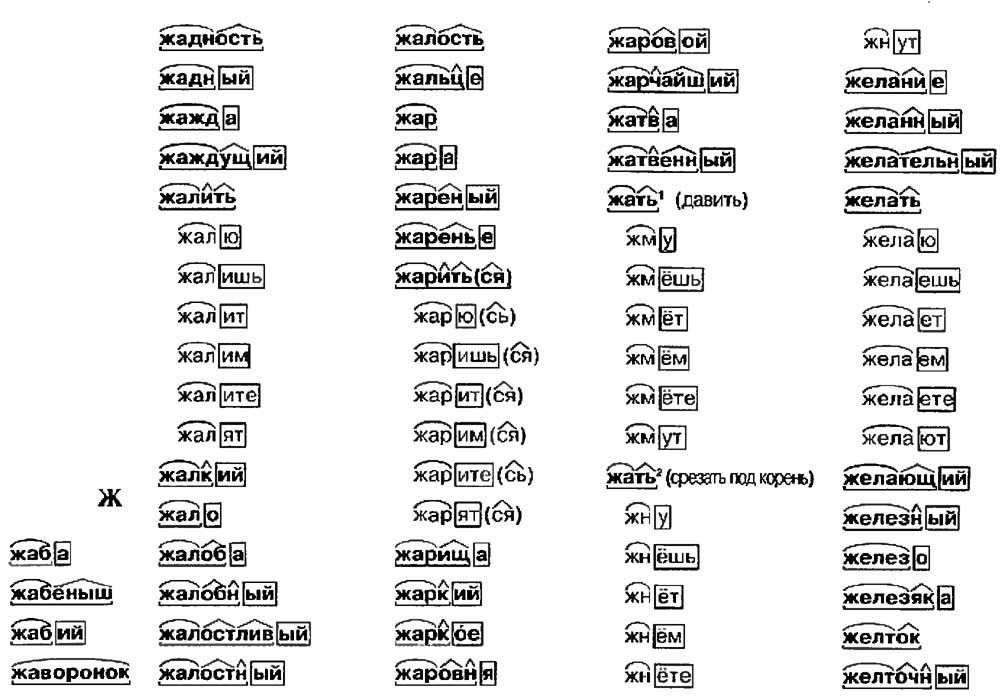

Для помощи начинающим существуют морфемно-орфографические словари. Можно выделить книги таких авторов, как Тихонов А.Н.

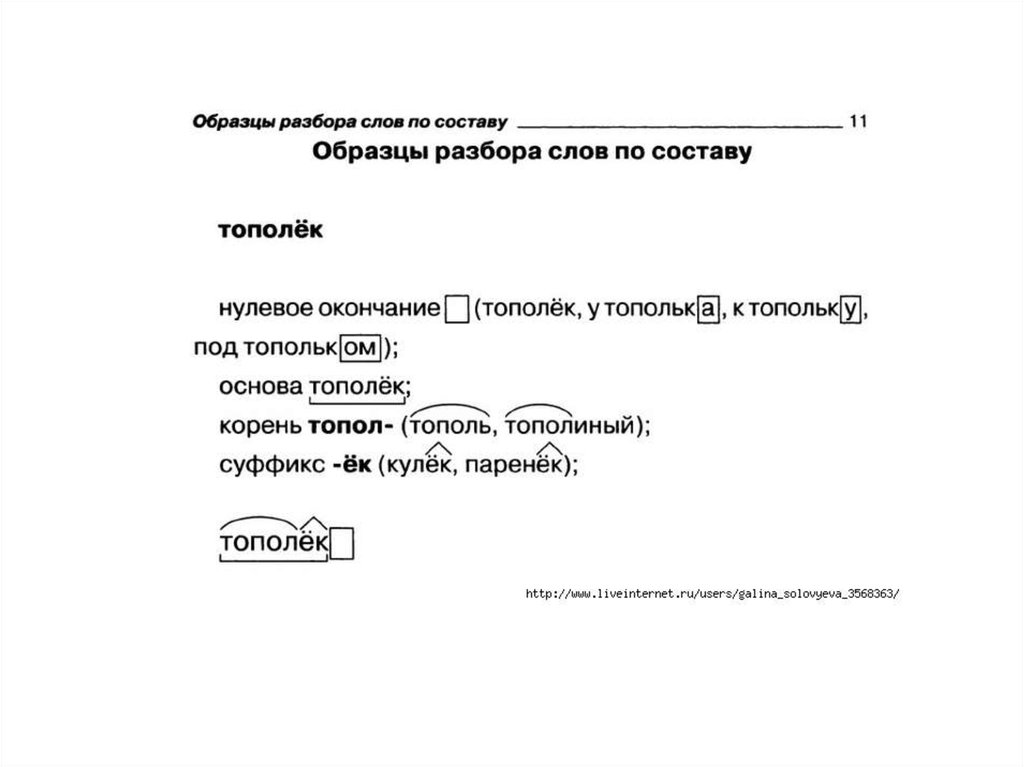

В любом слове непременно должны присутствовать корень и основа. Остальных морфем может и не быть. Иногда слово целиком может состоять из корня (или основы): «гриб», «чай» и т.д.

Этапы морфемного анализа

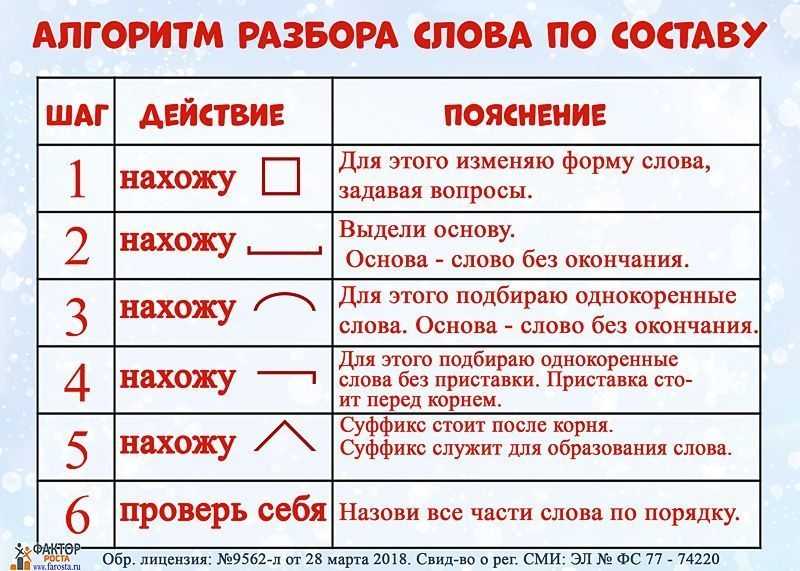

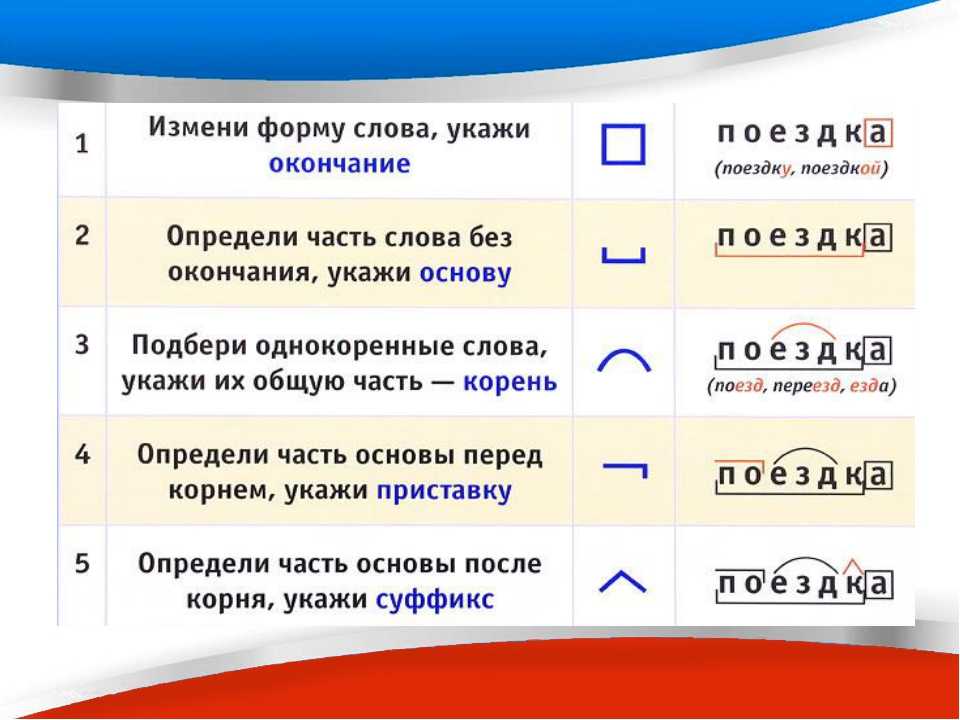

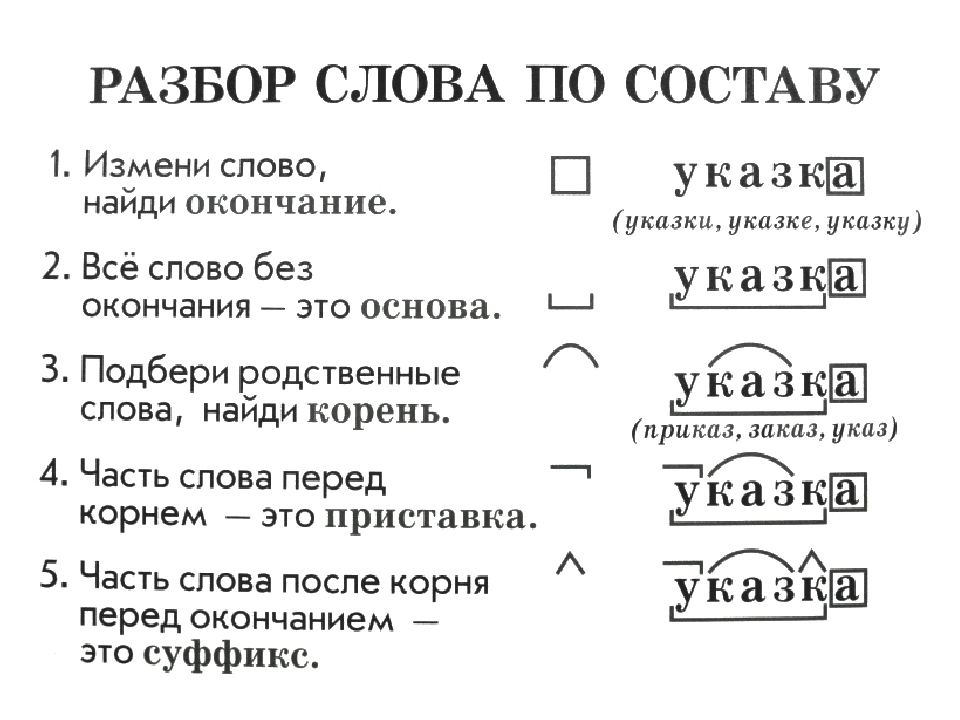

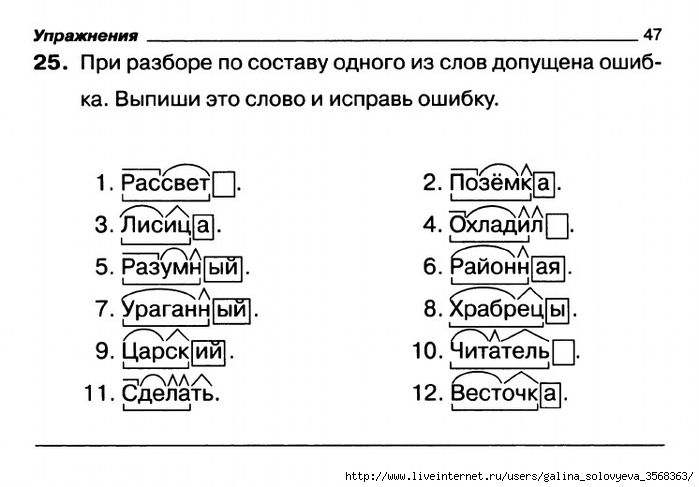

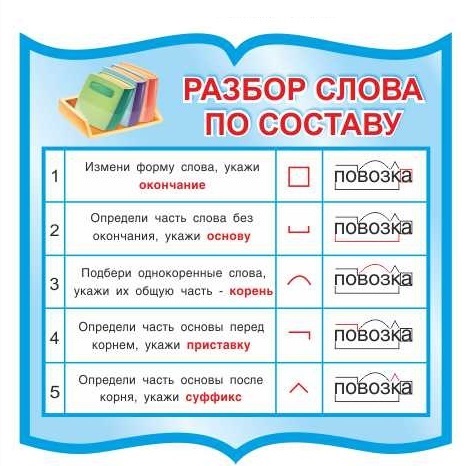

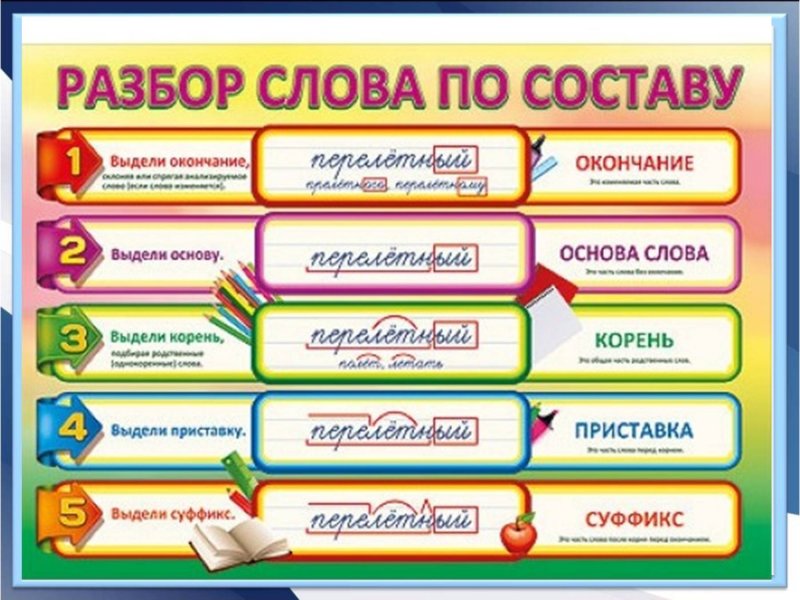

Чтобы морфемный разбор слов было легче осуществить, следует придерживаться определенного алгоритма:

— Сначала нужно определить часть речи, задав вопрос к слову. Для прилагательного это будет вопрос «какой?», для существительного — «что?» или «кто?».

— Затем нужно выделить окончание. Чтобы его найти, слово нужно просклонять по падежам, если часть речи это позволяет. Например, наречие изменить никак нельзя, поэтому у него не будет окончания.

— Далее нужно выделить основу у слова. Все, кроме окончания, — основа.

— Потом следует определить корень, подобрав родственные однокоренные слова.

Особенности разбора

Иногда подход к морфемному разбору в программах университета и школы может отличаться. Во всех случаях различия аргументированы и имеют право на существование. Поэтому стоит ориентироваться на морфемный словарь, рекомендованный в конкретном учебном заведении.

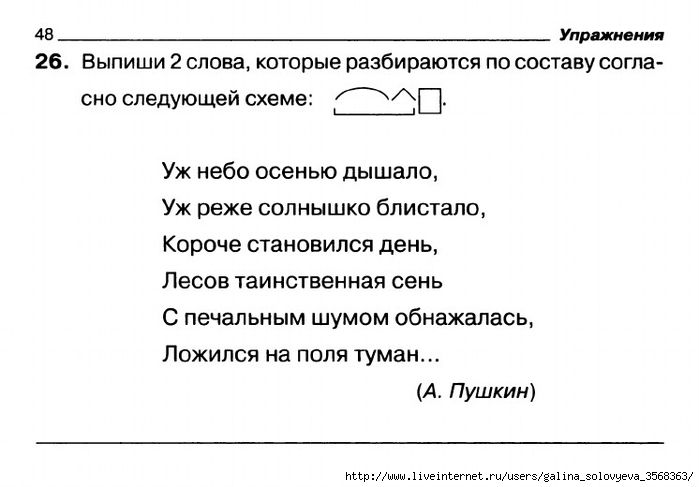

Во всех случаях различия аргументированы и имеют право на существование. Поэтому стоит ориентироваться на морфемный словарь, рекомендованный в конкретном учебном заведении.

Только что искали: ьмаапл сейчас бетасер сейчас оалтсбь сейчас о с о л й т 1 секунда назад илптана 1 секунда назад р е б е н о к 1 секунда назад в е т ь с 1 секунда назад ивуркс 1 секунда назад евцсатр 1 секунда назад ц о с л и т а 1 секунда назад в е р с т и 1 секунда назад одосалк 1 секунда назад стелька 1 секунда назад эклкккита 1 секунда назад кукланео 1 секунда назад

Страница не найдена

wordmap

Данная страница не найдена или была удалена.

Только что искали:

дьельла только что

межжаберное только что

мурпис только что

респондентское только что

беспорочностями только что

лёгкий ступор только что

ами 1 секунда назад

тбоокй 1 секунда назад

бесплановостями 4 секунды назад

закрип 5 секунд назад

беспощаднейшими 5 секунд назад

модная 5 секунд назад

беспересадочным 6 секунд назад

окнрба 6 секунд назад

бесприданницами 6 секунд назад

Последние игры в словабалдучепуху

| Имя | Слово | Угадано | Откуда | |

|---|---|---|---|---|

| Игрок 1 | промискуитет | 0 слов | 62. 118.85.193 118.85.193 |

|

| Игрок 2 | робот | 2 слова | 62.118.85.193 | |

| Игрок 3 | преткновение | 4 слова | 31.200.238.106 | |

| Игрок 4 | бронирование | 12 слов | 217.23.85.34 | |

| Игрок 5 | аминокислота | 8 слов | 37.147.248.184 | |

| Игрок 6 | калибрование | 15 слов | 37.147.248.184 | |

| Игрок 7 | миска | 1 слово | 37.147.248.184 | |

| Играть в Слова! | ||||

| Имя | Слово | Счет | Откуда | |

|---|---|---|---|---|

| Игрок 1 | блажь | 26:30 | 94. 139.132.44 139.132.44 |

|

| Игрок 2 | бодун | 50:50 | 176.59.103.47 | |

| Игрок 3 | фадом | 55:54 | 176.98.51.142 | |

| Игрок 4 | комар | 19:26 | 62.118.85.19 | |

| Игрок 5 | лонгшез | 15:18 | 62.118.85.193 | |

| Игрок 6 | сарос | 41:58 | 62.118.85.193 | |

| Игрок 7 | велик | 44:50 | 176.98.51.142 | |

| Играть в Балду! | ||||

| Имя | Игра | Вопросы | Откуда | |

|---|---|---|---|---|

| Амира | На одного | 10 вопросов | 87.117.185.135 | |

| Василиса | На одного | 10 вопросов | 91. 235.14.48 235.14.48 |

|

| Бебеня | На одного | 10 вопросов | 178.71.226.74 | |

| Лвлвдв | На одного | 5 вопросов | 213.232.244.61 | |

| Шущвда | На одного | 10 вопросов | 213.232.244.61 | |

| Бейбе | На одного | 5 вопросов | 94.245.129.240 | |

| Бейбе | На одного | 5 вопросов | 94.245.129.240 | |

| Играть в Чепуху! | ||||

Анализ состава микробиомов: новый метод изучения микробного состава

. 2015 29 мая; 26:27663.

дои: 10.3402/mehd.v26.27663. Электронная коллекция 2015.

Сиддхартха Мандал 1 , Уилл Ван Треурен 2 , Ричард А Уайт 3 , Мерете Эггесбё 1 , Роб Найт 4

5 , Шьямал Д. Педдада 6

Педдада 6

Принадлежности

- 2 Кафедра микробиологии и иммунологии Стэнфордского университета, Стэнфорд, Калифорния, США.

- 3 Департамент статистики здравоохранения, Норвежский институт общественного здравоохранения, Осло, Норвегия.

- 4 Кафедра педиатрии, Калифорнийский университет, Сан-Диего, Ла-Хойя, Калифорния, США.

- 5 Факультет компьютерных наук и инженерии, Калифорнийский университет, Сан-Диего, Ла-Хойя, Калифорния, США.

- 6 Отделение биостатистики и вычислительной биологии, Национальный институт наук об окружающей среде, Дарем, Северная Каролина, США; [email protected].

- PMID: 26028277

- PMCID: PMC4450248

- DOI: 10.3402/mehd.v26.27663

Бесплатная статья ЧВК

Сиддхартха Мандал и др. Microb Ecol Health Дис. .

Бесплатная статья ЧВК

. 2015 29 мая; 26:27663.

2015 29 мая; 26:27663.

дои: 10.3402/mehd.v26.27663. Электронная коллекция 2015.

Авторы

Сиддхартха Мандал 1 , Уилл Ван Треурен 2 , Ричард А Уайт 3 , Мерете Эггесбё 1 , Роб Найт 4 5 , Шьямал Д. Педдада 6

Принадлежности

- 1 Департамент генов и окружающей среды, Норвежский институт общественного здравоохранения, Осло, Норвегия.

- 2 Кафедра микробиологии и иммунологии Стэнфордского университета, Стэнфорд, Калифорния, США.

- 3 Департамент статистики здравоохранения, Норвежский институт общественного здравоохранения, Осло, Норвегия.

- 4 Кафедра педиатрии, Калифорнийский университет, Сан-Диего, Ла-Хойя, Калифорния, США.

- 5 Факультет компьютерных наук и инженерии, Калифорнийский университет, Сан-Диего, Ла-Хойя, Калифорния, США.

- 6

- PMID: 26028277

- PMCID: PMC4450248

- DOI:

10.

3402/mehd.v26.27663

3402/mehd.v26.27663

Абстрактный

Задний план: Понимание факторов, регулирующих нашу микробиоту, важно, но требует соответствующей статистической методологии. При сравнении двух или более популяций большинство существующих подходов либо не учитывают лежащую в основе композиционную структуру данных микробиома, либо используют вероятностные модели, такие как полиномиальное и полиномиальное распределения Дирихле, которые могут навязывать структуру корреляции, не подходящую для данных микробиома.

Задача: Разработать методологию, учитывающую композиционные ограничения, чтобы уменьшить количество ложных открытий при обнаружении различных таксонов на уровне экосистемы, сохраняя при этом высокую статистическую мощность.

Методы: Мы представили новую статистическую основу под названием анализ состава микробиомов (ANCOM). ANCOM учитывает основную структуру данных и может использоваться для сравнения состава микробиомов в двух или более популяциях. ANCOM не делает предположений о распределении и может быть реализован в рамках линейной модели для корректировки ковариат, а также для моделирования лонгитюдных данных. ANCOM также хорошо масштабируется для сравнения образцов, включающих тысячи таксонов.

ANCOM учитывает основную структуру данных и может использоваться для сравнения состава микробиомов в двух или более популяциях. ANCOM не делает предположений о распределении и может быть реализован в рамках линейной модели для корректировки ковариат, а также для моделирования лонгитюдных данных. ANCOM также хорошо масштабируется для сравнения образцов, включающих тысячи таксонов.

Результаты: Мы сравнили эффективность ANCOM со стандартным t-критерием и недавно опубликованной методологией, называемой методологией Zero Inflated Gaussian (ZIG) (1), для получения выводов о средней численности таксонов в двух или более популяциях. ANCOM контролировал частоту ложных обнаружений (FDR) на желаемом номинальном уровне, одновременно улучшая мощность, тогда как t-тест и ZIG завышали FDR, в некоторых случаях до 68% для t-теста и 60% для ZIG. Мы иллюстрируем эффективность ANCOM с использованием двух общедоступных наборов микробных данных в кишечнике человека, демонстрируя его общую применимость для проверки гипотез о различиях в составе микробных сообществ.

Заключение: Учет композиционности с использованием анализа логарифмических отношений приводит к значительному улучшению выводов данных обследования микробиоты.

Ключевые слова: ограниченный; логарифмический коэффициент; относительное изобилие.

Цифры

Рис. 1

Гистограмма парной корреляции Пирсона…

Рис. 1

Гистограмма парной корреляции Пирсона между операционными таксономическими единицами в глобальном кишечнике…

рисунок 1 Гистограмма парной корреляции Пирсона между операционными таксономическими единицами в глобальном наборе данных о кишечнике.

Рис. 2

Сравнение (а) ложного открытия…

Рис. 2

Сравнение (а) коэффициента ложного обнаружения и (б) статистической мощности для дифференциального обнаружения…

Рис. 2Сравнение (а) частоты ложных открытий и (б) статистической мощности для обнаружения дифференциально распространенных микробных таксонов с помощью t -теста, ZIG и анализа состава микробиомов на основе 100 смоделированных наборов данных, состоящих из 500 (верхние панели) и 1000 (нижние панели) таксонов. Значение π колеблется от 0,05 до 0,25. Мощность для t -критерий равен единице во всем диапазоне значений π и на графиках не показан.

Рис. 3

3

Нескорректированное среднее значение OTU относительно…

Рис. 3

Нескорректированное необработанное среднее относительное обилие OTU и стандартные ошибки бацилл, клостридий и…

Рис. 3 Нескорректированное среднее необработанное относительное обилие OTU и стандартные ошибки Bacilli, Clostridia и Gammaproteobacteria по сравнению с переменными, которые были обнаружены как оказывающие значительное влияние при применении ANCOM на набор микробных данных, представленный в LaRosa et al. (16). В первом ряду представлены средние значения относительной численности OTU для двух способов рождения в разных категориях гестационного возраста. Во втором ряду представлены средние относительные содержания OTU в различных категориях «День жизни». В третьем ряду представлена средняя относительная численность OTU для бацилл по категориям переменной грудного молока и для клостридий по категориям «Дни приема антибиотиков». Хотя, как и в LaRosa et al. (16), «Дни жизни» и «Дни на антибиотиках» анализировались как непрерывные переменные, для простоты построения на этом рисунке они были дискретизированы.

Хотя, как и в LaRosa et al. (16), «Дни жизни» и «Дни на антибиотиках» анализировались как непрерывные переменные, для простоты построения на этом рисунке они были дискретизированы.

См. это изображение и информацию об авторских правах в PMC

Похожие статьи

Трансформация и дифференциальный анализ численности микробиома с учетом филогении.

Чжоу С., Чжао Х., Ван Т. Чжоу С и др. Биоинформатика. 2021 июль 24:btab543. doi: 10.1093/биоинформатика/btab543. Онлайн перед печатью. Биоинформатика. 2021. PMID: 34302462

LOCOM: модель логистической регрессии для проверки дифференциальной численности в данных о составе микробиома с контролем частоты ложных открытий.

Ху Ю., Саттен Г.А., Ху Ю.

Дж.

Ху Ю и др.

Proc Natl Acad Sci U S A. 2022 Jul 26;119(30):e2122788119. doi: 10.1073/pnas.2122788119. Epub 2022 22 июля.

Proc Natl Acad Sci U S A. 2022.

PMID: 35867822

Дж.

Ху Ю и др.

Proc Natl Acad Sci U S A. 2022 Jul 26;119(30):e2122788119. doi: 10.1073/pnas.2122788119. Epub 2022 22 июля.

Proc Natl Acad Sci U S A. 2022.

PMID: 35867822Стратегии нормализации и дифференциальной численности микробов зависят от характеристик данных.

Вайс С., Сюй З. З., Педдада С., Амир А., Биттингер К., Гонсалес А., Лосупоне С., Заневельд Дж. Р., Васкес-Баеса Й., Бирмингем А., Хайд Э. Р., Найт Р. Вайс С. и соавт. Микробиом. 2017 3 марта; 5 (1): 27. doi: 10.1186/s40168-017-0237-y. Микробиом. 2017. PMID: 28253908 Бесплатная статья ЧВК.

Обобщенная полиномиальная регрессионная модель Дирихле с нулевым завышением для анализа данных о составе микробиома.

Тан З.З., Чен Г. Тан З.

З. и др.

Биостатистика. 2019 1 октября; 20 (4): 698-713. doi: 10.1093/biostatistics/kxy025.

Биостатистика. 2019.

PMID: 29939212

Бесплатная статья ЧВК.

З. и др.

Биостатистика. 2019 1 октября; 20 (4): 698-713. doi: 10.1093/biostatistics/kxy025.

Биостатистика. 2019.

PMID: 29939212

Бесплатная статья ЧВК.Понимание того, как микробиомы влияют на системы, в которых они обитают.

Hall EK, Bernhardt ES, Bier RL, Bradford MA, Boot CM, Cotner JB, Del Giorgio PA, Evans SE, Graham EB, Jones SE, Lennon JT, Locey KJ, Nemergut D, Osborne BB, Rocca JD, Schimel JP , Уолдроп, член парламента, Валленштейн, доктор медицины. Холл Э.К. и др. Нат микробиол. 2018 сен; 3 (9): 977-982. doi: 10.1038/s41564-018-0201-z. Epub 2018 24 августа. Нат микробиол. 2018. PMID: 30143799 Обзор.

Посмотреть все похожие статьи

Цитируется

Связь между терапией устекинумабом и изменениями специфического антимикробного ответа, биомаркеров сыворотки и состава микробиоты у пациентов с ВЗК: пилотное исследование.

Роб Ф., Широва Д., Стехликова З., Крайзингер Дж., Рубалова Р., Куфаль С., Михула М., Жакова З., Кверка М., Тон Т., Костовчикова К., Байер Л., Драстич П., Херцогова Дж. Т., Новакова М., Колар М., Васатко М., Лукас М., Тласкалова-Хогенова Х., Жираскова Закостельска З. Роб Ф. и др. ПЛОС Один. 2022 30 декабря; 17 (12): e0277576. doi: 10.1371/journal.pone.0277576. Электронная коллекция 2022. ПЛОС Один. 2022. PMID: 36584073 Бесплатная статья ЧВК.

Включение в рацион нитритсодержащих сосисок усугубляет патологию колоректального рака и изменяет метаболизм у мышей APC min .

Кроу В., Пан Х., Макл Дж., Харрис А., Хардиман Г., Эллиотт К.Т., Грин Б.Д. Кроу В. и др. Научная еда NPJ. 2022 28 декабря; 6 (1): 60. doi: 10.1038/s41538-022-00174-y. Научная еда NPJ. 2022. PMID: 36577751 Бесплатная статья ЧВК.

Диета и ось кишечник-легкие при муковисцидозе — прямые и косвенные связи.

Маккей И., Ван Дорст Дж., Кац Т., Думит М., Прентис Б., Оуэнс Л., Белессис Ю., Чуанг С., Джаффе А., Томас Т., Коффи М., Оой С.И. Маккей I и др. Кишечные микробы. 2023 янв-декабрь;15(1):2156254. дои: 10.1080/19490976.2022.2156254. Кишечные микробы. 2023. PMID: 36573804 Бесплатная статья ЧВК.

Комбинирование инструментов omics для характеристики микробиоты различных уксусов, полученных методом погруженной культуры: секвенирование ампликона 16S рРНК и MALDI-TOF MS.

Роман-Камачо Х.Дж., Гарсия-Гарсия И., Сантос-Дуэньяс И.М., Эренрайх А., Либл В., Гарсия-Мартинес Т., Маурисио Х.К. Роман-Камачо Дж. Дж. и др. Фронт микробиол. 2022 7 декабря; 13:1055010.

doi: 10.3389/fmicb.2022.1055010. Электронная коллекция 2022.

Фронт микробиол. 2022.

PMID: 36569054

Бесплатная статья ЧВК.

doi: 10.3389/fmicb.2022.1055010. Электронная коллекция 2022.

Фронт микробиол. 2022.

PMID: 36569054

Бесплатная статья ЧВК.Внутренняя и внешняя микробиота выловленных в домашних условиях Anopheles coluzzii (Diptera: Culicidae) из Кот-д’Ивуара, Африка: комары грязные.

Чен К., Поннусами Л., Мухамаду К.С., Фоджо Б.К., Садия Г.К., Аффуэ Ф.П.К., Дегенон Д.М., Роу Р.М. Чен К. и др. ПЛОС Один. 2022 15 декабря; 17 (12): e0278912. doi: 10.1371/journal.pone.0278912. Электронная коллекция 2022. ПЛОС Один. 2022. PMID: 36520830 Бесплатная статья ЧВК.

Просмотреть все статьи «Цитируется по»

использованная литература

- Полсон Дж. Н., Стайн О. С., Браво Х. С., Поп М. Дифференциальный анализ численности для исследований микробных маркерных генов.

Нат Методы. 2013;10:1200–2.

—

ЧВК

—

пабмед

Нат Методы. 2013;10:1200–2.

—

ЧВК

—

пабмед

- Полсон Дж. Н., Стайн О. С., Браво Х. С., Поп М. Дифференциальный анализ численности для исследований микробных маркерных генов.

- Клементе Дж. К., Урселл Л. К., Парфри Л. В., Найт Р. Влияние микробиоты кишечника на здоровье человека: комплексный взгляд. Клетка. 2012; 148:1258–70. — ЧВК — пабмед

- Чо И.

, Яманиши С., Кокс Л., Мете Б.А., Завадил Дж., Ли К. и др. Антибиотики в раннем возрасте изменяют микробиом толстой кишки мышей и ожирение. Природа. 2012; 488: 621–6.

—

ЧВК

—

пабмед

, Яманиши С., Кокс Л., Мете Б.А., Завадил Дж., Ли К. и др. Антибиотики в раннем возрасте изменяют микробиом толстой кишки мышей и ожирение. Природа. 2012; 488: 621–6.

—

ЧВК

—

пабмед

- Чо И.

- Диммитт Р.А., Стейли Э.М., Чуанг Г., Таннер С.М., Солтау Т.Д., Лоренц Р.Г. Роль постнатального приобретения кишечного микробиома в раннем развитии иммунной функции. J Pediatr Gastroenterol Nutr. 2010; 51: 262–73. — ЧВК — пабмед

- Джонсон К.

Л., Версалович Дж. Микробиом человека и его потенциальное значение для педиатрии. Педиатрия. 2012;129:950–60.

—

ЧВК

—

пабмед

Л., Версалович Дж. Микробиом человека и его потенциальное значение для педиатрии. Педиатрия. 2012;129:950–60.

—

ЧВК

—

пабмед

- Джонсон К.

Анализ состава программного обеспечения и как он может защитить вашу цепочку поставок

Что такое анализ состава программного обеспечения?

Анализ состава программного обеспечения (SCA) обеспечивает автоматическую видимость всех компонентов приложения. Инструмент SCA автоматически сканирует исходный код приложения и предоставляет список сторонних, открытых и внутренних компонентов, включая операционные системы, фреймворки и библиотеки.

Организации используют анализ состава программного обеспечения в основном для автоматизированной инвентаризации компонентов с открытым исходным кодом и эффективного управления ими. В противном случае командам может потребоваться вручную просмотреть каждый фрагмент кода, чтобы идентифицировать все компоненты — кропотливая и крайне неэффективная задача.

В противном случае командам может потребоваться вручную просмотреть каждый фрагмент кода, чтобы идентифицировать все компоненты — кропотливая и крайне неэффективная задача.

Что такое риск цепочки поставок?

Сегодня штатные разработчики не пишут весь код в приложении. Команды разработчиков программного обеспечения создают новые продукты, используя существующие строительные блоки, такие как компоненты с открытым исходным кодом. Этот подход позволяет разработчикам быстро создавать программное обеспечение, используя готовые компоненты.

Концепция цепочки поставок программного обеспечения все еще нова и получила широкое распространение лишь в последние несколько лет, хотя цепочки поставок существовали еще на заре промышленной революции. Например, автомобильная промышленность зависит от сложных цепочек поставок с различными деталями от специализированных производителей. Автопроизводитель использует все эти компоненты для сборки полного автомобиля.

Современная индустрия программного обеспечения использует тот же процесс, но без физических частей. Помимо небольшого количества пользовательского кода, все представляет собой готовую технологию — существующие библиотеки, пакеты и другие предварительно созданные компоненты. Разработчики собирают эти компоненты, чтобы создать полный продукт, готовый обслуживать пользователей.

Помимо небольшого количества пользовательского кода, все представляет собой готовую технологию — существующие библиотеки, пакеты и другие предварительно созданные компоненты. Разработчики собирают эти компоненты, чтобы создать полный продукт, готовый обслуживать пользователей.

Конвейер сборки

Цепочка поставок программного обеспечения описывает метод разработки. Современная разработка программного обеспечения включает в себя конвейер сборки, который является точкой сбора цепочки поставок программного обеспечения, определяя все шаги, необходимые для создания программного обеспечения.

Однако, когда разработчики включают в свое программное обеспечение компоненты с открытым исходным кодом и сторонние компоненты, организация должна принять на себя риски, связанные с программным обеспечением, которое они не писали. Эти риски являются центральной проблемой в подходе к цепочке поставок, затрагивая как облачные, так и внутренние приложения. Любое приложение, доставляемое клиентам, сопряжено с риском для третьих лиц.

Управление рисками

Повторно используемые программные компоненты необходимы для быстрых современных конвейеров разработки, поэтому организации не должны допускать, чтобы риски препятствовали использованию цепочки поставок. Управление рисками цепочки поставок включает в себя понимание гигиены и технического обслуживания, необходимых для обеспечения безопасных и работоспособных приложений, а также внедрение автоматизированного тестирования безопасности.

Например, многие организации ошибочно считают программное обеспечение с открытым исходным кодом бесплатным, игнорируя необходимые действия разработчиков по проверке компонентов на наличие уязвимостей. Они должны быть готовы к атакам на цепочку поставок, которые используют сложные постоянные угрозы (ATP) для выявления слабых мест в цепочке поставок программного обеспечения.

Обычно возможности для атаки предоставляют сторонние приложения и поставщики. Как только злоумышленник обнаружит слабое место, он может внедрить в систему вредоносное ПО, включая троянских коней, шпионское ПО, червей или вирусы. Злоумышленник может использовать это вредоносное ПО для модификации стороннего источника кода для доступа к данным целевой организации. Атаки могут произойти в любой точке цепочки поставок.

Злоумышленник может использовать это вредоносное ПО для модификации стороннего источника кода для доступа к данным целевой организации. Атаки могут произойти в любой точке цепочки поставок.

Как SCA защищает цепочку поставок программного обеспечения

Недавние крупномасштабные нарушения, такие как Kaseya и SolarWinds, повысили осведомленность о рисках цепочки поставок программного обеспечения. Организации должны устранять пробелы в средствах контроля безопасности и управлении цепочками поставок, которые позволяют злоумышленникам компрометировать приложения и конечных пользователей. Злоумышленники могут проникнуть в конвейер доставки приложений, загрузить компоненты вредоносного программного обеспечения в репозитории с открытым исходным кодом и использовать существующие уязвимости с открытым исходным кодом.

Безопасность цепочки поставок программного обеспечения включает в себя многогранный процесс, включая управление идентификацией и доступом (IAM), политики безопасности, подписывание кода и тесты.

Одним из важных аспектов защиты изменения поставки является анализ состава программного обеспечения (SCA). Исторически SCA помогала организациям выявлять связанные с лицензиями риски и уязвимости в библиотеках с открытым исходным кодом. Он помогает давать советы разработчикам и группам безопасности по обновлению компонентов.

Сегодня поставщики SCA предлагают функции для обеспечения целостности цепочки поставок. Многие поставщики берут на себя роль защитника цепочки поставок, представляя следующие возможности SCA:

- Интеграция с репозиторием и элементы управления компонентами — интеграция с репозиториями двоичного кода и исходного кода позволяет решению SCA ограничивать использование небезопасных компонентов на основе корпоративных политик безопасности. Некоторые поставщики предлагают подключаемые модули для браузеров, чтобы уведомлять разработчиков о компонентах с высоким риском и рекомендовать альтернативы.

- Спецификация программного обеспечения (SBOM) — правительственные организации и отраслевые партнеры установили общие подтверждения концепции и терминологии SBOM.

Многие поставщики SCA напрямую предоставляют SBOM в пользовательском интерфейсе, хотя некоторые поставщики зависят от внешних инструментов для поддержки SBOM. Некоторые поставщики поддерживают форматы SBOM, такие как обмен данными о пакетах программного обеспечения, а не только CSV и PDF.

Многие поставщики SCA напрямую предоставляют SBOM в пользовательском интерфейсе, хотя некоторые поставщики зависят от внешних инструментов для поддержки SBOM. Некоторые поставщики поддерживают форматы SBOM, такие как обмен данными о пакетах программного обеспечения, а не только CSV и PDF. - Защита от атак с путаницей зависимостей — атака с путаницей зависимостей включает в себя приоритет зависимостей в общедоступном пакете над зависимостями в частном пакете с тем же именем. Эти атаки затронули несколько крупных технологических компаний. Некоторые поставщики SCA предлагают функции защиты от путаницы с зависимостями и проверки целостности, такие как описание исходного местоположения зависимостей.

- Обнаружение скомпрометированных компонентов с открытым исходным кодом — злоумышленники часто размещают вредоносные компоненты в популярных репозиториях с открытым исходным кодом, отравляя цепочку поставок программного обеспечения. Несколько поставщиков SCA предлагают упреждающий подход, используя исследовательские группы и инструменты для обнаружения и уничтожения вредоносных компонентов из репозиториев с открытым исходным кодом, чтобы предотвратить их загрузку невольными разработчиками.

3402/mehd.v26.27663

3402/mehd.v26.27663 Дж.

Ху Ю и др.

Proc Natl Acad Sci U S A. 2022 Jul 26;119(30):e2122788119. doi: 10.1073/pnas.2122788119. Epub 2022 22 июля.

Proc Natl Acad Sci U S A. 2022.

PMID: 35867822

Дж.

Ху Ю и др.

Proc Natl Acad Sci U S A. 2022 Jul 26;119(30):e2122788119. doi: 10.1073/pnas.2122788119. Epub 2022 22 июля.

Proc Natl Acad Sci U S A. 2022.

PMID: 35867822 З. и др.

Биостатистика. 2019 1 октября; 20 (4): 698-713. doi: 10.1093/biostatistics/kxy025.

Биостатистика. 2019.

PMID: 29939212

Бесплатная статья ЧВК.

З. и др.

Биостатистика. 2019 1 октября; 20 (4): 698-713. doi: 10.1093/biostatistics/kxy025.

Биостатистика. 2019.

PMID: 29939212

Бесплатная статья ЧВК.

doi: 10.3389/fmicb.2022.1055010. Электронная коллекция 2022.

Фронт микробиол. 2022.

PMID: 36569054

Бесплатная статья ЧВК.

doi: 10.3389/fmicb.2022.1055010. Электронная коллекция 2022.

Фронт микробиол. 2022.

PMID: 36569054

Бесплатная статья ЧВК. Нат Методы. 2013;10:1200–2.

—

ЧВК

—

пабмед

Нат Методы. 2013;10:1200–2.

—

ЧВК

—

пабмед , Яманиши С., Кокс Л., Мете Б.А., Завадил Дж., Ли К. и др. Антибиотики в раннем возрасте изменяют микробиом толстой кишки мышей и ожирение. Природа. 2012; 488: 621–6.

—

ЧВК

—

пабмед

, Яманиши С., Кокс Л., Мете Б.А., Завадил Дж., Ли К. и др. Антибиотики в раннем возрасте изменяют микробиом толстой кишки мышей и ожирение. Природа. 2012; 488: 621–6.

—

ЧВК

—

пабмед Л., Версалович Дж. Микробиом человека и его потенциальное значение для педиатрии. Педиатрия. 2012;129:950–60.

—

ЧВК

—

пабмед

Л., Версалович Дж. Микробиом человека и его потенциальное значение для педиатрии. Педиатрия. 2012;129:950–60.

—

ЧВК

—

пабмед Многие поставщики SCA напрямую предоставляют SBOM в пользовательском интерфейсе, хотя некоторые поставщики зависят от внешних инструментов для поддержки SBOM. Некоторые поставщики поддерживают форматы SBOM, такие как обмен данными о пакетах программного обеспечения, а не только CSV и PDF.

Многие поставщики SCA напрямую предоставляют SBOM в пользовательском интерфейсе, хотя некоторые поставщики зависят от внешних инструментов для поддержки SBOM. Некоторые поставщики поддерживают форматы SBOM, такие как обмен данными о пакетах программного обеспечения, а не только CSV и PDF.