Функция ВПР — Служба поддержки Майкрософт

Excel

Формулы и функции

Для работы со ссылками

Для работы со ссылками

Функция ВПР

Excel для Microsoft 365 Excel для Microsoft 365 для Mac Excel для Интернета Excel 2021 Excel 2021 for Mac Excel 2019 Excel 2019 для Mac Excel 2016 Excel 2016 для Mac Excel 2013 Excel 2010 Excel 2007 Excel для Mac 2011 Excel Starter 2010 Еще…Меньше

Совет: Попробуйте использовать новую функцию ПРОСМОТРX, улучшенную версию функции ВПР, которая работает в любом направлении и по умолчанию возвращает точные совпадения, что делает ее проще и удобнее в использовании, чем предшественницу.

Находите данные по строкам в таблице или диапазоне с помощью функции ВПР. Например, можно найти цену автомобильной детали по ее номеру или найти имя сотрудника по его идентификатору.

Самая простая функция ВПР означает следующее:

=ВПР(искомое значение; место для его поиска; номер столбца в диапазоне с возвращаемым значением; возврат приблизительного или точного совпадения — указывается как 1/ИСТИНА или 0/ЛОЖЬ).

Совет: Секрет функции ВПР состоит в организации данных таким образом, чтобы искомое значение (Фрукт) отображалось слева от возвращаемого значения, которое нужно найти (Количество).

Используйте функцию ВПР для поиска значения в таблице.

Синтаксис

ВПР(искомое_значение, таблица, номер_столбца, [интервальный_просмотр])

Например:

-

=ВПР(A2;A10:C20;2;ИСТИНА)

org/ListItem»>

-

=ВПР(A2;’Сведения о клиенте’!A:F;3;ЛОЖЬ)

=ВПР(«Иванов»;B2:E7;2;ЛОЖЬ)

|

Имя аргумента |

Описание |

|---|---|

|

искомое_значение (обязательный) |

Значение для поиска. Искомое значение должно находиться в первом столбце диапазона ячеек, указанного в аргументе Например, если таблица охватывает диапазон ячеек B2:D7, искомое_значение должно находиться в столбце B. Искомое_значение может являться значением или ссылкой на ячейку. |

|

таблица (обязательный) |

Диапазон ячеек, в котором будет выполнен поиск искомого_значения и возвращаемого значения с помощью функции ВПР. Вы можете использовать именованный диапазон или таблицу, а также имена в аргументе вместо ссылок на ячейки. Первый столбец в диапазоне ячеек должен содержать искомое_значение. Диапазон ячеек также должен содержать возвращаемое значение, которое нужно найти. Узнайте, как выбирать диапазоны на листе . |

|

номер_столбца (обязательный) |

Номер столбца (начиная с 1 для крайнего левого столбца таблицы), содержащий возвращаемое значение. |

|

интервальный_просмотр (необязательный) |

Логическое значение, определяющее, какое совпадение должна найти функция

|

Начало работы

Для построения синтаксиса функции ВПР вам потребуется следующая информация:

-

Значение, которое вам нужно найти, то есть искомое значение.

-

Диапазон, в котором находится искомое значение. Помните, что для правильной работы функции ВПР искомое значение всегда должно находиться в первом столбце диапазона. Например, если искомое значение находится в ячейке C2, диапазон должен начинаться с C.

org/ListItem»> -

При желании вы можете указать слово ИСТИНА, если вам достаточно приблизительного совпадения, или слово ЛОЖЬ, если вам требуется точное совпадение возвращаемого значения. Если вы ничего не указываете, по умолчанию всегда подразумевается вариант ИСТИНА, то есть приблизительное совпадение.

Номер столбца в диапазоне, содержащий возвращаемое значение. Например, если в качестве диапазона вы указываете B2:D11, следует считать B первым столбцом, C — вторым и т. д.

Теперь объедините все перечисленное выше аргументы следующим образом:

=ВПР(искомое значение; диапазон с искомым значением; номер столбца в диапазоне с возвращаемым значением; приблизительное совпадение (ИСТИНА) или точное совпадение (ЛОЖЬ)).

Примеры

Вот несколько примеров использования функции ВПР.

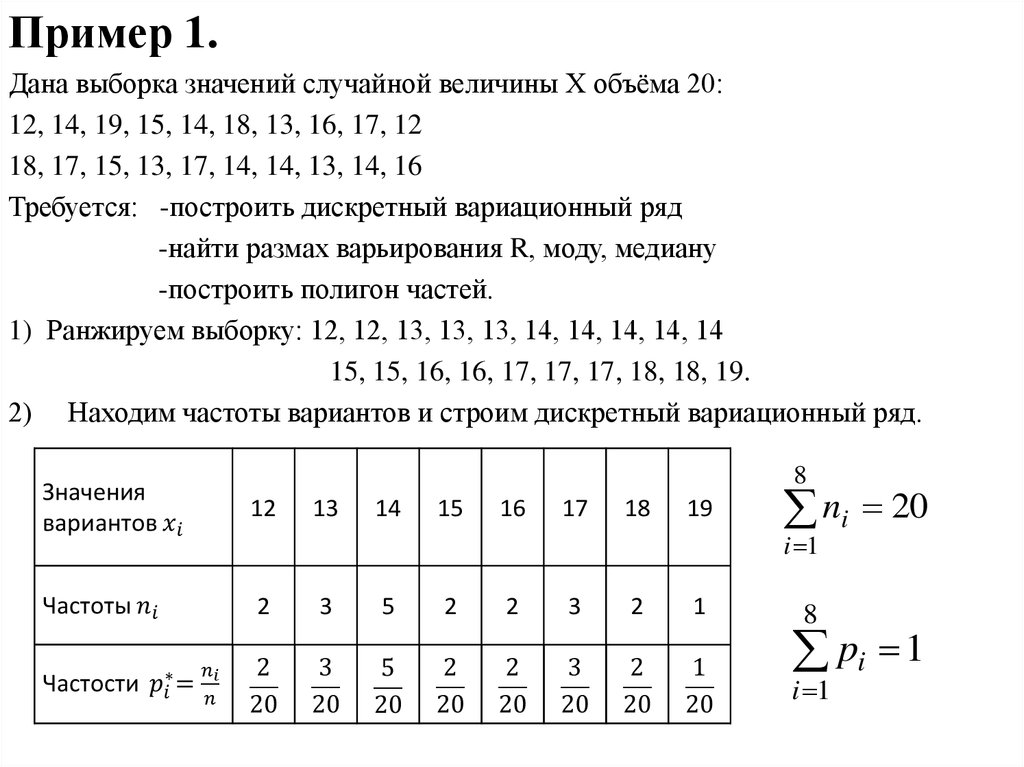

Пример 1

Пример 2

Пример 3

Пример 4

Пример 5

С помощью функции ВПР вы можете объединить несколько таблиц в одну, если одна из таблиц содержит поля, общие для всех остальных. Это может быть особенно удобно, если вам нужно поделиться книгой с пользователями более старых версий Excel, которые не поддерживают функции данных с несколькими таблицами в качестве источников данных. Благодаря объединению источников в одну таблицу и изменению источника функции данных на новую таблицу, функцию данных можно использовать в более старых версиях Excel (при условии, что функция данных поддерживается в более старой версии).

|

Здесь столбцы A–F и H содержат значения или формулы, которые используют значения только на этом листе, а в остальных столбцах используется функция ВПР и значения столбца А (код клиента) и столбца B (адвокат) для получения данных из других таблиц. |

-

Скопируйте таблицу с общими полями на новый лист и присвойте имя.

-

Щелкните Данные > Работа с данными > Отношения, чтобы открыть диалоговое окно «Управление отношениями».

-

Для каждого отношения в списке обратите внимание на следующее.

-

Поле, которое связывает таблицы (указано в скобках в диалоговом окне). Это искомое_значение для вашей формулы ВПР.

-

Имя связанной таблицы подстановки. Это таблица в вашей формуле ВПР.

Поле (столбец) в связанной таблице подстановки, содержащее данные, которые вам нужны в новом столбце. Эта информация не отображается в диалоговом окне «Управление отношениями». Чтобы увидеть, какое поле нужно получить, посмотрите на связанную таблицу подстановки. Обратите внимание на номер столбца (A=1) — это номер_столбца в вашей формуле.

-

-

Чтобы добавить поле в новую таблицу, введите формулу ВПР в первом пустом столбце, используя сведения, собранные на шаге 3.

В нашем примере столбец G использует адвоката (искомое_значение) для получения данных ставки из четвертого столбца (номер_столбца = 4) из таблицы листа «Адвокаты», тблАдвокаты (таблица), с помощью формулы =ВПР([@Адвокат];тбл_Адвокаты;4;ЛОЖЬ).

Формула также может использовать ссылку на ячейку и ссылку на диапазон. В нашем примере это =ВПР(A2;’Адвокаты’!A:D;4;ЛОЖЬ).

-

Продолжайте добавлять поля, пока не получите все необходимые поля. Если вы хотите подготовить книгу, содержащую функции данных, которые используют несколько таблиц, измените источник данных для функции данных на новую таблицу.

|

Проблема |

Возможная причина |

|---|---|

|

Неправильное возвращаемое значение |

Если аргумент интервальный_просмотр имеет значение ИСТИНА или не указан, первый столбец должны быть отсортирован по алфавиту или по номерам. |

|

#Н/Д в ячейке |

Дополнительные сведения об устранении ошибок #Н/Д в функции ВПР см. в статье Исправление ошибки #Н/Д в функции ВПР. |

|

#ССЫЛКА! в ячейке |

Если значение аргумента номер_столбца больше, чем число столбцов в таблице, появится значение ошибки #ССЫЛКА!. Дополнительные сведения об устранении ошибок #ССЫЛКА! в функции ВПР см. в статье Исправление ошибки #ССЫЛКА!. |

|

#ЗНАЧ! в ячейке |

Если значение аргумента таблица меньше 1, появится значение ошибки #ЗНАЧ!. Дополнительные сведения об устранении ошибок #ЗНАЧ! в функции ВПР см. |

|

#ИМЯ? в ячейке |

Значение ошибки #ИМЯ? чаще всего появляется, если в формуле пропущены кавычки. Во время поиска имени сотрудника убедитесь, что имя в формуле взято в кавычки. Например, в функции =ВПР(«Иванов»;B2:E7;2;ЛОЖЬ) имя необходимо указать в формате «Иванов» и никак иначе. Дополнительные сведения см. в статье Исправление ошибки #ИМЯ?. |

|

Ошибки #ПЕРЕНОС! в ячейке |

Эта конкретная ошибка #ПЕРЕНОС! обычно означает, что формула использует неявное пересечение для искомого значения и применяет весь столбец в качестве ссылки. Например, =ВПР(A:A;A:C;2;ЛОЖЬ). Вы можете устранить эту проблему, привязав ссылку подстановки с помощью оператора @, например: =ВПР(@A:A;A:C;2;ЛОЖЬ). |

|

Действие |

Примечания |

|---|---|

|

Используйте абсолютные ссылки в аргументе интервальный_просмотр |

Использование абсолютных ссылок позволяет заполнить формулу так, чтобы она всегда отображала один и тот же диапазон точных подстановок. Узнайте, как использовать абсолютные ссылки на ячейки. |

|

Не сохраняйте числовые значения или значения дат как текст. |

При поиске числовых значений или значений дат убедитесь, что данные в первом столбце аргумента таблица не являются текстовыми значениями. Иначе функция ВПР может вернуть неправильное или непредвиденное значение. |

|

Сортируйте первый столбец |

Если для аргумента интервальный_просмотр указано значение ИСТИНА, прежде чем использовать функцию ВПР, отсортируйте первый столбец таблицы. |

|

Используйте подстановочные знаки |

Если значение аргумента интервальный_просмотр — ЛОЖЬ, а аргумент искомое_значение представляет собой текст, то в аргументе искомое_значение допускается использование подстановочных знаков: вопросительного знака (?) и звездочки (*). Например, с помощью функции =ВПР(«Ивано?»;B2:E7;2;ЛОЖЬ) будет выполнен поиск всех случаев употребления Иванов с последней буквой, которая может меняться. |

|

Убедитесь, что данные не содержат ошибочных символов. |

При поиске текстовых значений в первом столбце убедитесь, что данные в нем не содержат начальных или конечных пробелов, недопустимых прямых (‘ или «) и изогнутых (‘ или “) кавычек либо непечатаемых символов. В этих случаях функция ВПР может возвращать непредвиденное значение. Для получения точных результатов попробуйте воспользоваться функциями ПЕЧСИМВ или СЖПРОБЕЛЫ. |

Дополнительные сведения

Вы всегда можете задать вопрос специалисту Excel Tech Community или попросить помощи в сообществе Answers community.

См. также

Функция ПРОСМОТРX

Видео: когда и как использовать ВПР

Краткий справочник: функция ВПР

Исправление ошибки #Н/Д в функции ВПР

Поиск значений с помощью функций ВПР, ИНДЕКС и ПОИСКПОЗ

Функция ГПР

План сочинения ЕГЭ-2023 по русскому языку

15 июля 2022

В закладки

Обсудить

Жалоба

TG 4ЕГЭ

Русский

1 абзац

Формулировка проблемы данного текста. 1 балл

1 балл

* Текст известного русского писателя (публициста, прозаика и т.д. см., что написано об авторе в конце текста ) ФИО заставил меня задуматься над проблемой ( сочетание слова проблема с сущ. в Р.п.), например, над проблемой отцов и детей; над проблемой роли книги в жизни человека.)+ сформулировать вопрос по проблеме и записать в форме вопросительного предложения.

* Текст русского писателя, прозаика и драматурга А.П.Чехова заставил меня задуматься над какой? (сложной, важной, серьёзной, актуальной, злободневной, философской …) проблемой осознания цели своего труда. Ради чего люди совершают свой ежедневный трудовой подвиг?

2 абзац

Комментарий к сформулированной проблеме данного текста+1-ый пример-иллюстрация с указанием и пояснением. 6 баллов

* Раскрывая проблему, ФИО (автора текста) обращает внимание читателя на главного героя (рассказчика, героя-рассказчика) повествования, который ( кратко пересказываем сюжет и подводим к примеру-иллюстрации).

* Автор (с грустью, с сожалением… другие чувства) пишет, что (приводим 1-ый пример-иллюстрацию ( можно цитату из текста или кратко пересказываем своими словами )… + пояснение

Пояснение к примерам (художественный текст)

* Автор знакомит читателя с героями текста…+ мини- вывод

* Автор не случайно обращает наше внимание на… + мини- вывод

* Поступок героя показывает, что…+ мини- вывод

* Слова ( мысли) героя позволяют увидеть…+ мини- вывод

* Эти события автор описывает, чтобы + мини- вывод

* Автор хочет сказать, что….+ мини- вывод.

В мини- выводе обязательно используем вводные слова ( по моему мнению, по-моему, думаю, известно, на мой взгляд). Не забывайте обособлять вводные слова на письме!

Например, По моему мнению, донос на друга — это предательство.

Пояснение к примерам (публицистический текст)

*Писатель хочет сказать, что…

* Этот пример показывает, что…

* Смысл этого высказывания в том, что…

* Эти слова убедительно доказывают, что. ..

..

* Я думаю, этим примером автор хотел показать…

* Приведённые слова содержат глубокий смысл…

3 абзац

2-ой пример-иллюстрация с указанием и пояснением.

* Для того чтобы читатель разобрался в чувствах (мыслях, ощущениях и т.п.) героя, автор отмечает, что… + пояснение +мини-вывод

* В предложении № … писатель отмечает ( замечает и т.д.), что…+ пояснение +мини-вывод …Автор уверен, что…

4 абзац

Указать и проанализировать смысловую связь между примерами .

1. Объяснение

* Оба примера из текста объясняют важную мысль автора : (написать какую мысль…)

* Размышляя над проблемой, автор хочет объяснить…

* С помощью этих примеров автор объясняет, как (зачем, почему и т.д.)…

* Приведённые примеры позволяют автору объяснить…

2. Противопоставление

* Автор противопоставляет данные примеры, чтобы показать…

* Противопоставляя эти примеры (поступки героев и т.п.), автор хочет подчеркнуть…

* С помощью противопоставления автор показывает разные стороны…

* Благодаря антитезе мы видим различные точки зрения на…, что делает рассуждение более объективным и убедительным.

* Один пример противопоставлен другому, но оба они иллюстрируют важную мысль автора: написать какую…

3. Сравнение

* Писатель сравнивает…+ какие качества героев выявляются в сравнении…

* Сравнивая этих героев, мы видим…

* Благодаря сравнению писатель выделяет лучшие стороны…

* Сопоставляя различные точки зрения на интересующий его вопрос, автор показывает…

* Сопоставление этих примеров позволяет автору показать сложность (неоднозначность) ситуации…

4. Причина-следствие

* Почему — же герой так поступает? Ответ на этот вопрос мы находим далее.

* Приведённые примеры показывают причины и следствия поступков героя…

* Анализируя эти примеры, мы понимаем причину изображённых событий…

* Таким образом , эти примеры позволяют понять, почему…

5. Определение понятия

* Автор определяет значение слова «…» (раскрыть содержание понятия «…»).

* Приведенные примеры показывают сложность и многогранность понятия «…»

* Эти примеры позволяют лучше понять значение слова « …»

5 абзац

Отражение позиция автора ( рассказчика). 1 балл

1 балл

В художественном тексте авторская позиция выражена косвенно (не прямо)

* Писатель не выражает прямо свою позицию, но подводит читателя к мысли о том, что…

В публицистическом тексте позиция автора выражена чётко и ясно

* Позиция автора чётко выражена. Он убеждён, что…

6 абзац

Сформулировать и обосновать своё отношение к позиции автора по проблеме текста.1 балл (Ответ на вопрос: почему я согласен/не согласен с позицией автора)

* Я полностью согласен с автором и считаю, что…(обоснование).

(Даже соглашаясь с автором, сформулируйте свою позицию иными фразами).

7 абзац

Заключение (достаточно одного предложения)

* Таким образом, можно сделать вывод, что…

Объём сочинения — не менее 150 слов.

Максимальное количество баллов за всю письменную работу — 25.

горячие вопросы и примеры заполнения — СКБ Контур

Ежеквартально бухгалтеры сдают расчет по страховым взносам. После представления отчетности часто возникают вопросы по корректирующей форме. Эксперты техподдержки Контур.Экстерна рассказали, как заполнять корректировки в разных ситуациях.

Эксперты техподдержки Контур.Экстерна рассказали, как заполнять корректировки в разных ситуациях.

Корректирующая форма подаётся только если исходная принята. Когда на исходный отчёт пришел отказ о приёме, нужно исправить недочёты и повторить отправку исходного.

Корректирующая форма всегда включает в себя Раздел 1 с приложениями 1 и 2 (или Раздел 2 в случае КФХ). Представление других разделов и приложений зависит от ситуации. Рассмотрим самые частые сценарии.

Если данные по сотрудникам корректировать не нужно

В этом случае в отчёт входят только данные по организации с номером корректировки, отличным от нуля, на титульном листе. Данные по сотрудникам в отчёт включать не нужно. Чтобы убрать сотрудников из отчёта, снимите с них галочки в Разделе 3.

Если Раздел 1 находится в режиме автоматического расчета, обязательно актуализируйте список сотрудников. Например, Контур.Экстерн рассчитывает суммы по всем сотрудникам в списке, независимо от того, выбраны они или нет галочками. Галочкой отметьте только тех сотрудников, которые должны попасть в корректирующий отчет.

Галочкой отметьте только тех сотрудников, которые должны попасть в корректирующий отчет.

Также в некоторых системах, например в Экстерне, суммы по сотрудникам и по организации сверяются только в исходном отчёте. Чтобы проверить корректировку, используйте следующий алгоритм.

Алгоритм проверки корректирующего отчета

- Уберите номер корректировки с титульного листа, если он там есть.

- Актуализируйте список сотрудников в Разделе 3.

- Переведите поля в приложениях Раздела 1 в автоматический режим.

- Проверьте актуальность данных в предыдущих периодах если расчёт не за первый квартал.

- Если данные не актуальны, загрузите отчёты в режиме доимпорта в сервис.

- Запустите проверку. Исправьте ошибки, если они есть.

- Поставьте номер корректировки на титульном листе.

- Сформируйте и отправьте отчёт.

Система Контур.Экстерн предупредит вас, если вы попытаетесь отправить отчет с реквизитами ранее отправленного отчета. Вот какие есть подсказки:

Вот какие есть подсказки:

- Если ФНС приняла первичный отчёт и вы хотите отправить корректировку, система подскажет, какой номер нужно указать.

- Если первичный отчёт ещё не принят, Экстерн сообщит, что корректировку отправлять рано и посоветует дождаться ответа от ФНС.

- Если на первичный отчёт пришёл отказ, Экстерн предупредит, что перед отправкой корректировки надо сдать первичный отчёт с номером = 0.

Заполнить, проверить и бесплатно сдать РСВ через интернет

Попробовать

Если нужно откорректировать данные по сотрудникам в Разделе 3 (кроме ФИО и СНИЛС)

На титульном листе укажите номер корректировки (например, «1—», «2—» и так далее). Согласно порядку заполнения, включите в форму только тех сотрудников, по которым нужно откорректировать данные.

В 3 разделе в карточке сотрудника достаточно лишь скорректировать необходимые данные (кроме ФИО и СНИЛС).

Обратите внимание, что ИНН, дату рождения и паспорт надо корректировать таким способом, а не через аннулирование.

Если необходимо откорректировать суммы по сотруднику, то не забудьте внести изменения и в приложения раздела 1. В случае, если суммы остаются прежними, раздел 1 со всеми приложениями включается в отчёт без изменений.

Обратите внимание: проверки в сервисе работают на всех сотрудников, только если на титуле стоит номер корректировки = 0. Чтобы проверить отчёт, воспользуйтесь приведенным выше алгоритмом.

На титульном листе укажите номер корректировки. Например, «1—», «2—» и т.д. Включите в расчёт два раздела 3 сотрудника и отправьте их в одном расчёте:

- С неверным ФИО/СНИЛС с нулевым (удалённым) Подразделом 3.2 и признаком аннулирования сведений о застрахованном лице в строке 010.

- С верным ФИО/СНИЛС с правильными суммами в Подразделе 3.2, без признака аннулирования сведений о застрахованном лице в строке 010.

Если помимо ФИО и СНИЛС необходимо откорректировать суммы по сотруднику, то не забудьте внести изменения в раздел 1. В случае, если суммы остаются прежними, раздел 1 с приложениями включается в отчёт без изменений.

Как заполнять и сдавать РСВ в 2023 году: инструкция с примерами

Читать инструкцию

Пример: СНИЛС реальный, но не тот

В исходном отчёте у работающего в организации Иванова Ивана Ивановича был указан СНИЛС 001-001-001 12. Но у Ивана в ПФР оказалось два лицевых счета — второй СНИЛС 001-001-002 13 и он правильный (на него производится учет персонифицированных сведений). Оба номера СНИЛС существующие, поэтому сведения по «неверному» номеру загружены в базу ФНС. В этом случае из налоговой придет уведомление о необходимости уточнить расчет, так как номер СНИЛС физического лица не соответствует сведениям, имеющимся в налоговом органе.

Чтобы произвести корректировку, включаем в отчет две карточки сотрудников. Первая — с ошибкой, которую нужно исправить (удалить из базы ФНС), вторая — с данными, которые должны быть в базе ФНС.

В первой карточке в Разделе 3 Иванова Ивана Ивановича с номером СНИЛС 001-001-001 12 поставьте галочку в строке «Аннулировать карточку сотрудника». Подраздел 3.2 будет удален автоматически.

Подраздел 3.2 будет удален автоматически.

Во второй карточке в Разделе 3 Иванова Ивана Ивановича с номером СНИЛС 001-001-002 13 не ставьте галочку «Аннулировать карточку сотрудника» и заполните подраздел 3.2 верными суммами.

Если забыли включить сотрудника в первичный отчет

Включите в корректирующую форму забытого сотрудника. Суммы в Разделе 1 и Приложениях 1 и 2 к Разделу 1 меняются с учетом этого сотрудника и указываются такими, какими должны быть по всей организации).

Обратите внимание, что при каждой отправке новой корректировки на титульном листе надо ставить новый номер.

Отчитывайтесь за сотрудников через Контур.Экстерн. Загрузка данных в РСВ из СЗВ-М. Нулевой РСВ в два счета.

Зарегистрироваться

Если сотрудника включили в исходный отчет ошибочно

Отправьте корректировку с разделом 3 этого сотрудника с признаком аннулирования сведений о застрахованном лице в строке 010, удалив в его карточке Подраздел 3.2. Так вы обнулите данные по нему в базе ФНС.

И уменьшите количество застрахованных лиц в строках 010 и 020 (015) Приложений 1 и 2. Суммы в Разделе 1 и Приложениях 1 и 2 к Разделу 1 меняются с учетом этого сотрудника, то есть уменьшаются.

Если включили одного сотрудника вместо другого

В корректирующий отчёт должны попасть оба сотрудника:

- Ненужный — с нулевым (удаленным) Подразделом 3.2 и признаком аннулирования сведений о застрахованном лице в строке 010.

- Нужный — с верными данными, правильными суммами в Подразделах 3.2.1 и 3.2.2 и без признака аннулирования сведений о застрахованном лице в строке 010.

Раздел 1 с Приложениями 1 и 2 нужно откорректировать: вычесть из общих сумм организации суммы ошибочно включенного сотрудника и добавить суммы по работнику, которого первоначально забыли включить.

Если приобретено/утрачено право на применение пониженного тарифа (перерасчёт взносов с начала года)

В уточняющих расчётах за предыдущие отчётные периоды в Приложенях 1 и 2 укажите новый код тарифа. Суммы взносов в Разделе 1 и Приложениях 1 и 2 к Разделу 1 поменяйте с учётом нового тарифа.

Суммы взносов в Разделе 1 и Приложениях 1 и 2 к Разделу 1 поменяйте с учётом нового тарифа.

В корректирующий отчет должны попасть все сотрудники. В карточке каждого сотрудника в Подразделе 3.2.1 нужно указать две категории застрахованного лица:

- старую категорию с нулевыми суммами.

- новую категорию с верными суммами.

А если пересчет взносов выполнен по тарифу, применяемому субъектами МСП, то в уточняющий расчет надо добавить приложения 1 и 2 с кодом тарифа «20» и изменить суммы в приложениях с кодом тарифа «01». В карточке каждого сотрудника в Подразделе 3.2.1 нужно указать две категории застрахованного лица:

- категорию НР с суммами в пределах МРОТ.

- категорию МС с суммами, превышающими МРОТ.

Читайте также

- Как считать взносы и заполнять РСВ для МСП в 2022 году

- РСВ в 2022 году: новая форма и правила заполнения

Критерии оценивания ЕГЭ по русскому языку 2023

+7 (495) 120-14-23По общим вопросам

+7 (499) 112-46-77 Приемная комиссия

info@amp1996. ru

ru

ЭИОС АУП Вход в личный кабинет

Многие выпускники хотят получить высокие баллы за ЕГЭ по русскому языку. Этот экзамен является обязательным для выпускников, и для того, чтобы поступить в престижный ВУЗ необходимо набрать максимальное колличество баллов. Для получения максимальных баллов, выпускнику нужно правильно выполнить все задания, а также написать сочинение, в соответствии с критериями, на основе предложенного текста. Правильно выполненная экзаменационная работа оценивается в 59 первичных баллов, которые равноценны 100 тестовым баллам на экзамене.

Часть 1

| № задания | Количество баллов. |

| 1-7 9-15 17-25 | Максимум 1 балл |

| 16 | 2 балла Правильным считается ответ, в где указаны все цифры из эталона и отсутствует лишняя информация.

Во всех иных вариантах — 0 баллов. |

| 8 | 0 — 5 баллов. |

| 26 | 0 — 4 балла Правильным будет считаться ответ, где указаны все цифры правильно и отсутствует другая информация. За каждую правильно указанную цифру, соответствующую номеру из списка, экзаменуемый получает по 1 баллу |

| 27 | 25 баллов |

| ИТОГО: 59 баллов. |

Часть 2

| Критерии оценивания сочинения (задание 27) | Баллы |

I | Содержание |

|

К1 | Формулирование проблем предложенного текста |

|

| Человек, сдающий экзамен верно сформулировал одну из проблем исходного текста (в любой части сочинения). Фактические ошибки, связанные с пониманием и формулировкой проблемы отсутствуют | 1 |

| Экзаменуемый не смог правильно сформулировать ни одной из проблем предложенного текста. *Если проблема не сформулирована или сформулировал неверно (в любой части сочинения), то такая работа по критериям К1–К4 оценивается 0 баллов | 0 |

К2 | Комментарии к сформулированной ранее проблеме |

|

| Для сформулированной ранее проблемы даны комментарии с опорой на исходный текст. Экзаменуемый привёл 2 и более примеров-иллюстраций из прочитанного текста, важных для осознания проблемы. Дано аргументированное пояснение к двум приведённым примерам. | 5 |

| Для сформулированной ранее проблемы даны комментарии с опорой на исходный текст. Экзаменуемый привёл не менее 2 примеров-иллюстраций из прочитанного текста, которые необходимы для понимания проблемы. Дано пояснение к двум приведённым ранее примерам, но не отмечена смысловая связь между ними, либо выявлена смысловая связь между примерами, но пояснение приведено только к одному из примеров. Фактические ошибки, связанные с пониманием проблемы текста, в комментариях отсутствуют. | 4 |

| Сформулированная проблема прокомментирована с опорой на исходный текст. Экзаменуемый привёл 2 или более примеров-иллюстраций из предложенного текста, важных для понимания проблемы, но дано пояснение только к одному примеру, смысловая связь между примерами отсутствует, или экзаменуемый привёл только 1 пример-иллюстрацию из предложенного текста, важный для понимания проблемы, и дал развернутое пояснение к нему. | 3 |

| Экзаменуемый привёл 2 примера-иллюстрации из предложенного текста, важных для понимания проблемы, но не дал развернутого объяснения их значения | 2 |

| Экзаменуемый привёл 1 пример-иллюстрацию из прочитанного текста, важный для понимания проблемы и не дал развернутого объяснения его значения | 1 |

| Примеры-иллюстрации из предложенного текста, необходимые для понимания проблемы, не указаны, или проблема прокомментирована без опоры на исходный текст, или в комментарии допущены более одной фактической ошибки, связанные с пониманием текста, или прокомментирована другая, не сформулированная экзаменуемым проблема, или вместо комментария написан пересказ текста, либо вместо комментария цитируется большой фрагмент исходного текста. | 0 |

К 3 | Отражение позиции автора предложенного текста |

|

| Экзаменуемый корректно сформулировал позицию автора предложенного текста по прокомментированной проблеме. Фактические ошибки, связанные с пониманием позиции автора исходного текста, отсутствуют. | 1 |

| Позиция автора исходного текста экзаменуемым сформулирована неправильно, или позиция автора исходного текста не сформулирована. | 0 |

К 4 | Отношение к позиции автора по проблеме исходного текста. |

|

| Экзаменуемый высказал своё отношение к позиции автора текста по проблеме (согласившись или опровергнув позицию автора) и обосновал свое мение. | 1 |

| Экзаменуемый не выразил своего отношения к позиции автора текста, или размышления экзаменуемого не соответствуют указаной ранее проблеме, или мнение экзаменуемого заявлено лишь формально (например, «Я согласен / не согласен с автором») | 0 |

II | Речевое оформление сочинения |

|

К5 | Смысловая цельность, речевая связность и последовательность изложения |

|

| Работа экзаменуемого характеризуется смысловой цельностью, речевой связностью и последовательностью изложения мыслей:

| 2 |

| Работа экзаменуемого характеризуется смысловой цельностью, связностью и последовательностью изложения, однако допущена только одна логическая ошибка, и/или в работе имеется одно нарушение абзацного разделения текста | 1 |

| В работе экзаменуемого просматривается коммуникативный замысел, но допущена одна и более логические ошибки, и/или имеется два случая нарушения абзацного разделения текста | 0 |

К 6 | Точность и выразительность речи |

|

| Работа экзаменуемого характеризуется ясностью выражения мысли, разнообразием грамматического строя речи. *Высший балл по этому критерию экзаменуемый получает только в случае, если высший балл получен по критерию К10 | 2 |

| Работа экзаменуемого характеризуется точностью и ясностью выражения мысли, но прослеживается однообразие грамматического строя речи, или работа экзаменуемого характеризуется разнообразием грамматического строя речи, но есть нарушения точности выражения мыслей | 1 |

| Работа экзаменуемого отличается бедностью словарного запаса и однообразием грамматического строя речи | 0 |

III | Грамотность |

|

К 7 | Соблюдение орфографических норм |

|

| Орфографические ошибки отсутствуют (либо допущена одна негрубая ошибка) | 3 |

| Допущены 1-2 ошибки | 2 |

| Допущено 3-4 ошибки | 1 |

| Допущено 5 и более ошибок | 0 |

К 8 | Соблюдение пунктуационных норм |

|

| Пунктуационные ошибки отсутствуют (либо допущена одна негрубая ошибка) | 3 |

| Допущено 1–3 ошибки | 2 |

| Допущено 4-5 ошибок | 1 |

| Допущено 6 и более ошибок | 0 |

К 9 | Соблюдение грамматических норм |

|

| Грамматические ошибки отсутствуют | 2 |

| Допущено 1-2 ошибки | 1 |

| Допущено 3 и более ошибок | 0 |

К10 | Соблюдение речевых норм |

|

| Допущено не более одной речевой ошибки | 2 |

| Допущено 2-3 ошибки | 1 |

| Допущено 4 и более ошибок | 0 |

К11 | Соблюдение этических норм | 1 |

| Этических ошибок в работе нет | 0 |

| Допущено более одной этической ошибки |

|

К12 | Соблюдение фактологической точности в фоновом материале |

|

| Фактические ошибки в фоновом материале отсутствуют | 1 |

| Допущено более одной фактической ошибки в фоновом материале | 0 |

Максимальное количество баллов за все сочинение (К1–К12) | 24 | |

ВАЖНО

При оценке грамотности (критерии К7–К10) следует придерживаться рекомендуемого объёма сочинения. Указанные в таблице критерии оценивания разработаны для сочинения объёмом в 150–300 слов .

Указанные в таблице критерии оценивания разработаны для сочинения объёмом в 150–300 слов .

Если в работе менее 70 слов, то такое задание не будет засчитано и оценивается 0 баллов.

При оценивание сочинения объёмом 70-150 слов число допустимых ошибок четырёх видов (К7–К10) уменьшается.

2 балла по этим критериям ставится в исключительных случаях:

- К7 – орфографические ошибки отсутствуют либо допущена только одна негрубая ошибка.

- К8 – пунктуационные ошибки отсутствуют или допущена только одна негрубая ошибка.

1 балл по этим критериям ставится в следующих случаях:

- К7 – допущено не более двух ошибок;

- К8 – допущено 1–3 ошибки;

- К9 – грамматические ошибки отсутствуют;

- К10 – допущено не более 1 речевой ошибки.

Высший балл по критериям К7–К12 за работу объёмом от 70 до 150 слов не ставится.

Если сочинение состоит из полностью переписанного исходного текста без комментариев, то данная работа оценивается 0 баллов. (К1−К12)

Если в сочинении, представляющем собой переписанный или пересказанный текст, содержатся элементы текста экзаменуемого, в этом случае при проверке задания учитывается только количество слов, которое принадлежит экзаменуемому.

Сочинение, написанное без опоры на прочитанный текст, оценивается на 0 баллов.

Тест на профориентацию

Как найти Дискриминант? 🤔 Формулы, Примеры решений.

Поможем понять и полюбить математику

Начать учиться

497.7K

Самое главное в 8 классе — научиться применять формулы для решения квадратных уравнений. А дискриминант тут очень кстати! Давайте разбираться вместе, как решать задачки через дискриминант.

Понятие квадратного уравнения

Уравнение — это равенство, содержащее переменную, значение которой нужно найти.

Например, х + 8 = 12 — это уравнение, содержащее переменную х.

Корень уравнения — это такое значение переменной, которое при подстановке в уравнение обращает его в верное числовое равенство.

Например, если х = 5, то при подстановке в уравнение мы получим:

Значит, х = 5 не является корнем уравнения.

Если же х = 4, то при подстановке в уравнение мы получим:

Значит, х = 4 является корнем уравнения.

Решить уравнение — значит найти все его корни или доказать, что их не существует.

Квадратное уравнение — это уравнение вида ax2 + bx + c = 0, где a — первый или старший коэффициент, не равный нулю, b — второй коэффициент, c — свободный член.

Если все коэффициенты в уравнении отличны от нуля, то уравнение называется полным.

Например

2x2 − x + 5 = 0

a = 2, b = −1, c = 5

Такое уравнение можно решить с помощью формулы дискриминанта.

Реши домашку по математике на 5.

Подробные решения помогут разобраться в самой сложной теме.

Понятие дискриминанта

Дискриминант квадратного уравнения — это выражение, равное b2 − 4ac. Дискриминант в переводе с латинского означает «отличающий» или «различающий» и обозначается буквой D.

Дискриминант — отличный помощник, чтобы понять, сколько в уравнении корней.

Как решать квадратные уравнения через дискриминант

Алгоритм решения квадратного уравнения ax2 + bx + c = 0:

Определим, чему равны коэффициенты a, b, c.

Вычислим значение дискриминанта по формуле D = b2 − 4ac.

Если дискриминант D < 0, то корней нет.

Если D = 0, то есть один корень, равный −b/2a.

Если D > 0, то у уравнения две корня, равные

Чтобы запомнить алгоритм решения полных квадратных уравнений и с легкостью его использовать, сохраните себе шпаргалку:

Примеры решения квадратных уравнений с помощью дискриминанта

Пример 1. Решить уравнение: 3x2 — 4x + 2 = 0.

Как решаем:

- Определим коэффициенты: a = 3, b = -4, c = 2.

- Найдем дискриминант: D = b2 — 4ac = (-4)2 — 4 * 3 * 2 = 16 — 24 = -8.

Ответ: D < 0, корней нет.

Пример 2. Решить уравнение: x2 — 6x + 9 = 0.

Решить уравнение: x2 — 6x + 9 = 0.

Как решаем:

- Определим коэффициенты: a = 1, b = -6, c = 9.

- Найдем дискриминант: D = b2 — 4ac = (-6)2 — 4 * 1 * 9 = 36 — 36 = 0.

D = 0, значит уравнение имеет один корень:

Ответ: корень уравнения 3.

Пример 3. Решить уравнение: x2 — 4x — 5 = 0.

Как решаем:

- Определим коэффициенты: a = 1, b = -4, c = -5.

- Найдем дискриминант: D = b2 — 4ac = (-4)2 — 4 * 1 * (-5) = 16 + 20 = 36.

D > 0, значит уравнение имеет два корня:

x1 = (4 + 6) : 2 = 5,

x2 = (4 — 6) : 2 = -1.

Ответ: два корня x1 = 5, x2 = -1.

Разобраться в решении квадратных уравнений на практике с классным преподавателем можно на курсах по математике в Skysmart.

Шпаргалки для родителей по математике

Все формулы по математике под рукой

Лидия Казанцева

Автор Skysmart

К предыдущей статье

Прямоугольная система координат. Ось абсцисс и ординат

К следующей статье

Простая формула, чтобы подсчитать среднее арифметическое

Получите план обучения, который поможет понять и полюбить математику

На вводном уроке с методистом

Выявим пробелы в знаниях и дадим советы по обучению

Расскажем, как проходят занятия

Подберём курс

Что такое простые числа от 1 до 100, определение, таблица, примеры

Что такое простые числа?

Простые числа — это числа больше 1. Они имеют только два делителя: 1 и само число . Это означает, что эти числа нельзя разделить ни на какое другое число, кроме 1 и самого числа, не оставляя остатка.

Они имеют только два делителя: 1 и само число . Это означает, что эти числа нельзя разделить ни на какое другое число, кроме 1 и самого числа, не оставляя остатка.

Числа, имеющие более двух делителей, называются составными числами .

Примеры и не примеры простых чисел

Родственные игры

Разница между простым числом и составным числом

Похожие рабочие листы

Как находить простые числа

В третьем веке до нашей эры греческий математик Эратосфен нашел очень простой метод нахождения простых чисел.

Выполните указанные шагов, чтобы определить простые числа от 1 до 100 .

Шаг 1: Сделайте сто диаграмм.

Шаг 2: Оставьте 1, так как это не простое и не составное число.

Шаг 3: Обведите 2 и зачеркните все его кратные числа, так как они не являются простыми.

Шаг 4: Обведите следующее незачеркнутое число, равное 3, и вычеркните все его кратные числа. Не обращайте внимания на ранее зачеркнутые числа, такие как 6, 12, 18 и так далее.

Не обращайте внимания на ранее зачеркнутые числа, такие как 6, 12, 18 и так далее.

Шаг 5: Продолжайте процесс обведения следующего незачеркнутого числа и вычеркивания его кратных чисел до тех пор, пока все числа в таблице не будут либо обведены, либо вычеркнуты, кроме 1.

Итак, из таблицы видно, что 2, 3, 5, 7, 11, 13, 17, 19, 23, 29, 31, 37, 41, 43, 47, 53, 59, 61, 67, 71, 73, 79, 83, 89, 97 — простые числа .

Существует 25 простых чисел от 1 до 100.

Взаимопростые числа: Два числа называются взаимно простыми, если они имеют только один общий делитель, то есть 1. Эти числа не обязательно должны быть простыми числами. Например, 9 и 10 взаимно просты. Давайте проверим.

Обратите внимание, что пары любых двух простых чисел всегда взаимно просты. Это потому, что из их двух множителей общий множитель может быть только 1. Итак, (3, 5), (11, 19) являются некоторыми примерами взаимно простых чисел.

Простые числа-близнецы: Пара простых чисел называется простыми числами-близнецами, если между ними есть только одно составное число. Например, (3, 5), (5, 7), (11, 13), (17, 19) и т. д.

Список простых чисел от 1 до 100

2, 3, 5, 7, 11 , 13, 17, 19, 23, 29, 31, 37, 41, 43, 47, 53, 59, 61, 67, 71, 73, 79, 83, 89, 97

Есть 25 простых чисел между 1 и 100.

Список простых чисел от 1 до 200

2, 3, 5, 7, 11, 13, 17, 19, 23, 29, 31, 37, 41, 43, 47, 53, 59, 61, 67, 71, 73, 79, 83, 89, 97, 101, 103, 107, 109, 113, 127, 131, 137, 139, 149, 151, 157, 163, 167, 173, 179, 181, 191, 193, 197, 199

Есть простые числа от 1 до 200.

Список простых чисел от 1 до 1000

2, 3, 5, 7, 11, 13, 17, 19, 23, 29, 31, 37, 41, 43, 47, 53 , 59, 61, 67, 71, 73, 79, 83, 89, 97, 101, 103, 107, 109, 113, 127, 131, 137, 139, 149, 151, 157, 163, 167, 173, 179, 181, 191, 193, 197, 199, 211, 223, 227, 229, 233, 239, 241, 251, 257, 263, 269, 271, 277, 281, 283, 293, 307, 311, 313, 317 , 331, 337, 347, 349, 353, 359, 367, 373, 379, 383, 389, 397, 401, 409, 419, 421, 431, 433, 439, 443, 449, 457, 461, 463, 467 , 479, 487, 491, 499, 503, 509, 521, 523, 541, 547, 557, 563, 569, 571, 577, 587, 593, 599, 601, 607, 613, 617, 619, 631, 641 , 643, 647, 653, 659, 661, 673, 677, 683, 691, 701, 709, 719, 727, 733, 739, 743, 751, 757, 761, 769, 773, 787, 797, 809, 811 , 821, 823, 827, 829, 839, 853, 857, 859, 863, 877, 881, 883, 887, 907, 911, 919, 929, 937, 941, 947, 953, 967, 971, 977, 983, 991, 997. Факты о простых числах

Факты о простых числах

- 2 — наименьшее простое число.

- 2 — единственное простое число, которое является четным.

- 2 и 3 — единственные последовательные простые числа.

- За исключением 0 и 1, целое число является либо простым, либо составным числом.

- Все нечетные числа не являются простыми числами. Например, 21, 39{82 589 933} $ − 1, число, состоящее из 24 862 048 цифр при записи с основанием 10. К тому времени, когда вы будете это читать, оно может быть еще больше.

Решенные примеры простых чисел

Пример 1. Классифицируйте данные числа как простые или составные.

13, 48, 49, 23, 74, 80, 71, 59, 45, 47

Solution:

| Prime Numbers | Composite Numbers |

| 13, 23, 71, 59, 47 | 48, 49, 74, 80, 45 |

Пример 2. Выразите 21 в виде суммы двух нечетных простых чисел.

Выразите 21 в виде суммы двух нечетных простых чисел.

Решение:

21 = 19 + 2

Пример 3. Какие простые числа находятся между 20 и 30?

Решение:

Простые числа от 20 до 30 — это 23 и 29.

Пример 4. Какое наибольшее простое число находится между 80 и 90?

Решение:

Простые числа между 80 и 90 — это 83 и 89.

Итак, 89 — наибольшее простое число между 80 и 90. из следующих не является простым числом?

83

61

71

81

Правильный ответ: 81

Делители числа 81 равны 1, 3, 9, 27 и 81. Остальные числа имеют только 2 делителя — 1 и самих себя.

2

Какое 10-е простое число?

23

29

31

37

Правильный ответ: 29

2, 3, 5, 7, 11, 13, 17, 19 и 23 — первые 9 простых чисел, а 1 0 2 9 .

3

Сколько простых чисел находится между 40 и 50?

1

2

3

4

Правильный ответ: 3

Простые числа от 40 до 50: 41, 43 и 47.

4

Какое самое маленькое нечетное простое число?

1

2

3

5

Правильный ответ: 3

2 — наименьшее четное простое число. Следующее простое число — 3, поэтому 3 — наименьшее нечетное простое число.

5

Какие из следующих пар чисел взаимно просты?

(7, 14)

(15, 27)

(25, 35)

(8, 55)

Правильный ответ: (8, 55)

Взаимно простые числа имеют только 1 в качестве общего фактор. Общие делители 7 и 14 — это 1 и 7; Общие делители 15 и 27 — это 1 и 3; Общие делители 25 и 35 — это 1 и 5; Общий делитель 8 и 55 равен 1,9.0007

F Часто задаваемые вопросы о простых числах

Является ли единица простым числом?

Нет, единица не является ни простым, ни составным числом.

Может ли простое число быть отрицательным?

Нет, простые числа не могут быть отрицательными. Простые числа принадлежат множеству натуральных чисел.

Простые числа принадлежат множеству натуральных чисел.

Почему 2 — единственное четное простое число?

Все четные числа больше 2 кратны 2. Итак, 2 — единственное четное простое число.

В чем разница между простым и взаимно простым числом?

Простое число имеет ровно два делителя: 1 и само число. Взаимопростые числа имеют только 1 в качестве общего делителя.

Какое самое большое известное простое число?

Самое большое известное простое число (по состоянию на сентябрь 2021 г.) — 2 82 589 933 − 1, число, состоящее из 24 862 048 цифр. К тому времени, как вы это прочитаете, он может быть даже больше, чем это.

Как понять и использовать этикетку с информацией о пищевой ценности

Люди смотрят на этикетки продуктов питания по разным причинам. Но какой бы ни была причина, многие потребители хотели бы знать, как использовать эту информацию более эффективно и легко. Следующие навыки чтения этикеток предназначены для того, чтобы облегчить вам использование этикеток с информацией о пищевой ценности для принятия быстрых и обоснованных решений о еде, которые помогут вам выбрать здоровую диету.

Следующие навыки чтения этикеток предназначены для того, чтобы облегчить вам использование этикеток с информацией о пищевой ценности для принятия быстрых и обоснованных решений о еде, которые помогут вам выбрать здоровую диету.

Обзор | Обслуживание информации | Калории | Питательные вещества | Процент дневной нормы (%DV) | Варианты этикетки с информацией о пищевой ценности

Для получения дополнительной информации о новой этикетке «Факты о питании» посетите веб-сайт www.fda.gov/NewNutritionFactsLabel.

Обзор

Информация в основной или верхней части (см. № 1–4) образца этикетки с пищевой ценностью (ниже) может различаться в зависимости от продукта питания и напитка; он содержит информацию о продукте (размер порции, калории и информацию о питательных веществах). Нижний раздел содержит сноску, которая объясняет % дневной нормы и дает количество калорий, используемых для общих рекомендаций по питанию.

На следующей этикетке «Факты о питании» мы выделили определенные разделы цветом, чтобы помочь вам сосредоточиться на тех областях, которые будут объяснены подробно. Обратите внимание, что эти цветные разделы отсутствуют на этикетках продуктов, которые вы покупаете.

Обратите внимание, что эти цветные разделы отсутствуют на этикетках продуктов, которые вы покупаете.

Этикетка для образцов замороженной лазаньи

наверх

1. Информация о подаче

(№1 на этикетке с образцами)

7 9000 количество порций в упаковке (порции в контейнере) и размер порции. Размеры порций стандартизированы, чтобы было легче сравнивать похожие продукты; они представлены в привычных единицах, таких как чашки или кусочки, за которыми следует метрическая сумма, например, количество граммов (г). Размер порции отражает количество, которое люди обычно едят или пьют. Это не рекомендация о том, сколько вы должны есть или пить .

Важно понимать, что все количества питательных веществ, указанные на этикетке, включая количество калорий, относятся к размеру порции. Обратите внимание на размер порции, особенно на количество порций в упаковке. Например, вы можете спросить себя, потребляете ли вы ½ порции, 1 порцию или больше . На этикетке образца одна порция лазаньи равна 1 чашке. Если бы вы съели две чашки, вы бы съели две порции. Это в два раза больше калорий и питательных веществ, указанных на этикетке образца, поэтому вам нужно будет удвоить количество питательных веществ и калорий, а также %DV, чтобы увидеть, что вы получаете в двух порциях.

На этикетке образца одна порция лазаньи равна 1 чашке. Если бы вы съели две чашки, вы бы съели две порции. Это в два раза больше калорий и питательных веществ, указанных на этикетке образца, поэтому вам нужно будет удвоить количество питательных веществ и калорий, а также %DV, чтобы увидеть, что вы получаете в двух порциях.

Пример | ||||

|---|---|---|---|---|

| Одна порция лазаньи | %DV | Две порции лазаньи | %DV | |

| Размер порции | 1 чашка | 2 чашки | ||

| Калории | 280 | 560 | ||

| Общий жир | 9г | 12% | 18 г | 24% |

| Насыщенные жиры | 4,5 г | 23% | 9г | 46% |

| Транс Жир | 0 г | 0г | ||

| Холестерин | 35 мг | 12% | 70 мг | 24% |

| Натрий | 850 мг | 37% | 1700 мг | 74% |

| Всего углеводов | 34 г | 12% | 68 г | 24% |

| Пищевые волокна | 4 г | 14% | 8г | 29% |

| Всего сахара | 6г | 12 г | ||

| Добавленный сахар | 0 г | 0% | 0 г | 0% |

| Белок | 15 г | 30 г | ||

| Витамин D | 0 мкг | 0% | 0 мкг | 0% |

| Кальций | 320 мг | 25% | 640 мг | 50% |

| Железо | 1,6 мг | 8% | 3,2 мг | 20% |

| Калий | 510 мг | 10% | 1020 мг | 20% |

наверх

2.

Калории

Калории (#2 на этикетке с образцом)

Калории показывают, сколько энергии вы получаете от порции этого продукта. Например, в одной порции лазаньи 280 калорий . Что делать, если вы съели всю упаковку? Тогда вы съедите 4 порции, или 1120 калорий .

Чтобы достичь или поддерживать здоровый вес тела, сбалансируйте количество калорий, которые вы едите и пьете, с количеством калорий, которые использует ваше тело. 2000 калорий в день используются в качестве общего руководства для рекомендаций по питанию. Ваша потребность в калориях может быть выше или ниже и зависит от вашего возраста, пола, роста, веса и уровня физической активности. Узнайте свою предполагаемую потребность в калориях на странице https://www.choosemyplate.gov/resources/MyPlatePlan.

Помните : количество потребляемых вами порций определяет количество фактически съеденных калорий. Потребление слишком большого количества калорий в день связано с избыточным весом и ожирением.

наверх

3. Питательные вещества

(№3 на этикетке с образцом)

См. раздел 3 на этикетке с образцом. Он показывает вам некоторые ключевые питательные вещества, которые влияют на ваше здоровье. Вы можете использовать этикетку для поддержки своих личных диетических потребностей — ищите продукты, которые содержат больше питательных веществ, которые вы хотите получать, и меньше питательных веществ, которые вы, возможно, захотите ограничить.

- Питательные вещества, которых следует избегать: насыщенные жиры, натрий и добавленные сахара.

Насыщенные жиры, натрий и добавленные сахара — это питательные вещества, перечисленные на этикетке, которые могут быть связаны с неблагоприятными последствиями для здоровья, и американцы обычно потребляют их слишком много в соответствии с рекомендуемыми ограничениями для этих питательных веществ. Они определены как питательных веществ, чтобы получить меньше . Например, употребление слишком большого количества насыщенных жиров и натрия связано с повышенным риском развития некоторых заболеваний, таких как сердечно-сосудистые заболевания и высокое кровяное давление. Потребление слишком большого количества добавленных сахаров может затруднить удовлетворение важных потребностей в питательных веществах, оставаясь при этом в пределах калорийности.

Например, употребление слишком большого количества насыщенных жиров и натрия связано с повышенным риском развития некоторых заболеваний, таких как сердечно-сосудистые заболевания и высокое кровяное давление. Потребление слишком большого количества добавленных сахаров может затруднить удовлетворение важных потребностей в питательных веществах, оставаясь при этом в пределах калорийности.

Что такое добавленные сахара и чем они отличаются от общего количества сахаров?

Общее количество сахаров на этикетке «Пищевая ценность» включает сахара, естественно присутствующие во многих питательных продуктах и напитках, например сахар в молоке и фруктах, а также любые добавленные сахара, которые могут присутствовать в продукте. Для общего количества сахаров не было установлено дневной контрольной величины, потому что не было рекомендаций по общему количеству потребляемой пищи в день.

Добавленный сахар на этикетке «Пищевая ценность» включают сахара, которые добавляются в процессе обработки пищевых продуктов (например, сахароза или декстроза), продукты, упакованные в качестве подсластителей (например, столовый сахар), сахара из сиропов и меда, а также сахара из концентрированных фруктовых или овощных соков. Диеты с высоким содержанием калорий из добавленных сахаров могут затруднить соблюдение рекомендуемых ежедневных уровней важных питательных веществ, оставаясь при этом в пределах калорийности.

Диеты с высоким содержанием калорий из добавленных сахаров могут затруднить соблюдение рекомендуемых ежедневных уровней важных питательных веществ, оставаясь при этом в пределах калорийности.

Примечание. Наличие на этикетке слова «включает» перед словом «Добавленные сахара» означает, что добавленные сахара включены в общее количество граммов сахара в продукте.

Например, на упаковке йогурта с добавлением подсластителей может быть указано:

Это означает, что продукт содержит 7 граммов добавленных сахаров и 8 граммов встречающихся в природе сахаров — всего 15 граммов сахара.

- Питательные вещества, чтобы получить больше: пищевые волокна, витамин D, кальций, железо и калий.

Пищевые волокна, витамин D, кальций, железо и калий — это питательные вещества, указанные на этикетке, которые американцы обычно не получают в рекомендуемом количестве. Они обозначены как питательных веществ, чтобы получить больше . Соблюдение диеты с высоким содержанием пищевых волокон может увеличить частоту дефекации, снизить уровень глюкозы и холестерина в крови и уменьшить потребление калорий. Диета с высоким содержанием витамина D, кальция, железа и калия может снизить риск развития остеопороза, анемии и высокого кровяного давления.

Соблюдение диеты с высоким содержанием пищевых волокон может увеличить частоту дефекации, снизить уровень глюкозы и холестерина в крови и уменьшить потребление калорий. Диета с высоким содержанием витамина D, кальция, железа и калия может снизить риск развития остеопороза, анемии и высокого кровяного давления.

Помните : Вы можете использовать этикетку для поддержки своих личных диетических потребностей — выбирайте продукты, которые содержат больше питательных веществ, которые вы хотите получать, и меньше питательных веществ, которые вы хотите ограничить.

наверх

4. Процент дневной нормы (%DV)

(#4 на этикетке пробы)

% дневной нормы (%DV) представляет собой процент дневной нормы для каждого питательного вещества в порция еды. Дневные нормы — это справочные количества (выраженные в граммах, миллиграммах или микрограммах) питательных веществ, которые необходимо потреблять или не превышать каждый день.

%DV показывает, сколько питательных веществ в порции пищи составляет общий дневной рацион.

%DV помогает определить, содержит ли порция питательные вещества с высоким или низким содержанием питательных веществ.

Вам нужно знать, как рассчитывать проценты, чтобы использовать %DV? Нет, потому что метка (%DV) сделает за вас математику! Это поможет вам интерпретировать количество питательных веществ (граммы, миллиграммы или микрограммы), помещая их все в одну и ту же шкалу для дня (0-100% DV). Столбец %DV не дает в сумме по вертикали 100%. Вместо этого %DV представляет собой процент от дневной нормы для каждого питательного вещества в порции пищи. Он может сказать вам, богата ли порция пищи питательным веществом или мало, и вносит ли порция пищи много или мало в ваш ежедневный рацион по каждому питательному веществу.

Примечание: некоторые питательные вещества, указанные на этикетке «Пищевая ценность», такие как общее количество сахаров и трансжиров, не имеют %DV — они будут обсуждаться позже.

Общее руководство по %DV

- 5% DV или менее питательного вещества на порцию считается низким

- 20% DV или более питательных веществ на порцию считается высоким

Чаще выбирайте продукты, которые:

- Более высокое содержание пищевых волокон, витамина D, кальция, железа и калия в %DV

- Снижение %DV для насыщенных жиров, натрия и добавленных сахаров

Пример : Посмотрите на количество натрия в одной порции, указанное на этикетке образца. Влияет ли %DV от 37% на вашу диету? См. Общее руководство к %DV . Этот продукт содержит 37% DV для натрия, что показывает, что это продукт с ВЫСОКИМ содержанием натрия (у него более 20% DV для натрия). Если вы употребите 2 порции, это обеспечит 74% суточной нормы натрия — почти три четверти дневной нормы натрия.

Сравните продукты : Используйте %DV для сравнения продуктов питания (не забудьте убедиться, что размер порции одинаков) и чаще выбирайте продукты с высоким содержанием питательных веществ, которые вы хотите получить, и с меньшим содержанием питательных веществ, которые вы хотите получить. меньше из.

меньше из.

Понимание утверждений о содержании питательных веществ : используйте %DV, чтобы отличить одно заявление от другого, например, «легкий», «низкий» и «уменьшенный». Просто сравните %DV в каждом пищевом продукте, чтобы увидеть, какой из них выше или ниже в конкретном питательном веществе Нет необходимости запоминать определения.

Диетические компромиссы : Вы можете использовать %DV, чтобы помочь вам найти диетические компромиссы с другими продуктами в течение дня. Вам не нужно отказываться от любимой еды, чтобы питаться здоровой пищей. Когда любимая пища содержит много насыщенных жиров, сбалансируйте ее продуктами с низким содержанием насыщенных жиров в другое время дня. Кроме того, обратите внимание на то, сколько вы едите в течение дня, чтобы общее количество насыщенных жиров, а также других питательных веществ, которые вы хотите ограничить, оставалось ниже 100% дневной нормы.

Как дневная норма связана с %DV

Посмотрите на приведенный ниже пример, чтобы еще раз увидеть, как дневная норма (DV) связана с %DV и рекомендациями по питанию. Для каждого питательного вещества, указанного в таблице, есть DV, %DV и рекомендации по питанию или цели. Если вы будете следовать этому совету по питанию, вы будете оставаться в пределах рекомендуемых экспертами общественного здравоохранения верхних или нижних пределов перечисленных питательных веществ, основанных на ежедневном рационе в 2000 калорий.

Для каждого питательного вещества, указанного в таблице, есть DV, %DV и рекомендации по питанию или цели. Если вы будете следовать этому совету по питанию, вы будете оставаться в пределах рекомендуемых экспертами общественного здравоохранения верхних или нижних пределов перечисленных питательных веществ, основанных на ежедневном рационе в 2000 калорий.

Примеры DV по сравнению с %DV

На основе диеты на 2000 калорий

| Питательные вещества | ДВ | %DV | Цель |

|---|---|---|---|

| Насыщенные жиры | 20 г | =100% DV | Менее |

| Натрий | 2300 мг | =100% DV | Менее |

| Пищевые волокна | 28 г | =100% DV | Не менее |

| Добавленный сахар | 50 г | =100% DV | Менее |

| Витамин D | 20 мкг | =100% DV | Не менее |

| Кальций | 1300 мг | =100% DV | Не менее |

| Железо | 18 мг | =100% DV | Не менее |

| Калий | 4700 мг | =100% DV | Не менее |

Верхний предел — Ешьте меньше, чем. ..

..

Верхний предел означает, что вам рекомендуется оставаться ниже или есть меньше, чем дневная норма питательных веществ, указанная в день. Например, DV для насыщенных жиров составляет 20 г. Это количество составляет 100% дневной нормы для этого питательного вещества. Какова цель или диетический совет? Съедать «менее» 20 г или 100% ДН каждый день.

Нижний предел — Ешьте «как минимум»…

ДН пищевых волокон составляет 28 г, что составляет 100% ДН. Это означает, что в большинстве дней рекомендуется есть «по крайней мере» это количество пищевых волокон.

Питательные вещества без %DV: трансжиры, белки и общее количество сахара:

Обратите внимание, что Трансжиры и общее количество сахара не указаны в %DV на этикетке «Пищевая ценность». Белок указывает %DV только в определенных ситуациях, перечисленных ниже.

Транс Жир: Эксперты не смогли предоставить эталонное значение для транс жир или любая другая информация, которую FDA считает достаточной для установления дневной нормы.

В соответствии с рекомендациями по питанию для американцев , есть доказательства того, что диеты с высоким содержанием трансжиров связаны с повышенным уровнем липопротеинов низкой плотности (ЛПНП или «плохой») холестерина в крови, которые, в свою очередь, с повышенным риском развития сердечно-сосудистых заболеваний . Примечание: большинство искусственных транс-жиров в продуктах питания США были прекращены с 2018 г.

Белок: требуется указывать %DV, если заявлено содержание белка, например, «с высоким содержанием белка». %DV для белка также должен быть указан на этикетке, если продукт предназначен для младенцев и детей в возрасте до 4 лет. Однако, если продукт предназначен для населения в возрасте 4 лет и старше и на этикетке не указано содержание белка, %DV для белка не требуется.

Текущие научные данные показывают, что потребление белка не является проблемой общественного здравоохранения для взрослых и детей старше 4 лет в Соединенных Штатах.

Общее количество сахара: Дневная контрольная величина не установлена для общего количества сахара, так как не было рекомендаций относительно общего количества съеденного в день. Имейте в виду, что общее количество сахаров, указанное на этикетке «Пищевая ценность», включает природные сахара (например, во фруктах и молоке), а также добавленные сахара.

Варианты этикеток с информацией о пищевой ценностиМногие этикетки с информацией о пищевой ценности, представленные на рынке, будут иметь тот же формат, что и этикетка для лазаньи, которая использовалась в качестве примера на этой странице, но существуют и другие форматы этикеток, которые производители продуктов питания разрешено использовать. В этом последнем разделе будут представлены два альтернативных формата: этикетка с двумя столбцами и этикетка с одним ингредиентом сахара.

В дополнение к этикеткам с двумя столбцами и этикеткам с указанием одного ингредиента для сахара существуют другие форматы этикеток, которые вы можете изучить здесь.

Этикетки с двумя столбцами

Для некоторых продуктов, которые больше, чем одна порция, но которые можно употреблять за один или несколько приемов, производители должны будут предоставить этикетки с двумя столбцами, чтобы указать количество калорий и питательных веществ. как «на порцию», так и «на упаковку» или «на единицу». Цель этого типа маркировки в два столбца — позволить людям легко определить, сколько калорий и питательных веществ они получают, если съедают или выпивают всю упаковку/единицу за один раз. Например, пакет кренделей с 3 порциями в контейнере может иметь этикетку, которая выглядит так, чтобы показать вам, сколько калорий и других питательных веществ будет в одной порции и в одной упаковке (3 порции).

Крендели с солью

Этикетки для однокомпонентного сахара

Упаковки и контейнеры для таких продуктов, как чистый мед, чистый кленовый сироп или упаковки чистого сахара, не должны включать декларацию о количестве граммов добавленных сахаров в порции продукта, но все же должен включать декларацию о процентах дневной нормы добавленных сахаров. Производителям рекомендуется, но не требуется, использовать символ «†» сразу после дневной нормы добавленных сахаров в процентах для однокомпонентных сахаров, что приведет к появлению сноски, объясняющей количество добавленных сахаров, которое одна порция продукта вносит в пищевую ценность. рациона, а также вклад порции продукта в процент дневной нормы добавленных сахаров. Сахара и сиропы, состоящие из одного ингредиента, маркируются таким образом, чтобы не создавалось впечатление, что в продукт добавлено больше сахара, и чтобы потребители имели информацию о том, как порция этих продуктов влияет на дневную норму добавленных сахаров и их общий рацион.

Производителям рекомендуется, но не требуется, использовать символ «†» сразу после дневной нормы добавленных сахаров в процентах для однокомпонентных сахаров, что приведет к появлению сноски, объясняющей количество добавленных сахаров, которое одна порция продукта вносит в пищевую ценность. рациона, а также вклад порции продукта в процент дневной нормы добавленных сахаров. Сахара и сиропы, состоящие из одного ингредиента, маркируются таким образом, чтобы не создавалось впечатление, что в продукт добавлено больше сахара, и чтобы потребители имели информацию о том, как порция этих продуктов влияет на дневную норму добавленных сахаров и их общий рацион.

Вот пример того, как может выглядеть этикетка на однокомпонентном сахаре, таком как мед.

Мед

наверх

Экспоненты

показатель степени числа говорит сколько раз использовать число при умножении.

В 8 2 «2» говорит о том, что при умножении дважды используется 8,

, поэтому 8 2 = 8 × 8 = 64

Прописью: 8 2 можно было бы назвать «8 в степени 2» или «8 во второй степени», или просто «8 в квадрате»

Еще несколько примеров:Пример:

5 3 = 5 × 5 × 5 = 125- Словами: 5 3 можно назвать «5 в третьей степени», «5 в степени 3» или просто «5 куб»

Пример:

2 4 = 2 × 2 × 2 × 2 = 16- Словами: 2 4 можно назвать «2 в четвертой степени», или «2 в степени 4», или просто «2 к 4-му»

Экспоненты облегчают запись и использование многих умножений

Пример: 9 6 легче писать и читать, чем 9 × 9 × 9 × 9 × 9 × 9

Примечание. Экспоненты также называются степенями или индексами.

Экспоненты также называются степенями или индексами.

Вы можете умножать любое число само по себе

столько раз , сколько хотите, используя показатели степени.

Попробуйте здесь:

алгебра/изображения/экспонент-calc.js

94 = 2 × 2 × 2 × 2 = 16Отрицательные показатели

Отрицательный? Что может быть противоположным умножению? Разделение!

Итак, мы каждый раз делим на число, что равносильно умножению на 1 число

Пример: 8 -1 = 1 8 = 0,125

Мы можем продолжить так:

Пример: 5 -3 = 1 5 × 1 5 × 1 5 = 0,008

Но часто проще сделать так:

5 -3 could also be calculated like:

1 5 × 5 × 5 = 1 5 3 = 1 125 = 0. 008

008

Отрицательный? Переверни позитив!

Последний пример показал более простой способ обработки отрицательных показателей:

|

Другие примеры:

| Отрицательная экспонента | Обратная величина Положительная экспонента | Ответить | ||

|---|---|---|---|---|

| 4 -2 | = | 1 / 4 2 | = | 1/16 = 0,0625 |

| 10 -3 | = | 1 / 10 3 | = | 1/1000 = 0,001 |

| (-2) -3 | = | 1 / (-2) 3 | = | 1/(-8) = -0,125 |

Что делать, если показатель степени равен 1 или 0?

| 1 | Если показатель степени равен 1, то у вас есть только само число (пример 9 1 = 9 ) | |

| 0 | Если показатель степени равен 0, то вы получаете 1 (пример 9 0 = 1 ) | |

А как насчет 0 0 ? Это может быть либо 1, либо 0, поэтому люди говорят, что это «неопределенное» . |

Все имеет смысл

Если вы посмотрите на эту таблицу, вы увидите, что положительный, нулевой или отрицательные показатели на самом деле являются частью одного и того же (довольно простого) шаблона:

.| Пример: Степени числа 5 | |||

|---|---|---|---|

| .. и т.д.. | |||

| 5 2 | 5 × 5 | 25 | |

| 5 1 | 5 | 5 | |

| 5 0 | 1 | 1 | |

| 5 -1 | 1 5 | 0,2 | |

| 5 -2 | 1 5 × 1 5 | 0,04 | |

. . и т.д.. . и т.д.. | |||

Будьте осторожны с группировкой

Во избежание путаницы используйте круглые скобки () в таких случаях:

| С () : | (−2) 2 = (−2) × (−2) = 4 |

| Без () : | −2 2 = −(2 2 ) = −(2 × 2) = −4 |

| С () : | (аб) 2 = аб × аб |

| Без () : | ab 2 = a × (b) 2 = a × b × b |

305, 1679, 306, 1680, 1077, 1681, 1078, 1079, 3863, 3864

Законы экспонентов

Экспоненты также называются Полномочия или Индексы

Показатель степени числа говорит , сколько раз использовать число при умножении .

В этом примере: 8 2 = 8 × 8 = 64

Прописью: 8 2 можно было бы назвать «8 во второй степени», «8 во второй степени» или просто «8 в квадрате»

Попробуйте сами:

изображения/экспонента-calc.js

Таким образом, экспонента избавляет нас от записи большого количества умножений!

Пример: a

7a 7 = a × a × a × a × a × a × a = aaaaaaa

Обратите внимание, как мы написали буквы вместе, чтобы означать умножение? Мы будем делать это много здесь.

Пример: x

6 = xxxxxxКлюч к законам

Запись всех букв — ключ к пониманию Законов

Пример: х

2 x 3 = (xx)(xxx) = xxxxx = x 5Что показывает, что x 2 x 3 = x 5 909 909 позже!

Так что, если вы сомневаетесь, просто не забудьте записать все буквы (столько, сколько говорит показатель степени) и посмотреть, сможете ли вы понять это.

Все, что вам нужно знать…

«Законы экспонентов» (также называемые «Правилами экспонентов») исходят из трех идей :

| Показатель степени говорит сколько раз использовать число в умножении . | |||

| Отрицательный показатель степени означает, что делят , потому что деление | противоположно умножению.|||

|

Если вы их понимаете, то понимаете и экспоненты!

И все законы ниже основаны на этих идеях.

Законы экспонентов

Вот законы (пояснения следуют):

| Право | Пример |

|---|---|

| х 1 = х | 6 1 = 6 |

| х 0 = 1 | 7 0 = 1 |

| х -1 = 1/х | 4 -1 = 1/4 |

| | |

| х м х п = х м+п | x 2 x 3 = x 2+3 = x 5 |

| x м /x n = x m-n | x 6 /x 2 = x 6-2 = x 4 |

| (х м ) н = х мн | (х 2 ) 3 = х 2×3 = х 6 |

| (ху) н = х н у н | (ху) 3 = х 3 у 3 |

| (x/y) n = x n /y n | (х/у) 2 = х 2 / у 2 |

| x -n = 1/x n | х -3 = 1/х 3 |

| И закон о дробных показателях: | |

| х м/н =

n√x м = (n√x) м | х 2/3 =

3√х 2 = (3√х) 2 |

Объяснение законов

Первые три вышеприведенных закона (x 1 = x, x 0 = 1 и x -1 = 1/x) являются лишь частью естественной последовательности показателей степени. Взгляните на это:

Взгляните на это:

| Пример: Степени числа 5 | |||

|---|---|---|---|

| .. и т.д.. | |||

| 5 2 | 1 × 5 × 5 | 25 | |

| 5 1 | 1 × 5 | 5 | |

| 5 0 | 1 | 1 | |

| 5 -1 | 1 ÷ 5 | 0,2 | |

| 5 -2 | 1 ÷ 5 ÷ 5 | 0,04 | |

| .. и т.д.. | |||

Некоторое время посмотрите на эту таблицу. .. обратите внимание, что положительные, нулевые или отрицательные показатели степени на самом деле являются частью одного и того же шаблона, то есть в 5 раз больше (или в 5 раз меньше) в зависимости от того, увеличивается (или уменьшается) показатель степени.

.. обратите внимание, что положительные, нулевые или отрицательные показатели степени на самом деле являются частью одного и того же шаблона, то есть в 5 раз больше (или в 5 раз меньше) в зависимости от того, увеличивается (или уменьшается) показатель степени.

Закон о том, что x

m x n = x m+nС x m x n , сколько раз мы в итоге умножаем «x»? Ответ: сначала «m» раз, затем еще «n» раз, всего «m+n» раз.

Пример: x

2 x 3 = (xx)(xxx) = xxxxx = x 5Итак, x 2 x 3 = x (288) x 902

Закон, который х

м /х н = х м-нКак и в предыдущем примере, сколько раз мы должны умножить «x»? Ответ: «m» раз, тогда уменьшите это в «n» раз (потому что мы делим), всего в «m-n» раз.

Пример: x

4 /x 2 = (xxxx) / (xx) = xx = x 2Итак, x 4 /x 2 = x (08 = 2) х 2

(Помните, что х / x = 1, поэтому каждый раз, когда вы видите x «над чертой» и одну «под чертой», вы можете отменить их. )

)

Этот закон также может показать вам, почему x 0 = 1 :

Пример: x

2 /x 2 = x 2-2 = x 0 =17

87Закон того, что (x

m ) n = x mnСначала вы умножаете «m» раз. Тогда у вас есть сделать это «n» раз , всего m×n раз.

Пример: (x

3 ) 4 = (xxx) 4 = (xxx)(xxx)(xxx)(xxx) = xxxxxxxxxxxx = x 12Итак, (x 3 7) 9 = х 3×4 = х 12

Закон того, что (xy)

n = x n y nЧтобы показать, как это работает, просто подумайте о перестановке всех «x» и «y», как в этом примере:

Пример: (ху)

3 = (xy)(xy)(xy) = xyxyxy = xxxyyy = (xxx)(yyy) = x 3 y 3Закон того, что (x/y)

n = x n /y nКак и в предыдущем примере, просто переставьте «x» и «y»

Пример: (x/y)

3 = (x/y)(x/y)(x/y) = (xxx)/(yyy) = x 3 /y 3Закон, который х

м/н = п√х м «=» (п√х) мХорошо, это немного сложнее!

Я предлагаю вам сначала прочитать дробные экспоненты, так это имеет больше смысла.

В любом случае, важная идея заключается в том, что:

x 1/ n = n--й корень из x

Таким образом, дробная экспонента, такая как 4 3/2 , на самом деле говорит о том, что нужно сделать из куба (3) и из извлечь квадратный корень из (1/2) в любом порядке.

Просто запомните из дробей, что м/н = м × (1/н) :

Пример: x

( м n ) = x (м × 1 n ) = (x м ) 1/n = n√x мПорядок не имеет значения, поэтому он также работает для m/n = (1/n) × m :

Пример: x

( м n ) = х ( 1 п × м) = (x 1/n ) м = (n√x) мЭкспоненты экспонентов .

..

..Что насчет этого примера?

4 3 2

Мы делаем показатель степени в top first , поэтому мы вычисляем его следующим образом:

| Начните с: | 4 3 2 | |

| 3 2 = 3×3: | 4 9 | |

| 4 9 = 4×4×4×4×4×4×4×4×4: | 262144 |

И все!

Если вам сложно запомнить все эти правила, то запомните это:

, вы сможете понять их, когда поймете три идеи

в верхней части этой страницы:

- Показатель степени говорит сколько раз использовать число при умножении

- отрицательный показатель степени означает деление

- Дробная экспонента, такая как 1/n , означает, что берет корень n-й степени : х ( 1 n ) = п√х

О, еще кое-что.

.. Что, если x = 0?

.. Что, если x = 0?| Положительный показатель степени (n>0) | 0 n = 0 | |

| Отрицательная экспонента (n<0) | 0 -n равно undefined (поскольку деление на 0 не определено) | |

| Показатель степени = 0 | 0 0 … ммм … см. ниже! |

Странная история 0

0Существуют разные аргументы в пользу правильного значения 0 0

0 0 может быть 1 или, возможно, 0, поэтому некоторые люди говорят, что это действительно «неопределенно»:

| х 0 = 1, значит… | 0 0 = 1 |

0 n = 0, значит. .. .. | 0 0 = 0 |

| Если есть сомнения… | 0 0 = «неопределенный» |

323, 2215, 2306, 324, 2216, 2307, 371, 2217, 2308, 2309

Примеры CVSS v3.1

CVSS версии 3.1, выпуск

Эта страница обновляется с каждым выпуском стандарта CVSS. В настоящее время это версия CVSS 3.1, выпущенная в июне 2019 года. Если вы хотите использовать конкретную версию документа с примерами, используйте:

- https://www.first.org/cvss/v3.1/examples для версии CVSS. 3,1

- https://www.first.org/cvss/v3.0/examples для CVSS версии 3.0

- https://www.first.org/cvss/v2/examples для CVSS версии 2

- https://www.first.org/cvss/v1/examples для CVSS версии 1

Также доступен в формате PDF (533 КБ).

Ниже приведены полезные ссылки на дополнительные документы CVSS v3. 1.

1.

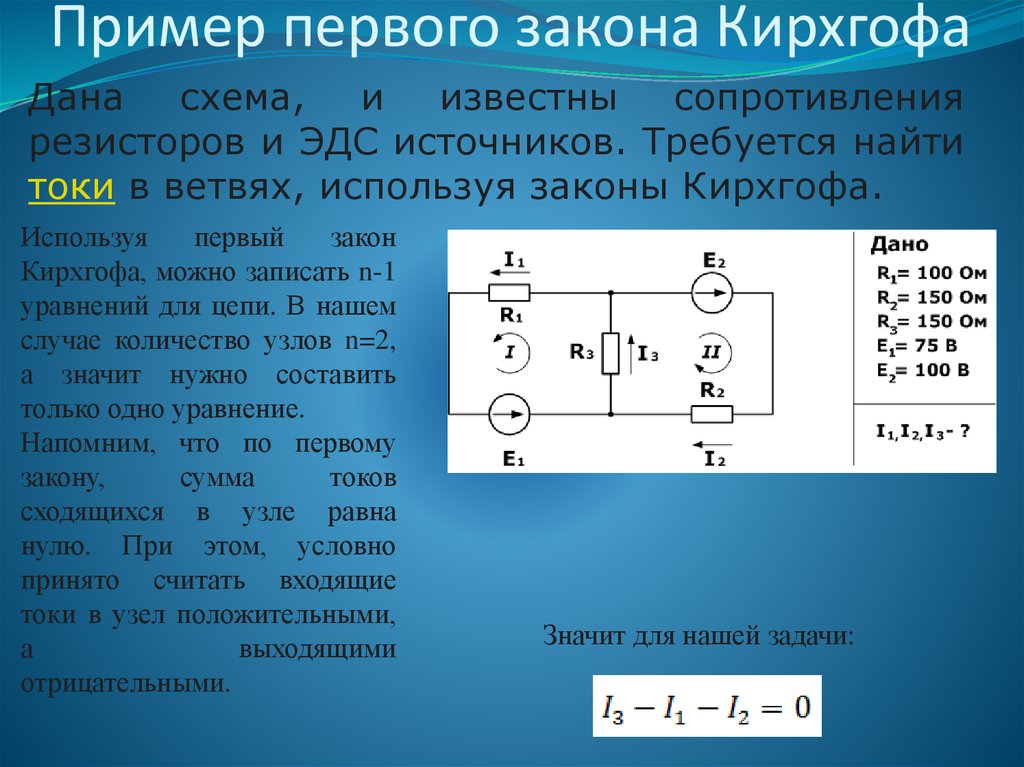

2. Введение

В этом документе показано, как применять стандарт CVSS версии 3.1 для оценки конкретные уязвимости. Предоставляется краткое описание каждой уязвимости, а также с засчитанной атакой. Представлены оценки CVSS версии 2.0, чтобы показать разница в баллах между двумя стандартами. Случаи, когда CVSS версии 3.1 Значения метрик отличаются от их аналогов в CVSS версии 3.0. обсуждалось.

Подробная информация об уязвимостях и атаках была получена в основном из Национальная база данных уязвимостей (NVD) на https://nvd.nist.gov/vuln. Информация из дополнительных источников также использовалась, когда требовалось больше деталей. необходимый.

Важное примечание. В моделях оценки предполагается, что целевые системы используют уязвимая конфигурация, если применимо.

Уязвимость

Уязвимость в базе данных сервера MySQL может позволить удаленному, аутентифицированному

пользователь для внедрения кода SQL, который работает с высокими привилегиями на удаленном сервере MySQL

база данных. Успешная атака может позволить любые данные в удаленной базе данных MySQL.

для чтения или изменения. Уязвимость возникает из-за недостаточной проверки

предоставленных пользователем данных, поскольку они реплицируются на удаленные экземпляры сервера MySQL.

Успешная атака может позволить любые данные в удаленной базе данных MySQL.

для чтения или изменения. Уязвимость возникает из-за недостаточной проверки

предоставленных пользователем данных, поскольку они реплицируются на удаленные экземпляры сервера MySQL.

Атака

Злоумышленнику требуется учетная запись в целевой базе данных MySQL с привилегией

для изменения предоставленных пользователем идентификаторов, таких как имена таблиц. Аккаунт должен быть включен

база данных, настроенная для репликации данных на один или несколько удаленных серверов MySQL.

базы данных. Атака состоит из входа в систему с использованием учетной записи и изменения

идентификатор в новое значение, которое содержит символ кавычки и фрагмент

вредоносный SQL. Позже этот SQL будет реплицирован и выполнен на одном или

более удаленные системы, как пользователь с высоким уровнем привилегий. Внедряется вредоносный SQL

в операторы SQL таким образом, чтобы предотвратить выполнение произвольного SQL

заявления.

CVSS v2.0 Базовая оценка: 5,5

| Метрика | Значение |

|---|---|

| Вектор доступа | Сеть |

| Сложность доступа | Низкий |

| Аутентификация | Одноместный |

| Влияние на конфиденциальность | Частично |

| Влияние на целостность | Частично |

| Влияние доступности | Нет |

CVSS v3.1 Базовая оценка: 6,4

| Метрика | Значение | Комментарии |

|---|---|---|

| Вектор атаки | Сеть | Злоумышленник подключается к используемой базе данных MySQL по сети. |

| Сложность атаки | Низкий | В целевой базе данных должна быть включена репликация. Следуя указаниям в разделе 2.1.2 документа спецификации, добавленного в CVSS v3. 1, мы предполагаем, что система сконфигурирована таким образом. 1, мы предполагаем, что система сконфигурирована таким образом. |

| Требуемые привилегии | Низкий | Злоумышленнику требуется учетная запись с возможностью изменения предоставленных пользователем идентификаторов, таких как имена таблиц. Базовые пользователи не получают эту привилегию по умолчанию, но она не считается достаточно надежной привилегией, чтобы гарантировать высокий уровень этой метрики. |

| Взаимодействие пользователя | Нет | Взаимодействие с пользователем не требуется, так как репликация происходит автоматически. |

| Сфера | Изменено | Уязвимым компонентом является база данных сервера MySQL, к которой злоумышленник подключается для выполнения атаки. Затронутым компонентом является удаленная база данных сервера MySQL (или базы данных), на которую эта база данных реплицируется. |

| Конфиденциальность | Низкий | Внедренный SQL выполняется с высокими привилегиями и может получить доступ к информации, к которой злоумышленник не должен иметь доступа. Хотя это выполняется в удаленной базе данных (или базах данных), может быть возможно извлечь информацию как часть инструкции SQL. Вредоносный SQL внедряется в операторы SQL, которые являются частью функции репликации, не позволяя злоумышленнику выполнять произвольные операторы SQL. Хотя это выполняется в удаленной базе данных (или базах данных), может быть возможно извлечь информацию как часть инструкции SQL. Вредоносный SQL внедряется в операторы SQL, которые являются частью функции репликации, не позволяя злоумышленнику выполнять произвольные операторы SQL. |

| Целостность | Низкий | Внедренный SQL выполняется с высокими привилегиями и может изменять информацию, к которой злоумышленник не должен иметь доступа. Вредоносный SQL внедряется в операторы SQL, которые являются частью функции репликации, не позволяя злоумышленнику выполнять произвольные операторы SQL. |

| Наличие | Нет | Хотя внедренный код запускается с высокими привилегиями, природа этой атаки предотвращает выполнение произвольных операторов SQL, которые могут повлиять на доступность баз данных MySQL. |