Кондиционер Ballu Серия Prime DC Inverter BSPRI-07HN1 1

Новинка 2020 года — инверторный кондиционер Ballu BSPRI-07HN1 серии Prime DC Inverter. Данная модель производится на заводе GREE, который отличается высоким качеством и расширенной гарантией на свои продукты. В кондиционере установлен компрессор марки GREE. Эксклюзивная гарантия производителя на данную серию — 4 года. Кондиционер имеет все необходимые функции — работает на охлаждение и обогрев, оснащен таймером включения и выключения, функцией «Ночной режим». Инверторная технология и современный компрессор позволяют сплит-системе добиться высоких показателей сезонной энергоэффективности — А++. В линейке сплит-систем Ballu Prime DC Inverter (Баллу Прайм Инвертор) имеются модели, способные охладить помещения от 10 до 80 квадратных метров.

Инверторная технология

Prime DС Inverter — новая инверторная сплит-система, которая отличается высокими сезонными показателями энергоэффективности (SEER = 6,1, SCOP= 5,1). Prime DС Inverter можно использовать не только для охлаждения, но и для обогрева помещения при температуре за окном до –15°C, а функция автоматического поддержания температуры на уровне +8°C надежно защитит дом от замерзания. В инверторных кондиционерах Ballu BSPRI-HN1 используется инновационный DC компрессор постоянного тока, который имеет большую производительность, по сравнению с традиционным AC компрессором переменного тока. DC инвертор объединяет в себе два модуля управления: PAM — для максимально быстрого охлаждения помещения, и PWM — для поддержания температуры в помещении с минимальным потреблением электроэнергии. Данная серия относится к наивысшему классу энергоэффективности «А++». Это означает, что мощность охлаждения более чем в 6 раз выше потребляемой мощности. Это соответствует самым. строгим требованием Евросоюза. Столь значительная экономия электроэнергии позволяет существенно снизить Ваши расходы на использование кондиционера. Кроме этого, появляется возможность установить кондиционер там, где есть большие ограничения по потреблению электроэнергии.

Prime DС Inverter можно использовать не только для охлаждения, но и для обогрева помещения при температуре за окном до –15°C, а функция автоматического поддержания температуры на уровне +8°C надежно защитит дом от замерзания. В инверторных кондиционерах Ballu BSPRI-HN1 используется инновационный DC компрессор постоянного тока, который имеет большую производительность, по сравнению с традиционным AC компрессором переменного тока. DC инвертор объединяет в себе два модуля управления: PAM — для максимально быстрого охлаждения помещения, и PWM — для поддержания температуры в помещении с минимальным потреблением электроэнергии. Данная серия относится к наивысшему классу энергоэффективности «А++». Это означает, что мощность охлаждения более чем в 6 раз выше потребляемой мощности. Это соответствует самым. строгим требованием Евросоюза. Столь значительная экономия электроэнергии позволяет существенно снизить Ваши расходы на использование кондиционера. Кроме этого, появляется возможность установить кондиционер там, где есть большие ограничения по потреблению электроэнергии. Инвертор при включении обеспечивает максимально быстрое охлаждение воздуха. Войдя в стабильный режим работы, кондиционер максимально точно контролирует температуру в помещении и поддерживают её на заданном уровне.

Инвертор при включении обеспечивает максимально быстрое охлаждение воздуха. Войдя в стабильный режим работы, кондиционер максимально точно контролирует температуру в помещении и поддерживают её на заданном уровне.

Особенности инверторной сплит-системы Ballu Prime DC Inverter BSPRI-07HN1:

— Современный инверторный компрессор.

— 5 режимов работы: автоматический, охлаждение, обогрев, вентиляция, осушение.

— Стабильная работа на обогрев до -15С.

— А++ SEER класс энергоэффективности работы на охлаждения

— А+++ SCOP класс энергоэффективности работы на обогрев

— Функция автоматического обогрева до +8°С

— Автоматические вертикальные жалюзи с памятью положения.

— Высококачественный пластик устойчивый к УФ лучам

— Скрытый дисплей внутреннего блока.

— Ночной режим.

— 3 ступени скорости вентилятора внутреннего блока.

— Функция IFEEL для поддержания температуры с зоне нахождения пульта ДУ.

— Турбо режим.

— Функция автоматической разморозки внешнего блока Defrost

— X-FAN функция самоочистки теплообменника внутреннего блока.

— Функция «Горячий старт»

— 24 часовой таймер включения и выключения.

— Расширенная гарантия — 4 года.

Prime white PG 01 450х450 (1-й сорт)

Вид товара:

ВсеПлитка настеннаяПлитка напольнаяПлинтусПанно настенноеМозаикаКрестики для кафеляКлеевая смесьКерамогранит ректификатКерамогранитКарандаш настенныйЗатирка для швовДекор настенныйДекор керамогранитБордюр настенныйБордюр напольныйБордюр наборный

Размер, мм:

Все50х50х1065х65х975х300х898х98х799х99х7100х100х7100х200х8100х300х8107х107х8108х108х8110х110х8125х500х8150х150х10150х600х10198х598х9200х16х12200х22х18200х28х7200х50х8200х57х7200х60х7200х90х8200х200х7200х200х8200х250×8200х250х7200х300х7200х400х8200х600х9200х1200х8250х7х10250х13х10250х22х18250х30х8250х35х9250х40х8250х50х9250х55х8250х60×8250х60х8250х60х9250х65х8250х65х9250х70х9250х75х8250х75х9250х77х8250х80х8250х80х9250х90х8250х100х10.5250х100х12.6250х115х8250х150х10. 5250х150х12.6250х330х8250х400х8250х500х8250х500х9250х600×9250х600×10250х600х9250х600х10250х750х9250х800х8300x80x10300х57х7300х57х10300х75х9300х90х7300х98х8300х300х7300х300х8300х300х12300х400х7300х500х9300х600х9300х600х10300х900х10310х450х9330х75х8330х108х8330х330х8330х500х8385х385х8.5400х30х8400х40х8400х50х8400х75х8400х110х8400х400х8400х400х9400х750х8420х420х8.5450x450x8450x450x9450х107х8450х450×8500х30х9500х40х9500х47х9500х50х9500х59х9500х70х9500х75х9500х100х9500х250х8500х400х8500х500х9500х600х9500х800х8500х1000х9600х20х9600х30х9600х40х9600х50х9600х60х9600х65х8600х65х9600х90х9600х400х7600х500х9600х600х7600х600х9.5600х600х10600х750×10600х750х9600х800х8600х900х10600х1000х9600х1200х10750х12х10750х500х9750х750х9750х1000х9900х12х10900х20х10900х30х10900х900х101500х250х9

5250х150х12.6250х330х8250х400х8250х500х8250х500х9250х600×9250х600×10250х600х9250х600х10250х750х9250х800х8300x80x10300х57х7300х57х10300х75х9300х90х7300х98х8300х300х7300х300х8300х300х12300х400х7300х500х9300х600х9300х600х10300х900х10310х450х9330х75х8330х108х8330х330х8330х500х8385х385х8.5400х30х8400х40х8400х50х8400х75х8400х110х8400х400х8400х400х9400х750х8420х420х8.5450x450x8450x450x9450х107х8450х450×8500х30х9500х40х9500х47х9500х50х9500х59х9500х70х9500х75х9500х100х9500х250х8500х400х8500х500х9500х600х9500х800х8500х1000х9600х20х9600х30х9600х40х9600х50х9600х60х9600х65х8600х65х9600х90х9600х400х7600х500х9600х600х7600х600х9.5600х600х10600х750×10600х750х9600х800х8600х900х10600х1000х9600х1200х10750х12х10750х500х9750х750х9750х1000х9900х12х10900х20х10900х30х10900х900х101500х250х9

Цвет:

ВсеАгатБежевыйБелыйБирюзовыйБордовыйБронзовыйВенгеГолубойЖелтыйЗеленыйЗолотистыйИзумрудныйКапучиноКобальтКоралловыйКоричневыйКоттоКрасныйЛавандовыйЛиловыйМеталликМногоцветныйМультиНатуральныйОливковыйОранжевыйОхраПалевыйПесочныйПлатиновыйРозовыйСалатовыйСветло-бежевыйСветло-зеленыйСветло-коричневыйСветло-розовыйСветло-серыйСветлыйСеребристыйСеро-коричневыйСерыйСинийСиреневыйТабачныйТемно-бежевыйТемно-серыйТерракотовыйТёмныйФиолетовыйФисташковыйФуксияЧерный

Поверхность:

ВсеГлянцеваяГлянцевая рельефнаяМатоваяМатовая рельефнаяМатовая ступениПолированнаяЛаппатированная

Образец в офисе

Производитель:

ВсеШахтинская плиткаGracia CeramicaНефрит-КерамикаИталБашКерамикаФорвардМастераBonaparte (Китай)Cersanit

Говядина Ребра для гриля ~1,2-1,5 в/у катВ Prime(ShortRibs123) Primebeef® (66018) (КОД 98880)(-18°С)

Ваш город:

Москва Краснодар Екатеринбург Ялта Ярославль Абинск Александров Алушта Анадырь Анапа Апрелевка Апшеронск Армавир Балашиха Барнаул Белгород Белореченск Бердск Березовский Благовещенск Верхняя Пышма Видное Владивосток Владикавказ Владимир Волгореченск Вологда Воронеж Воскресенск Вязники Гагарин Геленджик Гороховец Горячий ключ Грозный Гулькевичи Гусь-Хрустальный Данилов Дедовск Джанкой Дзержинский Дмитров Доброград Долгопрудный Домодедово Дубна Дудинка Евпатория Егорьевск Еткуль Жуковский Златоуст Иваново Иркутск Истра Ишим Калининград Калуга Камешково Керчь Киржач Ковров Коломна Кольчугино Королев Костерёво Кострома Красногорск Красноярск Кропоткин Курганинск Курск Лабинск Лакинск Лежнево Лобня Лыткарино Люберцы Магадан Магас Майкоп Махачкала Миасс Минеральные Воды Мирный Можайск Мончегорск Мытищи Набережные Челны Нальчик Нара Наро-Фоминск Невинномысск Нефтеюганск Нижневартовск Нижний Новгород Нижний Тагил Новокубанск Новороссийск Новосибирск Новый Уренгой Ногинск Норильск Ноябрьск Обнинск Одинцово Озерск Омск Орехово-Зуево Павловский Посад Первоуральск Переславль-Залесский Пермь Петропавловск-Камчатский Петушки Подольск Покров Приволжск Протвино Пушкино Пущино Пятигорск Раменское Реутов Ростов Великий Ростов-на-Дону Руза Рыбинск Рязань Салехард Самара Санкт-Петербург Саранск Севастополь Сергиев Посад Симферополь Славянск-на-Кубани Смоленск Снежинск Собинка Советский Солнечногорск Сочи Ставрополь Струнино Ступино Судак Судогда Суздаль Сургут Тамбов Тверь Тейково Темрюк Тобольск Троицк Туапсе Тула Тургояк Тутаев Тюмень Углич Усть-Лабинск Феодосия Фурманов Хабаровск Ханты-Мансийск Химки Чебаркуль Челябинск Череповец Черноголовка Чехов Шуя Щелково Щербинка Электрогорск Электросталь Юбилейный Южно-Сахалинск Юрьев-Польский Яблоновский Якутск Яхрома Доставка по России

KinderKraft Коляска 3-в-1 Prime бежевый в Кишиневе, Молдове

Многофункциональная детская коляска-трансформер Kinderkraft Prime 2020 создаст удобство и уют для малышей с первых дней жизни.

Легкая маневренная конструкция, современная система складывания, большие надувные колеса с амортизацией для комфортной плавной езды, качественные материалы с экокожаной обшивкой на ручке и бампере добавляют элегантного внешнего вида.

Глубокая и удобная люлька — уютное спальное место для малыша, а это значит, что здоровый детский сон обеспечен.

Автокресло подойдет для использования с первых дней для ребенка весом до 13 кг. Оно также идеально подходит для переноски ребенка и как часть коляски — благодаря прикрепленным адаптерам быстро устанавливается на раме. Обеспечивает безопасность ребенка — отвечает европейскому стандарту ECE 44/04.

Купить детскую коляску 3 в 1 Kinderkraft Prime 2020 можно в нашем интернет магазине всего за один клик. Приятная цена, доставка по всей Украине.

Характеристики:

— Прочная алюминиевая рама, легко и быстро складывается до небольших размеров;

— Качественный, износостойкий меланжевый материал — 100% полиэстер, за которым легко ухаживать и чистить;

— Большие надувные колеса с амортизацией;

— Передние колеса вращаются на 360⁰ с фиксацией;

— Центральный тормоз;

— Регулируемая родительская ручка обтянута эко-кожей;

— Коляска имеет два варианта крепления на раме — вперед или назад относительно дороги;

— Глубокая, просторная люлька с матрасиком и вентиляционной системой;

— Люлька имеет светоотражающие элементы, что дополнительно повышает безопасность вечерней прогулки;

— Капюшон люльки расширен с защитой от неблагоприятных погодных условий и козырьком от солнца;

— Прогулочный блок с 4-ступенчатым наклоном от сидячего до лежачего;

— 5-ти точечны6е ремни безопасности с мягкими накладками на плечи, регулируемые по высоте;

— Защитный бампер обтянутый эко-кожей;

— Регулируемая подножка;

— Вместительная корзина для покупок;

— Многофункциональное автокресло может быть в роли детской коляски, шезлонга и автокресла;

— Вкладка для новорожденных детей;

— Безопасное положение ребенка в кресле обеспечивается легко регулируемыми 3-точечными ремнями безопасности;

— Благодаря удобным направляющим автокресло можно легко и быстро установить в автомобиле;

— Регулируемая ручка может быть легко установлена в правильное положение в зависимости от выбранной функции — удобное трехступенчатое регулирования.

Комплектация:

— Люлька;

— Прогулочный блок;

— Автокресло с адаптерами;

— Чехол на ножки;

— Сумка для мамы;

— Москитная сетка;

— Дождевик;

— Пеленальный коврик;

— Держатель для бутылочки.

Размеры и вес:

— Размеры рамы: (Д / Ш / В) 100х59х106 см.

— Размеры люльки: (Д / Ш / Г) 88х41х66 см.

— Размеры автокресла: (В / Ш / Д) 56х44х67 см.

— Диаметр колес: задние — 30 см, передние -20 см.

— Вес рамы и люльки: 12 кг.

— Вес автокресла: 3,3 кг.

Линза Seiko 1,6 PRIME Xceed Sensity Super Resistant Blue (SRB)

Seiko PRIME Xceed – лучшие прогрессивные линзы класса – люкс на рынке! Точный баланс инновационных технологий, основанный на нескольких запатентованных дизайнах, обеспечивает чрезвычайно эстетичные очки, с превосходными оптическими свойствами и превосходной коррекцией зрения. Предназначены для пользователей с индивидуальными параметрами, выходящими за стандарты – в таких случаях при создании линз указываются специальные параметры. Очки с линзами Seiko PRIME Xceed сделаны «под Вас» для естественности ощущений и комфорта в любой ситуации. Как и дизайн PRIME X, эти линзы удовлетворяют самым высоким требованиям эстетики и комфорта в использовании с самого первого момента, когда Вы их надели.

Предназначены для пользователей с индивидуальными параметрами, выходящими за стандарты – в таких случаях при создании линз указываются специальные параметры. Очки с линзами Seiko PRIME Xceed сделаны «под Вас» для естественности ощущений и комфорта в любой ситуации. Как и дизайн PRIME X, эти линзы удовлетворяют самым высоким требованиям эстетики и комфорта в использовании с самого первого момента, когда Вы их надели.• Изготовлены по технологии (TMT) Twineye Modulation Technology — это обеспечивает синхронизацию полей зрения даже со сферической и/или цилиндрической разницей от ± 0,5 дптр. Результатом является компенсация до 85% существующих различий в оптической силе двух глаз.

• Используется комбинация вогнуто-выпуклых кривых (Concave-Convex-Combination-Slim-Design). Технология оптимизации и уравнивания толщины краев прогрессивных линз (Flexible Prism Thinning).

• Seiko PRIME X отличаются новой особенностью – технологией Advanced Aspheric Design, препятствующей искажениям по краям линз, появлению проблем со зрением вблизи и учитывающей закон Листинга. Это означает лучшее зрение вблизи, меньшую усталость для глаз и бескомпромиссно хорошее зрение, отвечающее стандартам совершенства, предлагаемым только Seiko PRIME.

Это означает лучшее зрение вблизи, меньшую усталость для глаз и бескомпромиссно хорошее зрение, отвечающее стандартам совершенства, предлагаемым только Seiko PRIME.

• Технология FreeForm реализует призматическую и астигматическую оптимизацию специально разработанных полузаготовок линз в большом диапазоне рефракций, обеспечивая исключительно четкое зрение даже у самого края линзы.

Прогрессивные линзы класса Люкс

• Изготавливаются по передовым японским технологиям на основе восьми запатентованных дизайнов.

• Являются эффективным средством коррекции пресбиопии и учитывает потребности самых взыскательных пользователей очков, которые ожидают эталонной точности зрения, высочайшего качества, эстетичного вида и быстрой, спонтанной адаптации.

Seiko 1.6 – удобные, тонкие и прочные линзы. Эти линзы в 7 раз прочнее, чем линзы с индексом утончения 1.5.

Seiko Sensity – новейшее поколение фотохромных линз, обеспечивающих великолепное качество зрения, комфорт в любых условиях освещения и 100% УФ-защиту. Seiko Sensity на 20% менее чувствительны к температуре, чем обычные фотохромные линзы.

Seiko Sensity на 20% менее чувствительны к температуре, чем обычные фотохромные линзы.

- Бренд: Seiko

- Гарантия: 3 года

- Дизайн: Прогрессивный

- Индекс утончения: 1,6 (утонченные)

- Материал: Полимер (пластик)

- Мультипокрытие: Super Resistant Blue (SRB)

- Назначение: Для близи/Для постоянного ношения/Для работы за компьютером/Солнцезащитные/Универсальные

- Отсечение UVA (%): 100

- Отсечение UVB (%): 100

- Производитель: Seiko

- Свойства: Защищают от вредного сине-фиолетового спектра излучения/Сохраняют идеальное зрение на всех дистанциях/Фотохромные

- Срок изготовления: 10-14 рабочих дней

- Страна производителя: Япония

- Тип линзы: Прогрессивные

- УФ-защита (nm): 395

- Удельный вес (г/см³): 1.3

- Цвет остаточного рефлекса: Голубой

- Число АББЕ: 42

Super Resistant Blue (SRB) — высокопрочное мультипокрытие с функцией блокирования синего спектра излучения.

Мультипокрытие уменьшает блики, мерцания и размытость изображения за счет значительного сокращения синего света. В наш век цифровых технологий все больше людей жалуется на напряжение и сухость глаз, размытое зрение, головные боли, а также на боли в шее и плечах. Причиной этих проблем является высокоэнергетический синий спектр волн, излучаемых цифровыми устройствами в диапазоне 380 — 500 нм.

В наш век цифровых технологий все больше людей жалуется на напряжение и сухость глаз, размытое зрение, головные боли, а также на боли в шее и плечах. Причиной этих проблем является высокоэнергетический синий спектр волн, излучаемых цифровыми устройствами в диапазоне 380 — 500 нм.

Блокируя синюю часть высокоэнергетического спектра, который излучают цифровые устройства, покрытие SEIKO Super Resistant Blue заметно снижает нагрузку на глаза людей, использующих планшеты, ноутбуки, смартфоны, компьютеры, ЖК- или LCD-дисплеи на работе или на отдыхе, снижая негативное воздействие мерцания экранов.

С покрытием SRB:

• улучшенное высококонтрастное зрение;

• снижение яркости на 30% за счет уменьшения излучения рассеянного синего света;

• превосходные эксплуатационные качества линз благодаря покрытиям Hard Coar, Suer Clean Coat, уменьшению отражения и антистатическому эффекту.

Эффект фильтра SEIKO Super Resistant Blue (SRB) обусловлен инновационной технологией покрытия, отражающего синий спектр света. Для диапазона волн 380 — 500 нм светопропускание снижено примерно на 30%. Благодаря более сильному отражению синего спектра излучения остаточный рефлекс приобретает синий оттенок. Пользователи таких линз воспринимают мир более контрастным без зрительного напряжения.

Для диапазона волн 380 — 500 нм светопропускание снижено примерно на 30%. Благодаря более сильному отражению синего спектра излучения остаточный рефлекс приобретает синий оттенок. Пользователи таких линз воспринимают мир более контрастным без зрительного напряжения.

Используя покрытие SEIKO Super Resistant Blue, Вы оцените прекрасное расслабленное зрение при работе с цифровыми устройствами.

На свое покрытие SEIKO предлагает трехлетнюю гарантию от производственных дефектов. Эта гарантия не распространяется на повреждение поверхности линзы из-за неправильного ухода.

Чтобы оставить комментарий, авторизируйтесь.

ЖК Прайм Парк (Prime Park) — цены на сайте от официального застройщика Optima Development, планировки жилого комплекса, ипотека, акции новостройки — Москва, Северный административный округ, Хорошёвский район, Ленинградский проспект, вл. 37

Расположение, транспортная доступность

Жилой комплекс «Прайм Парк» – это квартал премиум-класса, в состав которого входит девять двухсекционных монолитных зданий высотой от 20 до 41 этажа, которые соединены между собой малоэтажными секциями.

Небоскребы «Прайм Парка» (их высота достигает 150 метров) расположены на территории площадью 11,4 гектара в Северо-Западном административном округе, в Хорошевском районе, на Ленинградском проспекте, рядом с Ходынским полем и улицами Авиаконструктора Микояна и Авиаконструктора Сухого, недалеко от Белорусского и Савеловского вокзалов, а также площади Академика Кутафина.

В радиусе полутора километров от квартала находится четыре станции метро («Петровский парк», «Динамо», «ЦСКА», «Аэропорт»).

На личном автотранспорте путь от «Прайм Парка» до центральной части города при отсутствии пробок займет примерно пятнадцать минут, до международного аэропорта «Шереметьево» – порядка двадцати пяти минут. Ближайшая к комплексу автобусная остановка называется «Путевой дворец».

Инфраструктура

Собственная инфраструктура квартала включает в себя два детских сада, общеобразовательную школу, фитнес-клуб с бассейном, супермаркет, разнообразные сервисные службы, оздоровительные и развлекательные учреждения.

В радиусе двух километров от «Прайм Парка» находятся: частные детские сады Sun School, Super Kids, «Ребятенок», детские сады № 189, № 1409, № 2526, № 2508, школы № 1409, № 1502, № 1288, гимназия № 1409, Институт повышения квалификации, Институт непрерывного образования, Институт им. Н.Е. Жуковского, Больница им. Боткина, городская больница № 24, женская консультация № 3, детская стоматологическая поликлиника № 9, торгово-развлекательный центр «Авиапарк» (где работают гипермаркеты «Ашан», «Декатлон», IKEA, Obi, кафе, рестораны, кинотеатр, детский парк развлечений, батутный парк, веревочный парк, театр будущего «Виартист»), несколько торговых центров, супермаркеты «Перекресток», «Пятерочка», «Азбука вкуса», Дворец спорта «Мегаспорт», многофункциональный спортивный комплекс «ВТБ Арена», Дворец спортивных единоборств ЦСКА, Ледовый дворец ЦСКА, Универсальная спортивная база ЦСКА «Песчаное», Дворец тенниса, Петровский путевой дворец, Центральный дом авиации и космонавтики, бизнес-центры.

Экологическая ситуация в районе удовлетворительная, поблизости находится несколько зеленых зон – парк «Ходынское поле», парк «Березовая роща», Петровский парк и Чапаевский парк.

Надежность застройщика

Квартал «Прайм Парк» создала основанная в 2007 году компания Optima Development. Основное направление деятельности организации – возведение жилой недвижимости премиум-класса, коттеджных поселков, торгово-развлекательных центров и других коммерческих объектов в нескольких регионах России.

Отличительная особенность предприятия – активное сотрудничество не только с российскими, но и с европейскими, а также североамериканскими архитекторами. В частности, над проектом квартала «Прайм Парк» работало английское архитектурное бюро Dyer.

Квартал «Прайм Парк» – это первый крупномасштабный проект Optima Development в Москве. Помимо этого она построила крупнейший торгово-развлекательный центр на Юге России – Oz Mall в Краснодаре, а также коттеджный поселок Maiendorf Park.

Архитектура

В комплексе к продаже представлены квартиры с количеством комнат от одной до четырех (а также дуплексы и пентхаусы), площадью от 40,2 кв. метра до 375 кв. метра с потолками высотой от 3,1 метров.

Квартиры продаются как с предчистовой, так и с полной чистовой отделкой, которая предлагается в нескольких оригинальных цветовых дизайнерских вариантах (с возможностью установки элитного кухонного оборудования). Предлагается 80 актуальных планировочных решений.

Другие особенности и преимущества «Прайм Парка» – авторская архитектура, стильные фасады, отделанные натуральным камнем, клинкерным кирпичом и фиброцементными панелями, стеклянные атриумы в просторных входных группах, дизайнерская отделка мест общего пользования, панорамные окна, элементы системы «умный дом», возможность оплаты коммунальных услуг, заказа уборки квартиры через приложение для смартфона, несколько зон ресепшн, шесть высокоскоростных лифтов фирмы Schindler с интеллектуальным управлением, помещения для хранения детских колясок и спортивного инвентаря, двухэтажный подземный паркинг с системой распознавания номерных знаков, рассчитанный на 2400 автомобилей, закрытая придомовая территория с несколькими садово-парковыми зонами общей площадью 6 гектаров, центральной площадью, фонтаном, арт-объектами, детскими, спортивными площадками и ландшафтным озеленением.

Оснащение офисов под ключ в Москве и Московской области

Вам требуется оснащение офиса? В интернет-магазине Prime Wood есть всё, что может понадобиться вашей компании независимо от ее размера, уровня и корпоративного стиля. Мы работаем с поставщиками мебели, офисной техники и оборудования из России, Европы, Азии, предлагаем комплексное моделирование интерьеров с реализацией проекта под ключ.

В нашем каталоге:

мебель для персонала – столы, стулья, системы хранения;

кабинеты руководителя – модульные и готовые на разный бюджет;

компьютеры и периферия – от мышки до системного блока;

офисная техника – телефония, оборудование для проведения презентаций, системы безопасности сети;

металлические сейфы, стеллажи, системы хранения;

оборудование кухни и бытовых зон офиса;

элементы декора и дизайна офисных помещений.

Кроме этого у нас можно заказать офисные перегородки, оборудование для приемных, гостиниц, медицинских центров и других социальных и коммерческих учреждений.

Почему Prime Wood

Наша цель – сделать ваш офис современным, комфортным, безопасным, респектабельным.

Мы решаем эту задачу комплексно, чутко следя за рынком и анализируя отзывы клиентов и действия конкурентов. Поэтому покупателям Прайм Вуд мы гарантируем:

Впечатляющий ассортимент. В каталоге есть любые предметы обстановки, которые могут потребоваться вашему офису. Недорогой стол для сотрудника, гарнитур бизнес-класса для руководителя, низкие перегородки в open space – откройте нужный раздел сайта prime-wood.ru, и там будет то, что вы искали.

Честные цены. Мы не работаем с посредниками, все товары мы покупаем у производителей. Поэтому Prime Wood предлагает вам действительно хорошие цены и отличные условия покупки. Нет никаких скрытых платежей и комиссий, вы всегда знаете, за что платите.

Нет никаких скрытых платежей и комиссий, вы всегда знаете, за что платите.

Безупречное обслуживание. Кредо и основа работы наших менеджеров – индивидуальный и очень внимательный подход к каждому заказу. Главная цель любого сотрудника Prime Wood в том, чтобы вы остались довольны, поэтому мы всегда отвечаем на любые вопросы, скрупулезно разбираемся в ваших пожеланиях и потребностях.

Оперативная доставка. Prime Wood – это магазин мебели и оснащения для офиса в Москве и Московской области, но мы гарантируем быструю доставку вашего заказа в любой регион РФ точно в оговоренные сроки. Мы сотрудничаем с проверенными транспортными компаниями, используем выверенные логистические схемы, поэтому наш интернет-магазин выполняет заказы клиентов по всей России.

Собственная гарантия. Мы работаем только с проверенными российскими и европейскими производителями, тщательно проверяем каждую позицию, обеспечиваем аккуратную и бережную доставку – ваш заказ придёт в идеальном состоянии.

Наш сайт prime-wood.ru работает 24/7 без выходных и перерывов, заказы можно оформить онлайн. Звоните нам: 8 (800) 500-78-75! Или заказывайте обратный звонок, если вам нужна помощь – мы предлагаем бесплатное проектирование и консультации по подбору мебели и техники для вашей компании. Наш адрес: 115088, г. Москва, 1-я улица Машиностроения, 10.

One Sample T Test: как его запустить, шаг за шагом

Тест Стьюдента для одной выборки сравнивает среднее значение ваших выборочных данных с известным значением. Например, вы можете захотеть узнать, как среднее значение вашей выборки сравнивается со средним значением генеральной совокупности. Если вам неизвестно стандартное отклонение генеральной совокупности или если у вас небольшой размер выборки, вам следует выполнить t-тест для одной выборки. Полное изложение того, какой тест использовать, см. В разделе: T-оценка по сравнению с Z-оценкой.

Допущения теста (ваши данные должны соответствовать этим требованиям, чтобы тест был действительным):

Пример одного образца T-теста

Посмотрите видео для примера или прочтите следующие шаги:

youtube.com/embed/7ty2bO6VrUI» title=»YouTube video player» frameborder=»0″ allow=»accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>

Не можете посмотреть видео? Кликните сюда.

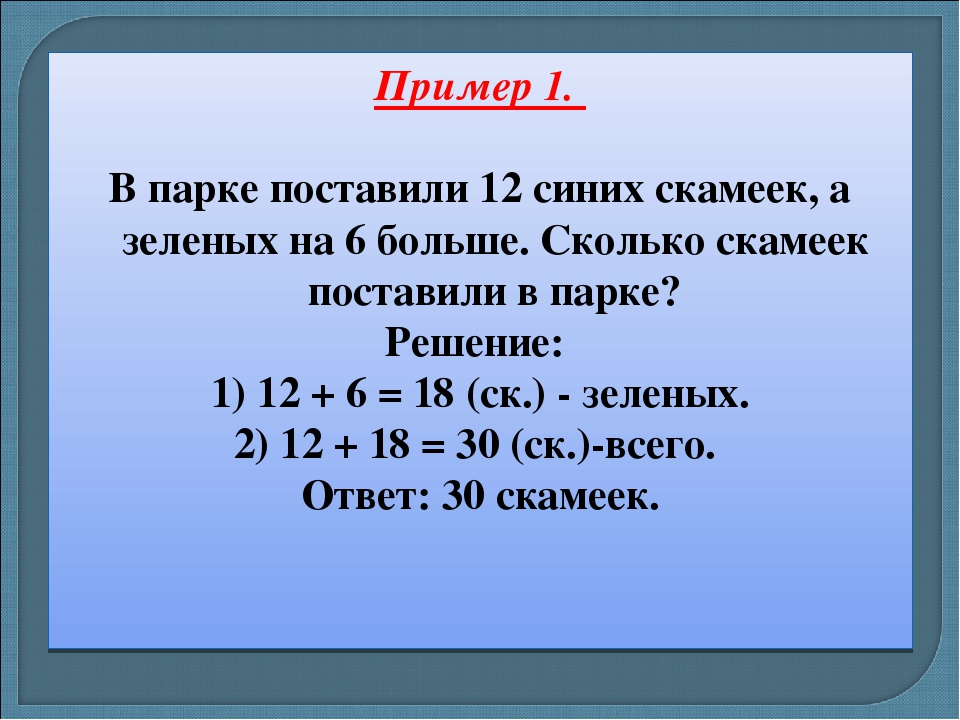

Пример вопроса : ваша компания хочет улучшить продажи. Прошлые данные о продажах показывают, что средняя цена за транзакцию составляла 100 долларов. После обучения ваших продавцов последние данные о продажах (взятые из выборки из 25 продавцов) показывают, что средняя сумма продажи составляет 130 долларов США со стандартным отклонением 15 долларов США. Тренинг сработал? Проверьте свою гипотезу на уровне альфа 5%.

Шаг 1. Напишите заявление о нулевой гипотезе (как сформулировать нулевую гипотезу). Принятая гипотеза заключается в том, что разницы в продажах нет, поэтому:

H 0 : μ = 100 долларов.

Шаг 2: Напишите альтернативную гипотезу. Это тот, который вы тестируете. Вы думаете, что — это разница (средний объем продаж увеличился), поэтому:

H 1 : μ> 100 долларов.

Шаг 3. Определите следующие фрагменты информации, которые вам понадобятся для расчета статистики теста. Вопрос должен дать вам следующие предметы:

- Выборочное среднее (x). Это указано в вопросе как 130 долларов.

- Среднее значение совокупности (μ).Вычислено как 100 долларов (по прошлым данным).

- Стандартное отклонение выборки (s) = 15 долларов США.

- Количество наблюдений (n) = 25.

Шаг 4: Вставьте элементы сверху в формулу t-оценки.

t = (130 — 100) / ((15 / √ (25))

t = (30/3) = 10

Это ваше вычисленное значение t для .

Шаг 5: Найдите значение t-таблицы. Чтобы найти это, вам нужно два значения:

- Альфа-уровень: в вопросе задано как 5%.

- Степени свободы, то есть количество элементов в выборке (n) минус 1:25 — 1 = 24.

Найдите 24 степени свободы в левом столбце и 0,05 в верхнем ряду. Пересечение равно 1,711 — это ваше одностороннее критическое значение t.

Пересечение равно 1,711 — это ваше одностороннее критическое значение t.

Это критическое значение означает, что мы ожидаем, что большинство значений будет ниже 1,711. Если наше рассчитанное значение t (из шага 4) попадает в этот диапазон, нулевая гипотеза, скорее всего, верна.

Шаг 5: Сравните шаг 4 с шагом 5.Значение из шага 4 не попадает в диапазон, рассчитанный на шаге 5, поэтому мы можем отклонить нулевую гипотезу. Значение 10 попадает в область отклонения (левый хвост).

Другими словами, очень вероятно, что средняя продажа больше. Тренинг по продажам, вероятно, прошел успешно.

Хотите проверить свою работу? Взгляните на калькулятор Дэниела Сопера. Просто подключите свои данные, чтобы получить t-статистику и критические значения.

Список литературы

Бейер, В.H. Стандартные математические таблицы CRC, 31-е изд. Бока Ратон, Флорида: CRC Press, стр. 536 и 571, 2002.

Агрести А. (1990) Анализ категориальных данных. Джон Вили и сыновья, Нью-Йорк.

Фридман (2015). Основы клинических исследований 5-е изд. Спрингер ».

Залкинд, Н. (2016). Статистика для людей, которые (думают, что они) ненавидят Статистика: Использование Microsoft Excel 4-го издания.

Нужна помощь с домашним заданием или контрольным вопросом? С Chegg Study вы можете получить пошаговые ответы на свои вопросы от эксперта в данной области.Ваши первые 30 минут с репетитором Chegg бесплатны!

Комментарии? Нужно опубликовать исправление? Пожалуйста, оставьте комментарий на нашей странице в Facebook .

Изучение PyTorch с примерами — Руководства по PyTorch 1.8.1 + документация cu102

Автор : Джастин Джонсон

Примечание

Это одно из наших старых руководств по PyTorch. Вы можете просмотреть наши последние

контент для начинающих в

Изучите основы.

В этом руководстве представлены основные концепции PyTorch через автономный Примеры.

По своей сути PyTorch предоставляет две основные функции:

- n-мерный тензор, похожий на numpy, но может работать на графических процессорах

- Автоматическое дифференцирование для построения и обучения нейронных сетей

Мы будем использовать задачу аппроксимации \ (y = \ sin (x) \) полиномом третьего порядка в качестве нашего рабочего примера. Сеть будет иметь четыре параметра и будет обучаться с градиентный спуск для соответствия случайным данным за счет минимизации евклидова расстояния между выходом сети и истинным выходом.

Разминка: numpy

Перед тем, как представить PyTorch, мы сначала реализуем сеть, используя тупой.

Numpy предоставляет объект n-мерного массива и множество функций для

манипулирование этими массивами. Numpy — это общая структура для научных

вычисления; он ничего не знает о графах вычислений или глубоких

обучение или градиенты. Однако мы можем легко использовать numpy, чтобы соответствовать

полином третьего порядка в синусоидальную функцию путем ручной реализации прямого

и обратный проход через сеть с использованием numpy-операций:

Однако мы можем легко использовать numpy, чтобы соответствовать

полином третьего порядка в синусоидальную функцию путем ручной реализации прямого

и обратный проход через сеть с использованием numpy-операций:

# - * - кодировка: utf-8 - * -

импортировать numpy как np

импортная математика

# Создание случайных входных и выходных данных

х = нп.3

y_pred = a + b * x + c * x ** 2 + d * x ** 3

# Потеря вычислений и печати

потеря = np.square (y_pred - y) .sum ()

если t% 100 == 99:

print (t, убыток)

# Backprop для вычисления градиентов a, b, c, d с учетом потерь

grad_y_pred = 2,0 * (y_pred - y)

grad_a = grad_y_pred.sum ()

grad_b = (grad_y_pred * x) .sum ()

grad_c = (grad_y_pred * x ** 2) .sum ()

grad_d = (grad_y_pred * x ** 3) .sum ()

# Обновить веса

a - = скорость_обучения * град_а

b - = скорость_обучения * grad_b

c - = скорость_обучения * grad_c

d - = скорость_обучения * град_д

print (f'Result: y = {a} + {b} x + {c} x ^ 2 + {d} x ^ 3 ')

PyTorch: Тензоры

Numpy — отличный фреймворк, но он не может использовать графические процессоры для ускорения своего

численные расчеты. Для современных глубоких нейронных сетей графические процессоры часто

обеспечить ускорение в 50 раз или

больше, так что

к сожалению, numpy недостаточно для современного глубокого обучения.

Для современных глубоких нейронных сетей графические процессоры часто

обеспечить ускорение в 50 раз или

больше, так что

к сожалению, numpy недостаточно для современного глубокого обучения.

Здесь мы представляем наиболее фундаментальную концепцию PyTorch: Tensor . PyTorch Tensor концептуально идентичен массиву numpy: Tensor — это n-мерный массив, а PyTorch предоставляет множество функций для на этих тензорах. За кулисами тензорные системы могут отслеживать вычислительный график и градиенты, но они также полезны как универсальный инструмент для научных вычислений.

Также в отличие от numpy, PyTorch Tensors может использовать графические процессоры для ускорения их числовые вычисления. Чтобы запустить PyTorch Tensor на GPU, вы просто необходимо указать правильное устройство.

Здесь мы используем тензоры PyTorch, чтобы подогнать полином третьего порядка к синусоидальной функции. Как и в приведенном выше примере numpy, нам нужно вручную реализовать переадресацию и обратно проходит по сети:

# - * - кодировка: utf-8 - * - импортный фонарик импортная математика dtype = torch.float устройство = torch.device ("процессор") # устройство = фонарик.device ("cuda: 0") # Раскомментируйте это, чтобы запустить на GPU # Создание случайных входных и выходных данных x = torch.linspace (-math.pi, math.pi, 2000, устройство = устройство, dtype = dtype) y = torch.sin (x) # Произвольно инициализировать веса a = torch.randn ((), устройство = устройство, dtype = dtype) b = torch.randn ((), device = device, dtype = dtype) c = torch.randn ((), устройство = устройство, dtype = dtype) d = torch.randn ((), устройство = устройство, dtype = dtype) learning_rate = 1e-6 для t в диапазоне (2000): # Прямой проход: вычислить прогнозируемое y y_pred = a + b * x + c * x ** 2 + d * x ** 3 # Потеря вычислений и печати потеря = (y_pred - y).pow (2) .sum (). элемент () если t% 100 == 99: print (t, убыток) # Backprop для вычисления градиентов a, b, c, d с учетом потерь grad_y_pred = 2,0 * (y_pred - y) grad_a = grad_y_pred.sum () grad_b = (grad_y_pred * x) .

sum () grad_c = (grad_y_pred * x ** 2) .sum () grad_d = (grad_y_pred * x ** 3) .sum () # Обновить веса с помощью градиентного спуска a - = скорость_обучения * град_а b - = скорость_обучения * grad_b c - = скорость_обучения * grad_c d - = скорость_обучения * град_д print (f'Result: y = {a.3 ')

PyTorch: Тензоры и автоград

В приведенных выше примерах нам пришлось вручную реализовать как форвард, так и обратные проходы нашей нейронной сети. Реализация вручную обратный проход не имеет большого значения для небольшой двухуровневой сети, но может быстро становится очень проблематичным для больших сложных сетей.

К счастью, мы можем использовать автоматический

дифференциация

для автоматизации вычисления обратных проходов в нейронных сетях. В autograd Пакет в PyTorch обеспечивает именно эту функциональность.При использовании автограда прямой проход вашей сети будет определять вычислительный граф ; узлы в графе будут тензорами, а ребра

будут функциями, которые производят выходные тензоры из входных тензоров. Обратное распространение через этот график затем позволяет легко вычислить

градиенты.

Обратное распространение через этот график затем позволяет легко вычислить

градиенты.

Звучит сложно, но на практике довольно просто. Каждый тензор

представляет узел в вычислительном графе. Если x — тензор, имеющий x.requires_grad = Истина , затем x.grad — еще один тензор,

градиент x относительно некоторого скалярного значения.

Здесь мы используем PyTorch Tensors и autograd для реализации нашей подходящей синусоидальной волны. с примером полинома третьего порядка; теперь нам больше не нужно вручную реализовать обратный проход по сети:

# - * - кодировка: utf-8 - * -

импортный фонарик

импортная математика

dtype = torch.float

устройство = torch.device ("процессор")

# device = torch.device ("cuda: 0") # Раскомментируйте это, чтобы запустить на GPU

# Создать тензоры для хранения ввода и вывода.3

# Настройка requires_grad = True указывает, что мы хотим вычислять градиенты с

# уважение к этим тензорам во время обратного прохода. a = torch.randn ((), устройство = устройство, dtype = dtype, requires_grad = True)

b = torch.randn ((), устройство = устройство, dtype = dtype, requires_grad = True)

c = torch.randn ((), устройство = устройство, dtype = dtype, requires_grad = True)

d = torch.randn ((), device = device, dtype = dtype, requires_grad = True)

learning_rate = 1e-6

для t в диапазоне (2000):

# Прямой проход: вычисление прогнозируемого y с использованием операций над тензорами.y_pred = a + b * x + c * x ** 2 + d * x ** 3

# Вычислить и распечатать потери с помощью операций с тензорами.

# Теперь потеря - это тензор формы (1,)

# loss.item () получает скалярное значение убытка.

потеря = (y_pred - y) .pow (2) .sum ()

если t% 100 == 99:

print (t, loss.item ())

# Используйте autograd для вычисления обратного прохода. Этот вызов вычислит

# градиент потерь по всем тензорам с requires_grad = True.

# После этого вызовите a.grad, b.grad. c.grad и d.град будет тензорным холдингом

# градиент потерь относительно a, b, c, d соответственно.

a = torch.randn ((), устройство = устройство, dtype = dtype, requires_grad = True)

b = torch.randn ((), устройство = устройство, dtype = dtype, requires_grad = True)

c = torch.randn ((), устройство = устройство, dtype = dtype, requires_grad = True)

d = torch.randn ((), device = device, dtype = dtype, requires_grad = True)

learning_rate = 1e-6

для t в диапазоне (2000):

# Прямой проход: вычисление прогнозируемого y с использованием операций над тензорами.y_pred = a + b * x + c * x ** 2 + d * x ** 3

# Вычислить и распечатать потери с помощью операций с тензорами.

# Теперь потеря - это тензор формы (1,)

# loss.item () получает скалярное значение убытка.

потеря = (y_pred - y) .pow (2) .sum ()

если t% 100 == 99:

print (t, loss.item ())

# Используйте autograd для вычисления обратного прохода. Этот вызов вычислит

# градиент потерь по всем тензорам с requires_grad = True.

# После этого вызовите a.grad, b.grad. c.grad и d.град будет тензорным холдингом

# градиент потерь относительно a, b, c, d соответственно. loss.backward ()

# Вручную обновить веса с помощью градиентного спуска. Завернуть в torch.no_grad ()

# потому что у весов requires_grad = True, но нам не нужно это отслеживать

# в автограде.

с torch.no_grad ():

a - = скорость_обучения * a.grad

b - = скорость_обучения * b.grad

c - = скорость_обучения * c.grad

d - = скорость_обучения * d.grad

# Вручную обнулить градиенты после обновления весов

а.3 ')

loss.backward ()

# Вручную обновить веса с помощью градиентного спуска. Завернуть в torch.no_grad ()

# потому что у весов requires_grad = True, но нам не нужно это отслеживать

# в автограде.

с torch.no_grad ():

a - = скорость_обучения * a.grad

b - = скорость_обучения * b.grad

c - = скорость_обучения * c.grad

d - = скорость_обучения * d.grad

# Вручную обнулить градиенты после обновления весов

а.3 ')

PyTorch: определение новых функций автограда

Под капотом у каждого примитивного оператора автограда действительно две функции которые работают с тензорами. Функция вперед вычисляет вывод Тензоры из входных Tensors. Функция назад получает градиент выходных тензоров относительно некоторого скалярного значения, и вычисляет градиент входных тензоров относительно того же скалярное значение.

В PyTorch мы можем легко определить наш собственный оператор автограда, определив

подкласс горелки . 3-3x \ вправо) \)

- многочлен Лежандра третьей степени. Пишем свой кастомный автоград

функция для вычисления вперед и назад \ (P_3 \), и использовать ее для реализации

наша модель:

3-3x \ вправо) \)

- многочлен Лежандра третьей степени. Пишем свой кастомный автоград

функция для вычисления вперед и назад \ (P_3 \), и использовать ее для реализации

наша модель:

# - * - кодировка: utf-8 - * -

импортный фонарик

импортная математика

класс LegendrePolynomial3 (torch.autograd.Function):

"" "

Мы можем реализовать наши собственные пользовательские функции автограда, создав подклассы

torch.autograd.Function и реализация прямого и обратного проходов

которые работают с тензорами.

"" "

@staticmethod

def forward (ctx, ввод):

"" "

В прямом проходе мы получаем тензор, содержащий ввод и возврат

Тензор, содержащий вывод.ctx - это объект контекста, который можно использовать

хранить информацию для обратных вычислений. Вы можете кешировать произвольные

объекты для использования в обратном проходе с помощью метода ctx.save_for_backward.

"" "

ctx.save_for_backward (ввод)

возврат 0,5 * (5 * ввод ** 3 - 3 * ввод)

@staticmethod

def назад (ctx, grad_output):

"" "

При обратном проходе мы получаем тензор, содержащий градиент потери

относительно выхода, и нам нужно вычислить градиент потерь

относительно входа. "" "

input, = ctx.saved_tensors

вернуть grad_output * 1.5 * (5 * input ** 2-1)

dtype = torch.float

устройство = torch.device ("процессор")

# device = torch.device ("cuda: 0") # Раскомментируйте это, чтобы запустить на GPU

# Создать тензоры для хранения ввода и вывода.

# По умолчанию requires_grad = False, что означает, что нам не нужно

# вычислить градиенты относительно этих тензоров во время обратного прохода.

x = torch.linspace (-math.pi, math.pi, 2000, устройство = устройство, dtype = dtype)

y = torch.sin (x)

# Создать случайные тензоры для весов.Для этого примера нам понадобится

# 4 веса: y = a + b * P3 (c + d * x), эти веса необходимо инициализировать

# не слишком далеко от правильного результата, чтобы гарантировать сходимость.

# Настройка requires_grad = True указывает, что мы хотим вычислять градиенты с

# уважение к этим тензорам во время обратного прохода.

a = torch.full ((), 0.0, устройство = устройство, dtype = dtype, requires_grad = True)

b = torch.full ((), -1,0, устройство = устройство, dtype = dtype, requires_grad = True)

c = torch.

"" "

input, = ctx.saved_tensors

вернуть grad_output * 1.5 * (5 * input ** 2-1)

dtype = torch.float

устройство = torch.device ("процессор")

# device = torch.device ("cuda: 0") # Раскомментируйте это, чтобы запустить на GPU

# Создать тензоры для хранения ввода и вывода.

# По умолчанию requires_grad = False, что означает, что нам не нужно

# вычислить градиенты относительно этих тензоров во время обратного прохода.

x = torch.linspace (-math.pi, math.pi, 2000, устройство = устройство, dtype = dtype)

y = torch.sin (x)

# Создать случайные тензоры для весов.Для этого примера нам понадобится

# 4 веса: y = a + b * P3 (c + d * x), эти веса необходимо инициализировать

# не слишком далеко от правильного результата, чтобы гарантировать сходимость.

# Настройка requires_grad = True указывает, что мы хотим вычислять градиенты с

# уважение к этим тензорам во время обратного прохода.

a = torch.full ((), 0.0, устройство = устройство, dtype = dtype, requires_grad = True)

b = torch.full ((), -1,0, устройство = устройство, dtype = dtype, requires_grad = True)

c = torch. full ((), 0.0, устройство = устройство, dtype = dtype, requires_grad = True)

d = факел.полный ((), 0.3, устройство = устройство, dtype = dtype, requires_grad = True)

learning_rate = 5e-6

для t в диапазоне (2000):

# Чтобы применить нашу функцию, мы используем метод Function.apply. Мы называем это «P3».

P3 = LegendrePolynomial3.apply

# Прямой проход: вычисление предсказанного y с помощью операций; мы вычисляем

# P3 с использованием нашей пользовательской операции автограда.

y_pred = a + b * P3 (c + d * x)

# Потеря вычислений и печати

потеря = (y_pred - y) .pow (2) .sum ()

если t% 100 == 99:

print (t, loss.item ())

# Используйте autograd для вычисления обратного прохода.loss.backward ()

# Обновить веса с помощью градиентного спуска

с torch.no_grad ():

a - = скорость_обучения * a.grad

b - = скорость_обучения * b.grad

c - = скорость_обучения * c.grad

d - = скорость_обучения * d.grad

# Вручную обнулить градиенты после обновления весов

a.

full ((), 0.0, устройство = устройство, dtype = dtype, requires_grad = True)

d = факел.полный ((), 0.3, устройство = устройство, dtype = dtype, requires_grad = True)

learning_rate = 5e-6

для t в диапазоне (2000):

# Чтобы применить нашу функцию, мы используем метод Function.apply. Мы называем это «P3».

P3 = LegendrePolynomial3.apply

# Прямой проход: вычисление предсказанного y с помощью операций; мы вычисляем

# P3 с использованием нашей пользовательской операции автограда.

y_pred = a + b * P3 (c + d * x)

# Потеря вычислений и печати

потеря = (y_pred - y) .pow (2) .sum ()

если t% 100 == 99:

print (t, loss.item ())

# Используйте autograd для вычисления обратного прохода.loss.backward ()

# Обновить веса с помощью градиентного спуска

с torch.no_grad ():

a - = скорость_обучения * a.grad

b - = скорость_обучения * b.grad

c - = скорость_обучения * c.grad

d - = скорость_обучения * d.grad

# Вручную обнулить градиенты после обновления весов

a. grad = Нет

b.grad = Нет

c.grad = Нет

d.grad = Нет

print (f'Result: y = {a.item ()} + {b.item ()} * P3 ({c.item ()} + {d.item ()} x) ')

grad = Нет

b.grad = Нет

c.grad = Нет

d.grad = Нет

print (f'Result: y = {a.item ()} + {b.item ()} * P3 ({c.item ()} + {d.item ()} x) ')

PyTorch: nn

Вычислительные графы и автоград - очень мощная парадигма для определение сложных операторов и автоматическое получение производных; тем не мение для больших нейронных сетей raw autograd может быть слишком низкоуровневым.

При построении нейронных сетей мы часто думаем об организации вычисление в слоев , некоторые из которых имеют обучаемых параметров которые будут оптимизированы во время обучения.

В TensorFlow такие пакеты, как Керас, TensorFlow-Slim, и TFLearn предоставляют абстракции более высокого уровня над необработанными вычислительными графами, которые полезны для построения нейронных сети.

В PyTorch пакет nn служит той же цели. Модель nn пакет определяет набор из модулей , которые примерно эквивалентны

слои нейронной сети. Модуль получает входные тензоры и вычисляет

выходные тензоры, но также могут содержать внутреннее состояние, такое как тензоры

содержащие обучаемые параметры. Пакет

Модуль получает входные тензоры и вычисляет

выходные тензоры, но также могут содержать внутреннее состояние, такое как тензоры

содержащие обучаемые параметры. Пакет nn также определяет набор

полезных функций потерь, которые обычно используются при обучении нейронной

сети.

В этом примере мы используем пакет nn для реализации нашей полиномиальной модели.

сеть:

# - * - кодировка: utf-8 - * - импортный фонарик импортная математика # Создать тензоры для хранения ввода и вывода. x = torch.linspace (-мат.3). p = torch.tensor ([1, 2, 3]) xx = x.unsqueeze (-1) .pow (p) # В приведенном выше коде x.unsqueeze (-1) имеет форму (2000, 1), а p имеет форму # (3,), в этом случае будет применяться семантика широковещательной передачи для получения тензора # формы (2000, 3) # Используйте пакет nn, чтобы определить нашу модель как последовательность слоев. nn. последовательный # - это модуль, который содержит другие модули и последовательно применяет их к # произвести свой вывод.Линейный модуль вычисляет вывод из ввода, используя # линейная функция и содержит внутренние тензоры для ее веса и смещения.# Слой Flatten сглаживает вывод линейного слоя до одномерного тензора, # для соответствия форме `y`. model = torch.nn.Sequential ( torch.nn.Linear (3, 1), torch.nn.Flatten (0, 1) ) # Пакет nn также содержит определения популярных функций потерь; в этом # case мы будем использовать среднеквадратичную ошибку (MSE) в качестве функции потерь. loss_fn = torch.nn.MSELoss (сокращение = 'сумма') learning_rate = 1e-6 для t в диапазоне (2000): # Прямой проход: вычислить предсказанный y, передав x модели. Объекты модуля # переопределить оператор __call__, чтобы вы могли вызывать их как функции.Когда # при этом вы передаете модулю тензор входных данных, и он производит # Тензор выходных данных. y_pred = модель (xx) # Потеря вычислений и печати. Мы передаем тензоры, содержащие предсказанное и истинное # значений y, а функция потерь возвращает тензор, содержащий # потеря.

loss = loss_fn (y_pred, y) если t% 100 == 99: print (t, loss.item ()) # Обнулить градиенты перед выполнением обратного прохода. model.zero_grad () # Обратный проход: вычислить градиент потерь относительно всего обучаемого # параметры модели.Внутри сохраняются параметры каждого модуля. # в тензорах с require_grad = True, поэтому этот вызов будет вычислять градиенты для # все обучаемые параметры в модели. loss.backward () # Обновить веса с помощью градиентного спуска. Каждый параметр является тензором, поэтому # мы можем получить доступ к его градиентам, как и раньше. с torch.no_grad (): для параметра в model.parameters (): param - = скорость_обучения * param.grad # Вы можете получить доступ к первому уровню `модели` как доступ к первому элементу списка linear_layer = модель [0] # Для линейного слоя его параметры сохраняются как `weight` и` bias`.3 ')

PyTorch: optim

До этого момента мы обновляли вес наших моделей вручную. изменение тензоров, содержащих обучаемые параметры, с помощью

изменение тензоров, содержащих обучаемые параметры, с помощью torch.no_grad () .

Это не большая проблема для простых алгоритмов оптимизации, таких как стохастический.

градиентный спуск, но на практике мы часто обучаем нейронные сети, используя больше

сложные оптимизаторы, такие как AdaGrad, RMSProp, Adam и т. д.

Пакет optim в PyTorch абстрагирует идею оптимизации

алгоритм и предоставляет реализации часто используемой оптимизации

алгоритмы.3).

p = torch.tensor ([1, 2, 3])

xx = x.unsqueeze (-1) .pow (p) # Используйте пакет nn, чтобы определить нашу модель и функцию потерь.

model = torch.nn.Sequential (

torch.nn.Linear (3, 1),

torch.nn.Flatten (0, 1)

)

loss_fn = torch.nn.MSELoss (сокращение = 'сумма') # Используйте пакет optim, чтобы определить оптимизатор, который будет обновлять веса

# модель для нас. Здесь мы будем использовать RMSprop; пакет optim содержит много других

# алгоритмы оптимизации. Первый аргумент конструктора RMSprop сообщает

# оптимизатор, тензоры каких он должен обновлять. learning_rate = 1e-3

optimizer = torch.optim.RMSprop (model.parameters (), lr = скорость обучения)

для t в диапазоне (2000):

# Прямой проход: вычислить предсказанный y, передав x модели.

y_pred = модель (xx) # Потеря вычислений и печати.

loss = loss_fn (y_pred, y)

если t% 100 == 99:

print (t, loss.item ()) # Перед обратным проходом используйте объект оптимизатора для обнуления всех

# градиентов для переменных, которые он будет обновлять (которые можно изучить

# веса модели). Это потому, что по умолчанию градиенты

# накапливается в буферах (т.е.e, не перезаписывается) всякий раз, когда .backward ()

# называется. Обратитесь к документации torch.autograd.backward для получения более подробной информации.

optimizer.zero_grad () # Обратный проход: вычислить градиент потерь относительно модели

# параметры

loss.backward () # Вызов пошаговой функции в оптимизаторе обновляет его

# параметры

optimizer.step () linear_layer = модель [0]

print (f'Result: y = {linear_layer.

learning_rate = 1e-3

optimizer = torch.optim.RMSprop (model.parameters (), lr = скорость обучения)

для t в диапазоне (2000):

# Прямой проход: вычислить предсказанный y, передав x модели.

y_pred = модель (xx) # Потеря вычислений и печати.

loss = loss_fn (y_pred, y)

если t% 100 == 99:

print (t, loss.item ()) # Перед обратным проходом используйте объект оптимизатора для обнуления всех

# градиентов для переменных, которые он будет обновлять (которые можно изучить

# веса модели). Это потому, что по умолчанию градиенты

# накапливается в буферах (т.е.e, не перезаписывается) всякий раз, когда .backward ()

# называется. Обратитесь к документации torch.autograd.backward для получения более подробной информации.

optimizer.zero_grad () # Обратный проход: вычислить градиент потерь относительно модели

# параметры

loss.backward () # Вызов пошаговой функции в оптимизаторе обновляет его

# параметры

optimizer.step () linear_layer = модель [0]

print (f'Result: y = {linear_layer. bias.item ()} + {linear_layer.weight [:, 0] .item ()} x + {linear_layer.weight [:, 1].3 ')

bias.item ()} + {linear_layer.weight [:, 0] .item ()} x + {linear_layer.weight [:, 1].3 ')

PyTorch: пользовательские модули nn

Иногда может потребоваться указать модели более сложные, чем

последовательность существующих модулей; для этих случаев вы можете определить свой собственный

Модули путем создания подкласса nn.Module и определения форвард , который

получает входные тензоры и производит выходные тензоры, используя другие

модули или другие операции автограда над тензорами.

В этом примере мы реализуем наш полином третьего порядка как настраиваемый модуль. подкласс:

# - * - кодировка: utf-8 - * -

импортный фонарик

импортная математика

класс Polynomial3 (torch.nn.Module):

def __init __ (сам):

"" "

В конструкторе мы создаем четыре параметра и назначаем их как

параметры члена.

"" "

супер () .__ init __ ()

self.a = torch.nn.Parameter (torch.randn (()))

self. b = torch.nn.Parameter (torch.randn (()))

self.c = torch.nn.Parameter (torch.randn (()))

self.d = torch.nn.Parameter (torch.randn (()))

def вперед (self, x):

"" "

В функции forward мы принимаем тензор входных данных и должны вернуть

Тензор выходных данных.3 '

# Создать тензоры для хранения ввода и вывода.

x = torch.linspace (-math.pi, math.pi, 2000)

y = torch.sin (x)

# Создайте нашу модель, создав экземпляр класса, определенного выше

model = Polynomial3 ()

# Создайте нашу функцию потерь и оптимизатор. Вызов model.parameters ()

# в конструкторе SGD будет содержать обучаемые параметры (определенные

# с torch.nn.Parameter), которые являются членами модели.

критерий = torch.nn.MSELoss (сокращение = 'сумма')

optimizer = torch.optim.SGD (model.parameters (), lr = 1e-6)

для t в диапазоне (2000):

# Прямой проход: вычислить предсказанный y, передав x модели

y_pred = модель (x)

# Потеря вычислений и печати

потеря = критерий (y_pred, y)

если t% 100 == 99:

print (t, потеря.

b = torch.nn.Parameter (torch.randn (()))

self.c = torch.nn.Parameter (torch.randn (()))

self.d = torch.nn.Parameter (torch.randn (()))

def вперед (self, x):

"" "

В функции forward мы принимаем тензор входных данных и должны вернуть

Тензор выходных данных.3 '

# Создать тензоры для хранения ввода и вывода.

x = torch.linspace (-math.pi, math.pi, 2000)

y = torch.sin (x)

# Создайте нашу модель, создав экземпляр класса, определенного выше

model = Polynomial3 ()

# Создайте нашу функцию потерь и оптимизатор. Вызов model.parameters ()

# в конструкторе SGD будет содержать обучаемые параметры (определенные

# с torch.nn.Parameter), которые являются членами модели.

критерий = torch.nn.MSELoss (сокращение = 'сумма')

optimizer = torch.optim.SGD (model.parameters (), lr = 1e-6)

для t в диапазоне (2000):

# Прямой проход: вычислить предсказанный y, передав x модели

y_pred = модель (x)

# Потеря вычислений и печати

потеря = критерий (y_pred, y)

если t% 100 == 99:

print (t, потеря. пункт())

# Обнулить градиенты, выполнить обратный проход и обновить веса.

optimizer.zero_grad ()

loss.backward ()

optimizer.step ()

print (f'Result: {model.string ()} ')

пункт())

# Обнулить градиенты, выполнить обратный проход и обновить веса.

optimizer.zero_grad ()

loss.backward ()

optimizer.step ()

print (f'Result: {model.string ()} ')

PyTorch: поток управления + распределение веса

В качестве примера динамических графиков и распределения веса мы реализуем очень странная модель: полином третьего-пятого порядка, который при каждом прямом проходе выбирает случайное число от 3 до 5 и использует это количество заказов, повторно используя одни и те же веса несколько раз для вычисления четвертого и пятого порядка.

Для этой модели мы можем использовать обычное управление потоком Python для реализации цикла, и мы можем реализовать распределение веса, просто повторно используя один и тот же параметр, несколько раз при определении прямого паса.

Мы можем легко реализовать эту модель как подкласс модуля:

# - * - кодировка: utf-8 - * - случайный импорт импортный фонарик импортная математика класс DynamicNet (torch.nn.Module): def __init __ (сам): "" " В конструкторе мы создаем пять параметров и назначаем их как члены."" " супер () .__ init __ () self.a = torch.nn.Parameter (torch.randn (())) self.b = torch.nn.Parameter (torch.randn (())) self.c = torch.nn.Parameter (torch.randn (())) self.d = torch.nn.Parameter (torch.randn (())) self.e = torch.nn.Parameter (torch.randn (())) def вперед (self, x): "" " Для прямого прохода модели мы случайным образом выбираем 4, 5 и повторно используйте параметр e, чтобы вычислить вклад этих заказов. Поскольку каждый прямой проход создает динамический граф вычислений, мы можем использовать обычные Операторы потока управления Python, такие как циклы или условные операторы, когда определение прямого прохода модели.Здесь мы также видим, что совершенно безопасно повторно использовать один и тот же параметр во многих раз при определении вычислительного графа.

"" " y = self.a + self.b * x + self.c * x ** 2 + self.d * x ** 3 для exp в диапазоне (4, random.randint (4, 6)): y = y + self.e * x ** ехр вернуть y строка def (self): "" " Как и любой класс в Python, вы также можете определить собственный метод в модулях PyTorch. "" " return f'y = {self.a.item ()} + {self.5? ' # Создать тензоры для хранения ввода и вывода. x = torch.linspace (-math.pi, math.pi, 2000) y = torch.sin (x) # Создайте нашу модель, создав экземпляр класса, определенного выше модель = DynamicNet () # Создайте нашу функцию потерь и оптимизатор. Обучение этой странной модели с # ванильный стохастический градиентный спуск сложен, поэтому мы используем импульс критерий = torch.nn.MSELoss (сокращение = 'сумма') optimizer = torch.optim.SGD (model.parameters (), lr = 1e-8, импульс = 0,9) для t в диапазоне (30000): # Прямой проход: вычислить предсказанный y, передав x модели y_pred = модель (x) # Потеря вычислений и печати потеря = критерий (y_pred, y) если t% 2000 == 1999: print (t, потеря.

пункт()) # Обнулить градиенты, выполнить обратный проход и обновить веса. optimizer.zero_grad () loss.backward () optimizer.step () print (f'Result: {model.string ()} ')

Вы можете просмотреть приведенные выше примеры здесь.

Примечания и стиль библиографии

Перейти к дате автора: образцы цитат

Следующие примеры иллюстрируют систему примечаний и библиографии. Образцы примечаний показывают полные цитаты, за которыми следуют сокращенные цитаты тех же источников.Образцы библиографических записей следуют за примечаниями. Для получения более подробной информации и многих других примеров см. Главу 14 книги Чикагское руководство по стилю . Чтобы увидеть примеры тех же цитат с использованием системы "автор-дата", перейдите по ссылке "Автор-дата" выше.

Книга

Банкноты

Сокращенные банкноты

Библиографические записи (в алфавитном порядке)

Для многих других примеров, охватывающих практически все типы книг, см. 14.100–163 в The Chicago Manual of Style .

14.100–163 в The Chicago Manual of Style .

Глава или другая часть отредактированной книги

В примечании укажите конкретные страницы. В библиографии укажите диапазон страниц для главы или части.

Примечание

Банкнота укороченная

Библиографическая запись

В некоторых случаях вы можете вместо этого процитировать сборник целиком.

Примечание

Банкнота укороченная

Библиографическая запись

Для получения дополнительных примеров см. 14.103–5 и 14.106–12 в The Chicago Manual of Style .

Переведенная книга

Примечание

Банкнота укороченная

Библиографическая запись

Электронная книга

Для книг, которые можно найти в Интернете, укажите URL-адрес или имя базы данных. Для других типов электронных книг назовите формат. Если фиксированных номеров страниц нет, укажите название раздела, главу или другой номер в примечаниях, если таковые имеются (или просто опустите).

Банкноты

Сокращенные банкноты

Библиографические записи (в алфавитном порядке)

Дополнительные примеры см. В 14.159–63 в Чикагское руководство по стилю .

Журнальная статья

В примечании укажите конкретные номера страниц. В библиографию укажите диапазон страниц для всей статьи. Для статей, к которым можно обратиться в Интернете, укажите URL-адрес или имя базы данных. Многие журнальные статьи содержат DOI (цифровой идентификатор объекта). DOI формирует постоянный URL-адрес, который начинается с https://doi.org/. Этот URL-адрес предпочтительнее, чем URL-адрес, который отображается в адресной строке вашего браузера.

Банкноты

Сокращенные банкноты

Библиографические записи (в алфавитном порядке)

В статьях журнала часто упоминается много авторов, особенно в области естественных наук.Если авторов четыре или более, укажите в библиографии до десяти; в примечании перечислите только первый, за ним следует и др. . ("и другие"). Для более чем десяти авторов (здесь не показаны) укажите первые семь в библиографии, за которыми следует и др. .

. ("и другие"). Для более чем десяти авторов (здесь не показаны) укажите первые семь в библиографии, за которыми следует и др. .

Примечание

Банкнота укороченная

Библиографическая запись

Дополнительные примеры см. В 14.168–87 в The Chicago Manual of Style .

Новостная или журнальная статья

Статьи из газет или новостных сайтов, журналов, блогов и т.п. цитируются аналогично.Номера страниц, если таковые имеются, могут быть указаны в примечании, но не включены в библиографический список. Если вы просматривали статью в Интернете, укажите URL-адрес или имя базы данных.

Банкноты

Сокращенные банкноты

Библиографические записи (в алфавитном порядке)

Комментарии читателей цитируются в тексте или в примечании, но опускаются в библиографии.

Примечание

Дополнительные примеры см. В 14.188–90 (журналы), 14.191–200 (газеты) и 14. 208 (блоги) в Чикагское руководство по стилю .

208 (блоги) в Чикагское руководство по стилю .

Рецензия на книгу

Примечание

Банкнота укороченная

Библиографическая запись

Интервью

Примечание

Банкнота укороченная

Библиографическая запись

Диссертация или диссертация

Примечание

Банкнота укороченная

Библиографическая запись

Содержание сайта

Часто бывает достаточно просто описать веб-страницы и другое содержимое веб-сайта в тексте («По состоянию на 1 мая 2017 г. указана домашняя страница Йельского университета.. . »). Если требуется более формальная ссылка, ее можно оформить, как в приведенных ниже примерах. Для источника, в котором не указана дата публикации или редакции, укажите дату доступа (как в примечании 2 к примеру).

Банкноты

Сокращенные банкноты

Библиографические записи (в алфавитном порядке)

Дополнительные примеры см. В 14.205–10 в Чикагское руководство по стилю . Для мультимедиа, включая живые выступления, см. 14.261–68.

В 14.205–10 в Чикагское руководство по стилю . Для мультимедиа, включая живые выступления, см. 14.261–68.

Контент в социальных сетях

Цитирование контента, распространяемого через социальные сети, обычно может быть ограничено текстом (как в первом примере ниже).Примечание может быть добавлено, если требуется более формальная ссылка. В редких случаях также может быть уместна библиографическая запись. Вместо заголовка цитируйте до первых 160 символов сообщения. Комментарии цитируются со ссылкой на исходный пост.

Текст

Банкноты

Сокращенные банкноты

Библиографическая запись

Личное общение

Личные сообщения, включая электронную почту, текстовые сообщения и прямые сообщения, отправленные через социальные сети, обычно цитируются в тексте или только в примечаниях; они редко включаются в библиографию.

Примечание

Пример навигационной панели меню | WAI-ARIA Authoring Practices 1.

1 Пример меню навигации | Практика создания WAI-ARIA 1.1

1 Пример меню навигации | Практика создания WAI-ARIA 1.1Следующая реализация шаблон дизайна для меню демонстрирует строку меню, которая предоставляет меню навигации по сайту. Каждый элемент в строке меню представляет собой раздел веб-сайта мифического университета и открывает подменю, содержащее пункты меню, которые ссылаются на страницы в этом разделе.

Подобные примеры включают:

Пример

Специальные возможности

- Поскольку строка меню представляет систему навигации сайта, она заключена в область навигации, реализованную с помощью элемента

nav, который имеетaria-label, который соответствует метке на строке меню. - Значки со стрелкой вниз и вправо сделаны совместимыми с режимом высокой контрастности и скрыты от программ чтения с экрана с помощью свойства CSS

contentдля визуализации изображений.

Поддержка клавиатуры

Menubar

| Ключ | Функция |

|---|---|

| Пробел Введите | Открывает подменю и перемещает фокус на первый элемент подменю. |

| Стрелка вправо |

|

| Стрелка влево |

|

| Стрелка вниз | Открывает подменю и перемещает фокус на первый элемент подменю. |

| Стрелка вверх | Открывает подменю и перемещает фокус на последний элемент в подменю. |

| Дом | Перемещает фокус на первый элемент в строке меню. |

| Конец | Перемещает фокус на последний элемент в строке меню. |

| Персонаж |

|

Подменю

| Ключ | Функция |

|---|---|

| Пробел Введите |

|

| Побег |

|

| Стрелка вправо |

|

| Стрелка влево |

|

| Стрелка вниз |

|

| Стрелка вверх |

|

| Дом | Перемещает фокус на первый элемент в подменю. |

| Конец | Перемещает фокус на последний элемент в подменю. |

| Персонаж |

|

Атрибуты роли, свойства, состояния и табиндекса

Menubar

| Роль | Атрибут | Элемент | Использование |

|---|---|---|---|

меню | ul |

| |

aria-label = " строка " | ul |

| |

элемент меню | a |

| |

tabindex = "- 1" | a | Делает элементом клавиатуры фокусируемым, но не частью последовательности табуляции. | |

tabindex = "0" | a |

| |

aria-haspopup = "true" | a | Указывает, что в этом пункте меню есть подменю. | |

aria-extended = "true" | a | Указывает, что подменю открыто. | |

aria-extended = "false" | a | Указывает, что подменю закрыто. | |

нет | ли |

|

Подменю

| Роль | Атрибут | Элемент | Использование |

|---|---|---|---|

меню | ul | Определяет элемент как контейнер меню для набора пунктов меню. | |

aria-label = " строка " | ul |

| |

элемент меню | a |

| |

tabindex = "- 1" | a | Сохраняет фокусируемый элемент a , но удаляет его из последовательности Tab . | |

aria-haspopup = "true" | a | Указывает, что у пункта меню есть подменю. | |

aria-extended = "true" | a | Указывает, что подменю открыто. | |

aria-extended = "false" | a | Указывает, что подменю закрыто. | |

нет | ли |

|

Исходный код JavaScript и CSS

Исходный код HTML

Шаблон дизайна меню или меню в методиках разработки WAI-ARIA 1.1Практический пример, часть 1

Я перечитывал дорожную карту структурированного параллелизма Swift и предложение участников Swift и заметил пометку на последнем:

« Частично доступно в последних основных снимках состояния за флагом -Xfrontend -enable-experimental-concurrency »

Итак, естественно 🤓, я скачал последний снимок Swift.org и попытался опробовать код актера!

Огромный отказ от ответственности : все это экспериментальный опыт использования транкового кода, не вырезанного в выпуске.

Я сделал снимок ствола Swift от 4 мая, установил его на свой компьютер и активировал в своей бета-версии Xcode 12.5 через меню Xcode / Toolchains…. Теперь у меня Xcode работает со Swift 5.5:

Затем мне понадобился проект с включенной экспериментальной поддержкой параллелизма, поэтому я создал приложение из командной строки:

| |

Затем я очистил пакет .swift и добавил флаг компилятора swift, упомянутый в предложении актеров:

| |

⌘ + B, чтобы проверить правильность сборки проекта, и все - ActorsTest теперь представляет собой приложение с экспериментальным параллелизмом Swift с актерами!

Быстрый обход: какую проблему решают актеры?

Я несколько раз читал различные предложения по параллелизму в Swift и постараюсь обобщить свое понимание того, что решают субъекты (на данный момент).

Примечание: в некоторых моментах я могу ошибаться, или позже все может значительно измениться.

Давайте возьмем этот код Swift:

| |

Является ли Person потокобезопасным 🤔? Другими словами, будет ли ваше приложение -> когда-либо <- аварийно завершаться внутри Person ?

Ответ: «это зависит от обстоятельств». Это зависит от того, как ваш или чужой код использует

Это зависит от того, как ваш или чужой код использует Person . Если два фрагмента кода, выполняющиеся одновременно, обновят Person.name одновременно, ваше приложение выйдет из строя.

Даже , если вы сделаете Person.name закрытым, чтобы защитить его от одновременных операций чтения / записи извне класса, вы все равно можете одновременно читать / писать из в пределах класса, который также приведет к сбою вашего приложения. .

В настоящее время, если вы пишете параллельный код, вы, вероятно, используете средство очистки потоков Swift для обнаружения гонок данных, подобных той, о которой я говорю выше.

Это чрезвычайно полезно, но проблема в том, что таким образом все еще может писать небезопасный код . Сбои все еще могут происходить во время выполнения. Вы просто надеетесь, что обнаружите и исправите все проблемы с помощью дезинфицирующего средства Thread. (И не будем вводить новые проблемы позже. )

)

Актеры

Акторы предлагают изоляцию данных внутри типа таким образом, что код, который вы пишете, не может создавать гонки данных. Другими словами, потокобезопасность встроена в систему типов. Аналогично изменчивости — вы просто не можете скомпилировать код, который изменяет неизменяемые данные.

Давайте сравним класс и актера. Класс ниже не является потокобезопасным , и его сбой зависит от того, как его использует другой код:

| |

Напротив, следующий актор тип безопасен для одновременного использования . Благодаря функции незавершенных операций, ваш код получает безопасный доступ к памяти name -property.Гарантируется типом актера:

| |

Я не вдавался в подробности реализации, но из того, что я прочитал до сих пор в предложении, субъекты прозрачно реализуют следующие правила времени компиляции:

- Разрешить синхронный доступ к членам актора изнутри себя,

- Разрешить только асинхронный доступ к членам актора из любого асинхронного контекста, а

- Разрешить только асинхронный доступ к членам актора извне.

Таким образом, сам субъект получает доступ к своим данным синхронно, но для любого другого кода извне требуется асинхронный доступ (с неявной синхронизацией) для предотвращения скачков данных.

Это действительно умно, и в нем задействованы все технологии, уже существующие в Swift!

А теперь попробуем!

Создание приложения, подверженного сбоям

Возвращаясь к моему приложению ActorTest , я сначала попробую несколько параллельных кодов, которые дают сбой, прежде чем добавить актера для устранения сбоя.

Я начну с типа кеша, который вычисляет хэши SHA512 чисел (глупый пример, для демонстрации идеи которого требуется всего несколько строк Swift):

| |

-

хэшей— это словарь, в котором хранятся вычисленные хэши, -

addHash (for :)берет число и добавляет хэш его текстового представления кхешами -

compute ()предварительно вычисляет около 15000 хэшей одновременно.

Если вы уже делали что-то подобное раньше, вы сразу увидите проблему в этом коде.Когда вы вызываете HashCache.compute () , произойдет сбой, потому что несколько потоков вызывают addHash (для :) и одновременно пытаются изменить хэшей .

Итак, снова хэшей и addHash (для :) не небезопасны сами по себе, особенно если ваше приложение обычно работает в основном потоке. Но как только какой-то код вызывает

Но как только какой-то код вызывает addHash (for :) из неосновного потока, приложение становится склонным к сбоям из-за гонки данных.

В настоящее время для решения этой проблемы вы можете добавить блокировку изменяемого состояния или использовать последовательную очередь для синхронизации доступа к данным, но для этого часто требуется много шаблонного кода.🙃

Давайте перепишем HashCache как субъект и навсегда избавимся от этого сбоя.

Преобразование в код актера

Итак, я просто заменю ключевое слово class на субъект и…

| |

Работает — проект компилируется нормально. Однако запуск приложения приводит к тому же сбою. Не забывайте, что эта функция еще не завершена. 🤷🏽♂️

Похоже, что в данный момент компилятор не совсем улавливает, что выполняет параметр из DispatchQueue.concurrentPerform (...) необходимо синхронизировать.

Но компилятор улавливает код гонки данных, если вы вместо этого обеспечиваете закрытие! Изменение compute () на:

| |

Создает аккуратное сообщение об ошибке, например:

Закрытие файла concurrentPerform (...) вызывается асинхронно, поэтому вам не разрешен синхронный доступ к члену актора, потому что он должен быть синхронизирован, чтобы предотвратить скачки данных. Потрясающие!

Потрясающие!

Я не буду пытаться заставить код работать с DispatchQueue , потому что на этом этапе было бы намного интереснее попробовать новый параллелизм на основе Task (и который также находится в стадии разработки). Давайте заменим код DispatchQueue на группу задач:

| |

Это еще один пример кода из предложения актера, о котором я упоминал выше, но на первый взгляд кажется, что он просто создает параллельную группу, в которую вы можете добавлять задачи. Интересная деталь: withTaskGroup (...) ожидает завершения всех задач в группе.

Я проверил способ создания задач, которые ничего не возвращают, но не могут их найти, поэтому мои задачи в этой группе вернут Bool , от которого я откажусь.

Пока все хорошо! Я даже получаю эту аккуратную ошибку:

Поскольку withTaskGroup (...) должен ждать завершения всех задач, это, конечно, асинхронно. Swift жалуется, что контекст, в котором я вызываю withTaskGroup (...) , не является асинхронным, поэтому давайте исправим это:

| |

Я сделал compute () async, а также использовал await при вызове withTaskGroup (...) . Это очищает предыдущее сообщение об ошибке, но я получаю новое:

Если вы ⌘ + щелкните withTaskGroup (...) , вы обнаружите, что экспериментальные функции будут доступны в далеком будущем:

В любом случае щелчок по третьему предлагаемому решению делает HashCache доступным в macOS 9999 или новее, и все компилируется нормально.

Затем я хочу создать задачу для каждого хэша, который собираюсь вычислить. Я обнаружил, что это работает, и это выглядит довольно просто (опять же, я действительно не использую возвращенное логическое значение).

| |