Морфологический разбор слова «унести»

Часть речи: Инфинитив

УНЕСТИ — слово может быть как одушевленное так и неодушевленное, смотрите по предложению в котором оно используется.

Начальная форма слова: «УНЕСТИ»

| Слово | Морфологические признаки |

|---|---|

| УНЕСТИ |

|

Все формы слова УНЕСТИ

УНЕСТИ, УНЕС, УНЕСЛА, УНЕСЛО, УНЕСЛИ, УНЕСУ, УНЕСЕМ, УНЕСЕШЬ, УНЕСЕТЕ, УНЕСЕТ, УНЕСУТ, УНЕСШИ, УНЕСЯ, УНЕСЕМТЕ, УНЕСИ, УНЕСИТЕ, УНЕСШИЙ, УНЕСШЕГО, УНЕСШЕМУ, УНЕСШИМ, УНЕСШЕМ, УНЕСШАЯ, УНЕСШЕЙ, УНЕСШУЮ, УНЕСШЕЮ, УНЕСШЕЕ, УНЕСШИЕ, УНЕСШИХ, УНЕСШИМИ, УНЕСЕННЫЙ, УНЕСЕННОГО, УНЕСЕННОМУ, УНЕСЕННЫМ, УНЕСЕННОМ, УНЕСЕН, УНЕСЕННАЯ, УНЕСЕННОЙ, УНЕСЕННУЮ, УНЕСЕННОЮ, УНЕСЕНА, УНЕСЕННОЕ, УНЕСЕНО, УНЕСЕННЫЕ, УНЕСЕННЫХ, УНЕСЕННЫМИ, УНЕСЕНЫ

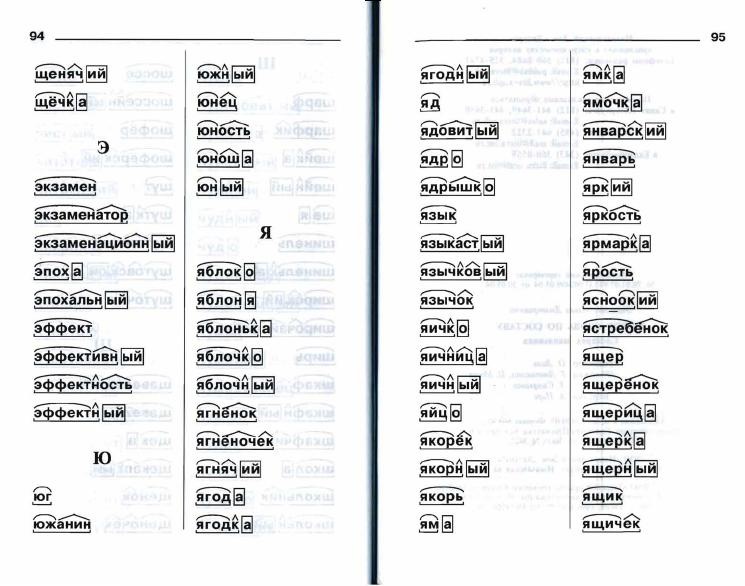

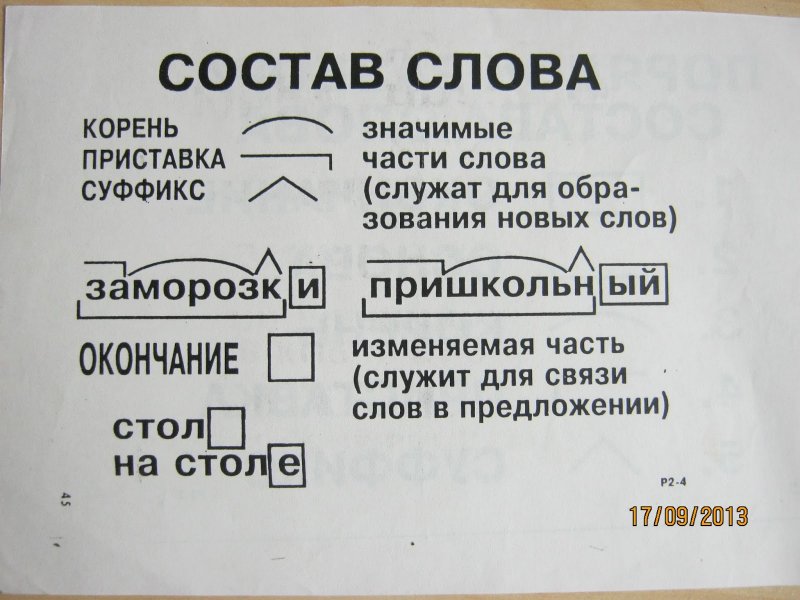

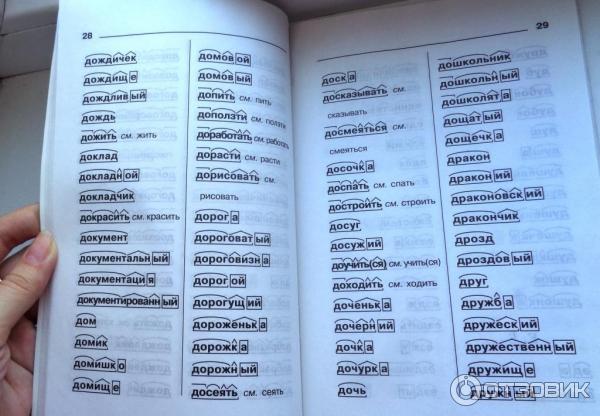

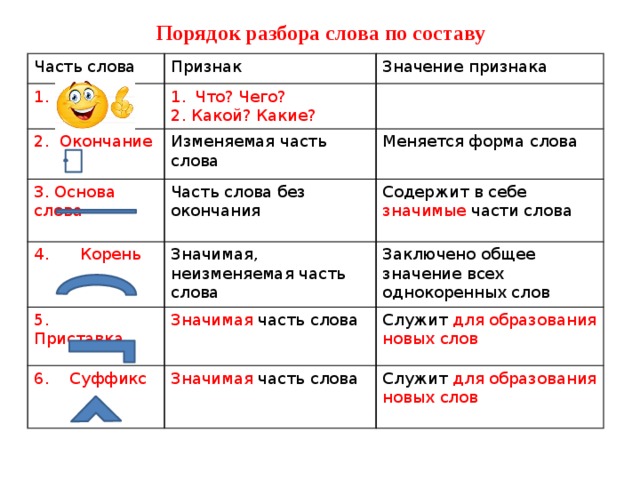

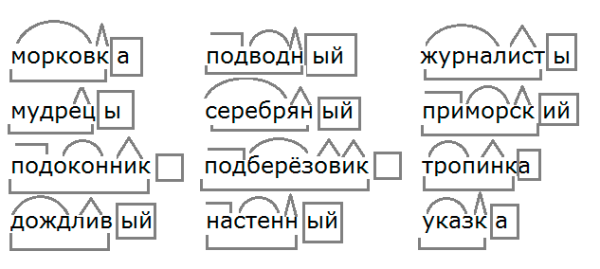

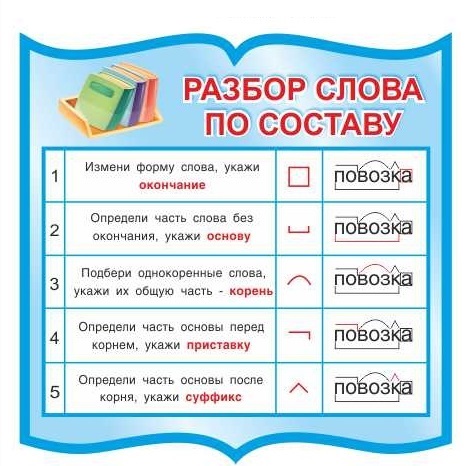

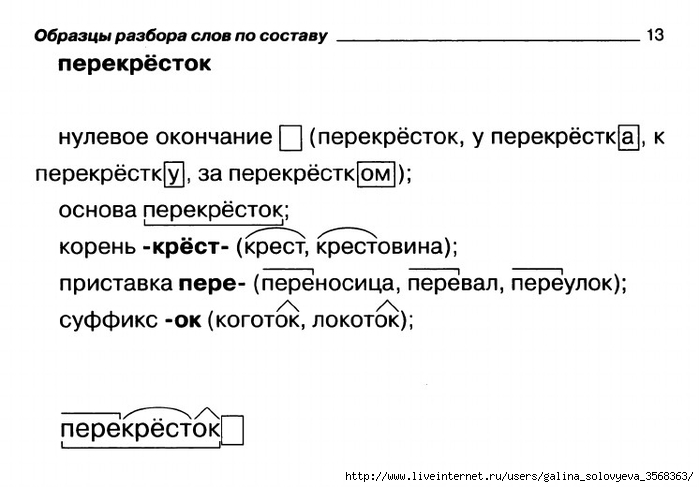

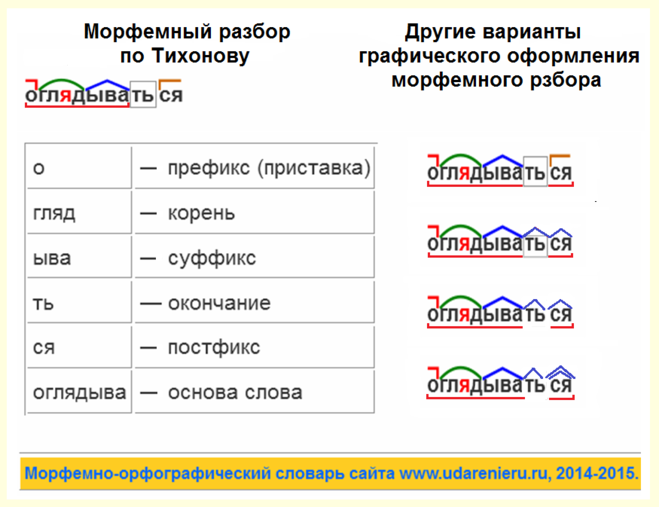

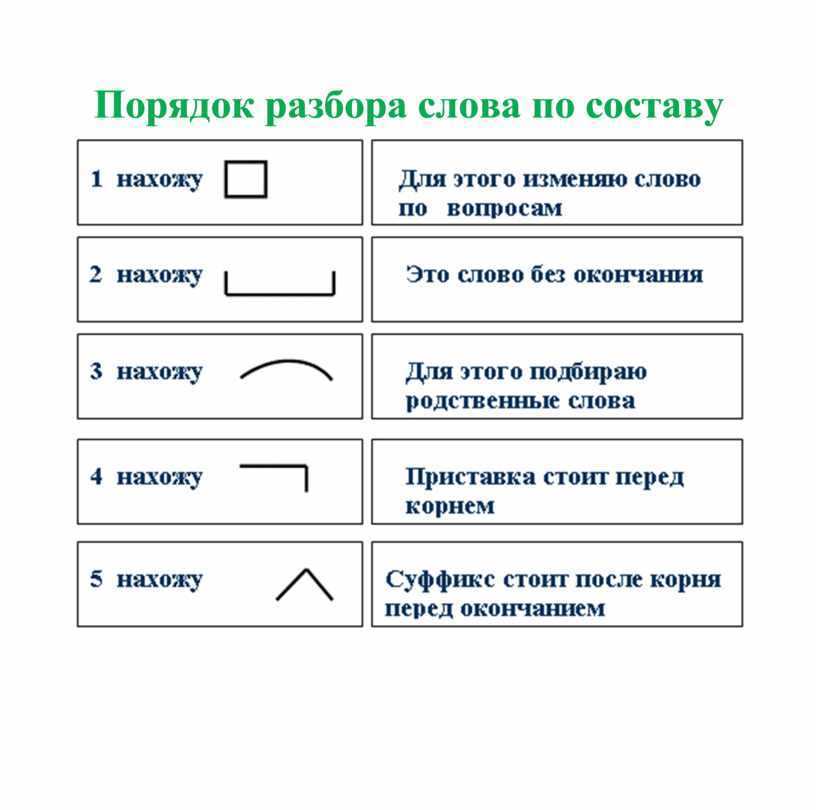

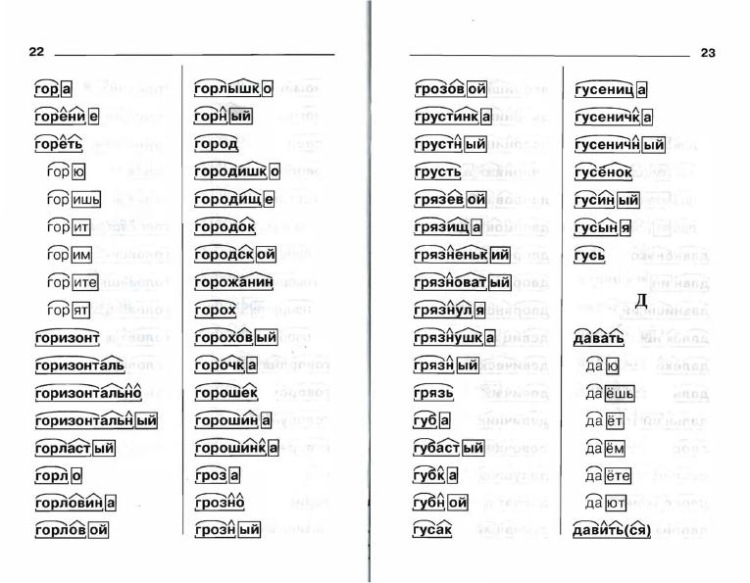

Разбор слова по составу унести

унес

ти

| Основа слова | унес |

|---|---|

| Приставка | у |

| Корень | нес |

| Глагольное окончание | ти |

Разобрать другие слова

Разбор слова в тексте или предложении

Если вы хотите разобрать слово «УНЕСТИ» в конкретном предложении или тексте, то лучше использовать

морфологический разбор текста.

Примеры предложений со словом «унести»

1

Родину невозможно унести, можно унести только тоску, если бы родину можно было перетаскивать с собой, как мешок, то цена ей была бы грош.

Плаха, Чингиз Айтматов, 1986г.

2

«Унести, унести все это с собой, ничего не растерять!

Одинокая звезда, И. Л. Касаткина

3

Я взял столько, сколько смог унести, а смог унести я пять бутылок виски, и побрёл в спальню.

Больная мысль. Сборник рассказов, Сергей Латышов, 1991г.

4

Даже трамвай с собой не унесет, – сказал Альберехт почти вслух, – уже двадцать восемь недель никто ничего не может унести.

Воспоминания ангела-хранителя, Виллем Фредерик Херманс, 1971г.

5

Унесу хоть ее формы, если не удается унести колорит.

Обольщение. Гнев Диониса, Евдокия Нагродская

Найти еще примеры предложений со словом УНЕСТИ

Русско-английский словарь, перевод на английский язык

wordmap

Русско-английский словарь — показательная эрудиция

Русско-английский словарь — прерогатива воспользоваться вариативным функционалом, насчитывающим несколько сотен тысяч уникальных английских слов. Чтобы воспользоваться сервисом, потребуется указать предпочтенное слово на русском языке: перевод на английский будет отображен во всплывающем списке.

Русско-английский словарь — автоматизированная система, которая отображает результаты поиска по релевантности.

Русско-английский словарь содержит строку для поиска, где указывается запрос, а после запускается непосредственный поиск. Система может «предлагать» пользователю примеры по использованию слова: «здравствуйте» на английском языке, «хризантема» на английском языке. Дополнительные опции системы — отображение частей речи (будет выделена соответствующим цветом). В WordMap русско-английский словарь характеризуется наличием функции фильтрации запросов, что позволит «отсеять» ненужные словосочетания.

Применение сервиса и достоинства

Перевод на английский язык с сервисом WordMap — возможность улучшить словарный запас учащегося. Дополнительные преимущества в эксплуатации WordMap:

- Слова с различным значением, которые оптимизированы под любой уровень владения английским языком;

- Русско-английский словарь содержит примеры, позволяющие усовершенствовать практические навыки разговорного английского;

- В списке результатов указаны всевозможные синонимы и паронимы, которые распространены в сложном английском языке.

Онлайн-сервис WordMap предлагает пространство для совершенствования интеллектуальных способностей, способствует результативной подготовке к сдаче экзамена. Быстрый перевод на английский может быть использован с игровой целью: посоревноваться с коллегой или одноклубником; бросить вызов преподавателю, превзойдя ожидания собственного ментора.

Только что искали:

кочки 4 секунды назад

наносный 4 секунды назад

отыгрываются 8 секунд назад

хва 8 секунд назад

ежеголовнике 8 секунд назад

дороговизнах 8 секунд назад

наперсток 9 секунд назад

бубух 10 секунд назад

наносная земля 10 секунд назад

уубаева 11 секунд назад

флэт 11 секунд назад

представители воинских частей 12 секунд назад

в вонючей тюрьме 14 секунд назад

музыкантша 16 секунд назад

чебурах 17 секунд назад

Ваша оценка

Закрыть

Спасибо за вашу оценку!

Закрыть

Последние игры в словабалдучепуху

| Имя | Слово | Угадано | Время | Откуда |

|---|---|---|---|---|

| Игрок 1 | либреттистка | 1 слово | 31 секунда назад | 95. 170.183.63 170.183.63 |

| Игрок 2 | сомнамбулизм | 22 слова | 1 час назад | 176.119.246.146 |

| Игрок 3 | подпушка | 11 слов | 2 часа назад | 85.114.29.218 |

| Игрок 4 | крайисполком | 0 слов | 2 часа назад | 85.114.29.218 |

| Игрок 5 | аэродинамика | 107 слов | 6 часов назад | 93.80.182.134 |

| Игрок 6 | наказ | 0 слов | 6 часов назад | 195.239.199.181 |

| Игрок 7 | новозыбков | 5 слов | 7 часов назад | 84.42.73.135 |

| Имя | Слово | Счет | Откуда | |

|---|---|---|---|---|

| Игрок 1 | копье | 43:40 | 5 минут назад | 109. 94.6.104 94.6.104 |

| Игрок 2 | шрифт | 0:0 | 6 минут назад | 109.94.6.104 |

| Игрок 3 | низок | 25:27 | 10 минут назад | 213.24.127.99 |

| Игрок 4 | сапун | 49:47 | 19 минут назад | 109.94.6.104 |

| Игрок 5 | дудук | 9:11 | 21 минута назад | 109.94.6.104 |

| Игрок 6 | сухарик | 109:112 | 24 минуты назад | 31.162.215.144 |

| Игрок 7 | фалда | 49:49 | 1 час назад | 185.239.173.242 |

| Играть в Балду! | ||||

| Имя | Игра | Вопросы | Откуда | |

|---|---|---|---|---|

| Марго | На двоих | 5 вопросов | 3 часа назад | 62. 217.189.96 217.189.96 |

| Туов | На одного | 20 вопросов | 10 часов назад | 176.59.141.176 |

| Вика | На одного | 10 вопросов | 20 часов назад | 92.100.99.150 |

| 33кке | На одного | 5 вопросов | 22 часа назад | 31.135.41.238 |

| . | На одного | 5 вопросов | 23 часа назад | 46.61.5.240 |

| Киса | На двоих | 10 вопросов | 23 часа назад | 89.23.105.215 |

| Пидорас | На двоих | 15 вопросов | 1 день назад | 109.62.184.180 |

| Играть в Чепуху! | ||||

Управление данными анализа состава или «Как сохранить мои C6 и C12 прямыми»

Многие владельцы нефтяных и газовых скважин знают, что отслеживание состава может быть проблемой. Получение результатов из лаборатории и обеспечение их загрузки в полевой измеритель — рутинная работа, а затем возникает риск понять, что анализ состава не соответствует буровой площадке, или он вернулся поврежденным! Понимание структуры производства является ключом к максимизации финансового результата. Как уследить за всем этим и сделать это эффективно? Конечно, ответ не в том, чтобы «использовать больше электронных таблиц» или «вернуть людей в офис», верно?

Получение результатов из лаборатории и обеспечение их загрузки в полевой измеритель — рутинная работа, а затем возникает риск понять, что анализ состава не соответствует буровой площадке, или он вернулся поврежденным! Понимание структуры производства является ключом к максимизации финансового результата. Как уследить за всем этим и сделать это эффективно? Конечно, ответ не в том, чтобы «использовать больше электронных таблиц» или «вернуть людей в офис», верно?

C6+, C12+: управлять и вводить сложный диапазон данных, ничего не теряя — это было бы хорошо!

Вам нужна динамическая система, которая автоматически загружает ваш анализ состава, сравнивает его с предыдущим отбором проб, принимает его, беспрепятственно передает файл на полевой измеритель — И! — отмечает вас в исключениях, а не отправляет вам тонну электронных писем. Вы заслуживаете того, чтобы расслабиться и сосредоточиться на том, как вы собираетесь увеличить производительность, не беспокоясь об управлении файлами. Особенно это касается операторов, приобретающих новые активы. Что вы делаете с историей приобретенных вами скважин? Каким образом смесь старых и текущих данных может объединиться в целостную картину объединенных действующих скважин?

Особенно это касается операторов, приобретающих новые активы. Что вы делаете с историей приобретенных вами скважин? Каким образом смесь старых и текущих данных может объединиться в целостную картину объединенных действующих скважин?

Компания Critical Control Energy Services помогает операторам скважин упростить свой мир. Мы делаем управление составом простым и эффективным. Узнайте больше ниже.

Представляем: ProTrend

Наше программное обеспечение ProTrend предлагает операторам нефтяных и газовых скважин недорогое и высокоэффективное решение для мониторинга данных анализа флюидов и калибровки. Программное обеспечение доступно через Интернет, что означает, что к нему может получить доступ кто угодно и где угодно, в том числе независимо от того, находятся ли они в полевых условиях или работают удаленно. И он выступает в качестве единого источника достоверных данных для всех ваших данных о составе, независимо от того, какая лаборатория обрабатывала анализ.

Как это работает

ProTrend собирает данные из различных источников и обрабатывает их посредством серии проверок, помечая все данные, которые не соответствуют заданному набору критериев. Отслеживайте, планируйте и управляйте всем процессом анализа жидкости из единого хранилища — независимо от того, какая лаборатория предоставила вам данные. Больше не нужно вручную вводить данные о составе ключей!

ProTrend передает данные в программное обеспечение SCADA ProMonitor Live от Critical Control, размещенное на хосте, в поле EFMS с непрерывным обновлением. ProTrend также работает с вашей собственной системой SCADA для выполнения той же задачи. Мы упростили оцифровку процесса.

Мы также загрузим все ваши исторические данные в программное обеспечение для быстрого доступа, сравнения и определения тенденций. Особенно те новые активы, которые вы приобрели. Представьте себе бесшовный и простой способ доступа ко всем новым и старым данным на одной платформе!

Возможность быстрого поиска нужной информации — первый шаг к повышению эффективности и производительности. ProTrend собирает все ваши данные в одном централизованном месте, поэтому вы можете легко получить доступ к своим данным и подтвердить соответствие требованиям.

ProTrend собирает все ваши данные в одном централизованном месте, поэтому вы можете легко получить доступ к своим данным и подтвердить соответствие требованиям.

Преимущества очевидны

В компании Critical Control Energy Services мы гордимся тем, что работаем с владельцами нефтяных и газовых скважин по всей Северной Америке; помогая им совершенствовать процессы, повышая надежность их данных и, самое главное, экономя их время и деньги. Посетите наш веб-сайт, чтобы узнать, что наши клиенты говорят о ProTrend, и свяжитесь с нами, чтобы начать работу уже сегодня!

Анализ состава программного обеспечения и то, как оно может защитить вашу цепочку поставок

Что такое анализ состава программного обеспечения?

Анализ состава программного обеспечения (SCA) обеспечивает автоматическую видимость всех компонентов приложения. Инструмент SCA автоматически сканирует исходный код приложения и предоставляет список сторонних, открытых и внутренних компонентов, включая операционные системы, фреймворки и библиотеки.

Организации используют анализ состава программного обеспечения в основном для автоматизированной инвентаризации компонентов с открытым исходным кодом и эффективного управления ими. В противном случае командам может потребоваться вручную просмотреть каждый фрагмент кода, чтобы идентифицировать все компоненты — кропотливая и крайне неэффективная задача.

Что такое риск цепочки поставок?

Сегодня штатные разработчики не пишут весь код в приложении. Команды разработчиков программного обеспечения создают новые продукты, используя существующие строительные блоки, такие как компоненты с открытым исходным кодом. Этот подход позволяет разработчикам быстро создавать программное обеспечение, используя готовые компоненты.

Концепция цепочки поставок программного обеспечения все еще нова и получила широкое распространение только в последние несколько лет, хотя цепочки поставок существовали еще на заре промышленной революции. Например, автомобильная промышленность зависит от сложных цепочек поставок с различными деталями от специализированных производителей. Автопроизводитель использует все эти компоненты для сборки полного автомобиля.

Автопроизводитель использует все эти компоненты для сборки полного автомобиля.

Современная индустрия программного обеспечения использует тот же процесс, но без физических частей. Помимо небольшого количества пользовательского кода, все представляет собой готовую технологию — существующие библиотеки, пакеты и другие предварительно созданные компоненты. Разработчики собирают эти компоненты, чтобы создать полный продукт, готовый обслуживать пользователей.

Конвейер сборки

Цепочка поставок программного обеспечения описывает метод разработки. Современная разработка программного обеспечения включает в себя конвейер сборки, который является точкой сбора цепочки поставок программного обеспечения, определяя все шаги, необходимые для создания программного обеспечения.

Однако, когда разработчики включают в свое программное обеспечение компоненты с открытым исходным кодом и сторонние компоненты, организация должна принять на себя риски, связанные с программным обеспечением, которое они не писали. Эти риски являются центральной проблемой в подходе к цепочке поставок, затрагивая как облачные, так и внутренние приложения. Любое приложение, доставляемое клиентам, сопряжено с риском для третьих лиц.

Эти риски являются центральной проблемой в подходе к цепочке поставок, затрагивая как облачные, так и внутренние приложения. Любое приложение, доставляемое клиентам, сопряжено с риском для третьих лиц.

Управление рисками

Повторно используемые программные компоненты необходимы для быстрых современных конвейеров разработки, поэтому организации не должны допускать, чтобы риски препятствовали использованию цепочки поставок. Управление рисками цепочки поставок включает в себя понимание гигиены и технического обслуживания, необходимых для обеспечения безопасных и работоспособных приложений, а также внедрение автоматизированного тестирования безопасности.

Например, многие организации ошибочно считают программное обеспечение с открытым исходным кодом бесплатным, игнорируя необходимые действия разработчиков по проверке компонентов на наличие уязвимостей. Они должны быть готовы к атакам на цепочку поставок, которые используют сложные постоянные угрозы (ATP) для выявления слабых мест в цепочке поставок программного обеспечения.

Обычно возможности для атаки предоставляют сторонние приложения и поставщики. Как только злоумышленник обнаружит слабое место, он может внедрить в систему вредоносное ПО, включая троянских коней, шпионское ПО, червей или вирусы. Злоумышленник может использовать это вредоносное ПО для модификации стороннего источника кода для доступа к данным целевой организации. Атаки могут произойти в любой точке цепочки поставок.

Как SCA защищает цепочку поставок программного обеспечения

Недавние крупномасштабные нарушения, такие как Kaseya и SolarWinds, повысили осведомленность о рисках цепочки поставок программного обеспечения. Организации должны устранять пробелы в средствах контроля безопасности и управлении цепочками поставок, которые позволяют злоумышленникам компрометировать приложения и конечных пользователей. Злоумышленники могут проникнуть в конвейер доставки приложений, загрузить компоненты вредоносного программного обеспечения в репозитории с открытым исходным кодом и использовать существующие уязвимости с открытым исходным кодом.

Безопасность цепочки поставок программного обеспечения включает в себя многогранный процесс, включая управление идентификацией и доступом (IAM), политики безопасности, подписывание кода и тесты.

Одним из важных аспектов защиты изменения поставки является анализ состава программного обеспечения (SCA). Исторически SCA помогала организациям выявлять связанные с лицензиями риски и уязвимости в библиотеках с открытым исходным кодом. Он помогает давать советы разработчикам и группам безопасности по обновлению компонентов.

Сегодня поставщики SCA предлагают функции для обеспечения целостности цепочки поставок. Многие поставщики берут на себя роль защитника цепочки поставок, представляя следующие возможности SCA:

- Интеграция с репозиторием и элементы управления компонентами — интеграция с репозиториями двоичного кода и исходного кода позволяет решению SCA ограничивать использование небезопасных компонентов на основе корпоративных политик безопасности.

Некоторые поставщики предлагают подключаемые модули для браузеров, чтобы уведомлять разработчиков о компонентах с высоким риском и рекомендовать альтернативы.

Некоторые поставщики предлагают подключаемые модули для браузеров, чтобы уведомлять разработчиков о компонентах с высоким риском и рекомендовать альтернативы. - Спецификация программного обеспечения (SBOM) — правительственные организации и отраслевые партнеры установили общие подтверждения концепции и терминологии SBOM. Многие поставщики SCA напрямую предоставляют SBOM в пользовательском интерфейсе, хотя некоторые поставщики зависят от внешних инструментов для поддержки SBOM. Некоторые поставщики поддерживают форматы SBOM, такие как обмен данными о пакетах программного обеспечения, а не только CSV и PDF.

- Защита от атак с путаницей зависимостей — атака с путаницей зависимостей включает в себя приоритет зависимостей в общедоступном пакете над зависимостями в частном пакете с тем же именем. Эти атаки затронули несколько крупных технологических компаний. Некоторые поставщики SCA предлагают функции защиты от путаницы с зависимостями и проверки целостности, такие как описание исходного местоположения зависимостей.

- Обнаружение скомпрометированных компонентов с открытым исходным кодом — злоумышленники часто размещают вредоносные компоненты в популярных репозиториях с открытым исходным кодом, отравляя цепочку поставок программного обеспечения. Несколько поставщиков SCA предлагают упреждающий подход, используя исследовательские группы и инструменты для обнаружения и уничтожения вредоносных компонентов из репозиториев с открытым исходным кодом, чтобы предотвратить их загрузку невольными разработчиками.

Решения SCA и цепочка поставок

Вот четыре способа, с помощью которых технология SCA может защитить цепочку поставок:

- Интеграция с репозиториями двоичного кода и исходного кода, обнаружение и блокировка небезопасных компонентов.

- Создание спецификации программного обеспечения (SBOM), обеспечивающей наглядность содержимого пакетов программного обеспечения.

- Предотвращение атак с путаницей зависимостей путем предотвращения использования вредоносных частных пакетов с тем же именем, что и у общедоступного пакета.

Некоторые поставщики предлагают подключаемые модули для браузеров, чтобы уведомлять разработчиков о компонентах с высоким риском и рекомендовать альтернативы.

Некоторые поставщики предлагают подключаемые модули для браузеров, чтобы уведомлять разработчиков о компонентах с высоким риском и рекомендовать альтернативы.