Морфологический разбор слова «стоят»

Слово можно разобрать в 2 вариантах, в зависимости от того, в каком контексте оно используется.

1 вариант разбора

Часть речи: Глагол в личной форме

СТОЯТ — слово может быть как одушевленное так и неодушевленное, смотрите по предложению в котором оно используется.

Начальная форма слова: «СТОЯТЬ»

| Слово | Морфологические признаки |

|---|---|

| СТОЯТ |

|

Все формы слова СТОЯТ

СТОЯТЬ, СТОЮ, СТОИМ, СТОИШЬ, СТОИТЕ, СТОИТ, СТОЯТ, СТОЯЛ, СТОЯЛА, СТОЯЛО, СТОЯЛИ, СТОЯ, СТОЯВ, СТОЯВШИ, СТОЙ, СТОЙТЕ, СТОЯЩИЙ, СТОЯЩЕГО, СТОЯЩЕМУ, СТОЯЩИМ, СТОЯЩЕМ, СТОЯЩАЯ, СТОЯЩЕЙ, СТОЯЩУЮ, СТОЯЩЕЮ, СТОЯЩЕЕ, СТОЯЩИЕ, СТОЯЩИХ, СТОЯЩИМИ, СТОЯВШИЙ, СТОЯВШЕГО, СТОЯВШЕМУ, СТОЯВШИМ, СТОЯВШЕМ, СТОЯВШАЯ, СТОЯВШЕЙ, СТОЯВШУЮ, СТОЯВШЕЮ, СТОЯВШЕЕ, СТОЯВШИЕ, СТОЯВШИХ, СТОЯВШИМИ

2 вариант разбора

Часть речи: Глагол в личной форме

СТОЯТ — слово может быть как одушевленное так и неодушевленное, смотрите по предложению в котором оно используется.

Начальная форма слова: «СТОИТЬ»

| Слово | Морфологические признаки |

|---|---|

| СТОЯТ |

|

Все формы слова СТОЯТ

СТОИТЬ, СТОЮ, СТОИМ, СТОИШЬ, СТОИТЕ, СТОИТ, СТОЯТ, СТОИЛ, СТОИЛА, СТОИЛО, СТОИЛИ, СТОЯ, СТОИВ, СТОИВШИ, СТОЙ, СТОЙТЕ, СТОЯЩИЙ, СТОЯЩЕГО, СТОЯЩЕМУ, СТОЯЩИМ, СТОЯЩЕМ, СТОЯЩАЯ, СТОЯЩЕЙ, СТОЯЩУЮ, СТОЯЩЕЮ, СТОЯЩЕЕ, СТОЯЩИЕ, СТОЯЩИХ, СТОЯЩИМИ, СТОИВШИЙ, СТОИВШЕГО, СТОИВШЕМУ, СТОИВШИМ, СТОИВШЕМ, СТОИВШАЯ, СТОИВШЕЙ, СТОИВШУЮ, СТОИВШЕЮ, СТОИВШЕЕ, СТОИВШИЕ, СТОИВШИХ, СТОИВШИМИ

Разбор слова в тексте или предложении

Если вы хотите разобрать слово «СТОЯТ» в конкретном предложении или тексте, то лучше использовать

морфологический разбор текста.

Примеры предложений со словом «стоят»

1

Последний сыночек оставался, четверо было у нас с Никитушкой, да не стоят у нас детушки, не стоят, желанный, не стоят.

Братья Карамазовы, Федор Достоевский, 1880-1881г.2

Стоят – стоят, молодой человек, – воскликнул Гад, – еще как стоят!

Коридоры судьбы, Михаил Ильич Дорошенко

3

Стой—стой—стой, Лена, стой—стой—стой.

Первый в раю, Павел Чупров

4

у собора стоят, там всегда стоят, – и вот я чуть было не повернулся бежать за извозчиком.

Бесы, Федор Достоевский, 1871г.

5

и Асле с Алидой встают и стоят там, приводят в порядок одежду, стоят и смотрят на западные острова, в сторону Большого Камня

Трилогия, Юн Фоссе, 2014г.

Найти еще примеры предложений со словом СТОЯТ

Возвратные глаголы / Глагол / Морфология и морфологический разбор / Справочник по русскому языку для начальной школы

- Главная

- Справочники

- Справочник по русскому языку для начальной школы

- Морфология и морфологический разбор

- Глагол

- Возвратные глаголы

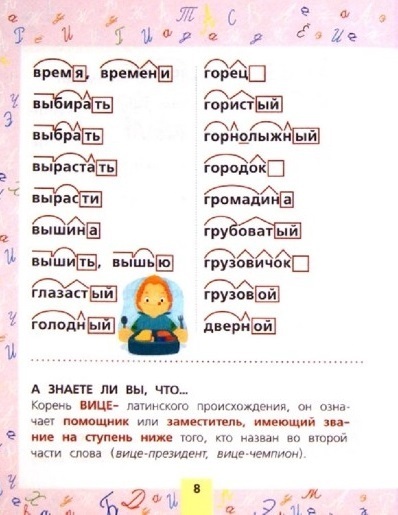

Возвратные глаголы — это глаголы с суффиксом -ся: умываться, одеваться, учиться.

Действие таких глаголов направлено на самого действующего.

Например: Катя умывается (Катя умывает сама себя).

Образование возвратных глаголов

Возвратные глаголы образуются путём присоединения суффикса -ся:

одевать → одеваться, стучать → стучаться

!После гласных вместо суффикса -ся используется суффикс -сь:

нравилась, привиделось, одеваюсь, учусь

!Обрати внимания, что суффикс -ся стоит после личного окончания:

Он мне нравится. Ты одеваешься быстро. Я весело смеюсь.

Но при этом он входит в основу слова: одеваешься.

В неопределённой форме возвратные глаголы отвечают на вопросы что делать? что сделать? А перед суффиксом -ся в неопределённой форме всегда стоит

При этом в 3-м лице в возвратном глаголе мягкого знака нет: он возится, она купается, они улыбаются.

Правописание ться/тся в возвратных глаголах — это орфограмма!

Поделись с друзьями в социальных сетях:

Советуем посмотреть:

Неопределённая форма (инфинитив) глагола

Времена глагола

Лицо и число глагола

Спряжение глаголов

Вид глаголов

Морфологический разбор глагола

Части речи

Имя существительное

Имя прилагательное

Имя числительное

Местоимение

Глагол

Наречие

Частица

Союз

Предлог

Морфология и морфологический разбор

Правило встречается в следующих упражнениях:

4 класс

Упражнение 210, Канакина, Горецкий, Учебник, часть 2

Упражнение 218, Канакина, Горецкий, Учебник, часть 2

Упражнение 134, Канакина, Рабочая тетрадь, часть 2

Упражнение 135, Канакина, Рабочая тетрадь, часть 2

Упражнение 139, Канакина, Рабочая тетрадь, часть 2

Упражнение 140, Канакина, Рабочая тетрадь, часть 2

Упражнение 145, Полякова, Учебник, часть 2

Упражнение 149, Полякова, Учебник, часть 2

Упражнение 152, Полякова, Учебник, часть 2

Упражнение 7, Исаева, Бунеев, Рабочая тетрадь

5 класс

Упражнение 659, Разумовская, Львова, Капинос, Учебник

6 класс

Упражнение 532, Ладыженская, Баранов, Тростенцова, Григорян, Кулибаба, Учебник, часть 2

Упражнение 533, Ладыженская, Баранов, Тростенцова, Григорян, Кулибаба, Учебник, часть 2

Упражнение 243, Александрова, Рыбченкова, Загоровская, Нарушевич, Учебник, часть 1

Упражнение 518, Александрова, Рыбченкова, Загоровская, Нарушевич, Учебник, часть 2

Упражнение 519, Александрова, Рыбченкова, Загоровская, Нарушевич, Учебник, часть 2

Упражнение 520, Александрова, Рыбченкова, Загоровская, Нарушевич, Учебник, часть 2

Упражнение 521, Александрова, Рыбченкова, Загоровская, Нарушевич, Учебник, часть 2

Упражнение 523, Александрова, Рыбченкова, Загоровская, Нарушевич, Учебник, часть 2

Упражнение 535, Александрова, Рыбченкова, Загоровская, Нарушевич, Учебник, часть 2

АНАЛИЗ СОСТАВА — CSIR — NAL

АНАЛИЗ СОСТАВА Анализ состава методы могут использоваться для определения компонентов неизвестного материала, подтверждения идентичности подозрительного материала и выявления различий между подобными материалами.

Название метода:

- Жидкостная хроматография высокого давления (ВЭЖХ)

- Газовая хроматография (ГХ)

- Элементный анализ

- Жидкостная хроматография высокого давления (ВЭЖХ)

Основными целями использования ВЭЖХ являются идентификация, количественная оценка и очистка отдельных компонентов смеси. ВЭЖХ — это форма жидкостной хроматографии, используемая для разделения соединений, растворенных в растворе. Инструменты, используемые в CCFP, «Flexar LC» by PerkinElmer , которые состоят из резервуара с подвижной фазой, насоса, инжектора, разделительной колонки, детектора УФ-спектрометра, печи, автоматического пробоотборника и компьютера для сбора данных.

ВЭЖХ — это форма жидкостной хроматографии, используемая для разделения соединений, растворенных в растворе. Инструменты, используемые в CCFP, «Flexar LC» by PerkinElmer , которые состоят из резервуара с подвижной фазой, насоса, инжектора, разделительной колонки, детектора УФ-спектрометра, печи, автоматического пробоотборника и компьютера для сбора данных.

Объекты, на которых используется этот метод:

В CCFP этот метод используется для определения состава раствора сомономера, приготовленного перед полимеризацией. Это также используется для определения состава некоторых критических компонентов в системах смол.

- Газовая хроматография (ГХ)

Газовый хроматограф (ГХ) — это аналитический прибор, который измеряет содержание различных компонентов, а также чистоту образца. Раствор пробы, введенный в прибор, попадает в газовый поток, который переносит пробу в разделительную трубку, известную как «колонка». (Гелий или азот используются в качестве газа-носителя.) Различные компоненты разделяются внутри колонны. Детектор измеряет количество компонентов, выходящих из колонки. GC в CCFP « Clarus 580 ” PerkinElmer изготовитель и состоит из колонки (как для полярных, так и для неполярных образцов), детектора теплопроводности, автоматического пробоотборника, печи, компьютерного интегратора.

(Гелий или азот используются в качестве газа-носителя.) Различные компоненты разделяются внутри колонны. Детектор измеряет количество компонентов, выходящих из колонки. GC в CCFP « Clarus 580 ” PerkinElmer изготовитель и состоит из колонки (как для полярных, так и для неполярных образцов), детектора теплопроводности, автоматического пробоотборника, печи, компьютерного интегратора.

Предприятия, на которых используется этот метод:

Этот метод используется для проверки чистоты сырья, используемого при полимеризации, а также при прядении. Он также используется для проверки состава сомономера, который готовится в процессе полимеризации.

- Элементный анализ

Элементный анализ углерода , водорода и азота является наиболее важным, а во многих случаях единственным исследованием, проводимым для характеристики и/или подтверждения элементного состава органического образца. В этом методе образец сжигается в трубке для сжигания в условиях избытка кислорода и различных ловушек (редукционных трубок), собирающих продукты сгорания: углекислый газ, воду и окись азота. Массы этих продуктов сгорания можно использовать для расчета состава неизвестного образца. В качестве газа-носителя выступает газообразный гелий высокой чистоты. В CCFP у нас есть « Elementar Vario Micro cube” Элементарный анализатор, способный одновременно определять серу вместе с CHN в одном цикле измерений. Прибор может работать как в режиме CHNS, так и в режиме O (кислород можно анализировать отдельно). Благодаря уникальному сочетанию статического и динамического горения прибор CHN/O/S может сжигать самые разные типы проб, от летучих до огнеупорных. Полностью автоматизирован. Быстрый анализ для высокой производительности — время анализа менее 10 минут на образец. Детектор стабильной теплопроводности обеспечивает линейную характеристику с превосходной точностью.

В этом методе образец сжигается в трубке для сжигания в условиях избытка кислорода и различных ловушек (редукционных трубок), собирающих продукты сгорания: углекислый газ, воду и окись азота. Массы этих продуктов сгорания можно использовать для расчета состава неизвестного образца. В качестве газа-носителя выступает газообразный гелий высокой чистоты. В CCFP у нас есть « Elementar Vario Micro cube” Элементарный анализатор, способный одновременно определять серу вместе с CHN в одном цикле измерений. Прибор может работать как в режиме CHNS, так и в режиме O (кислород можно анализировать отдельно). Благодаря уникальному сочетанию статического и динамического горения прибор CHN/O/S может сжигать самые разные типы проб, от летучих до огнеупорных. Полностью автоматизирован. Быстрый анализ для высокой производительности — время анализа менее 10 минут на образец. Детектор стабильной теплопроводности обеспечивает линейную характеристику с превосходной точностью. Горизонтальная подача пробы удаляет мешающие остатки между каждым циклом пробы. Ультрамикровесы Mettler XP6 используются для взвешивания материала

Горизонтальная подача пробы удаляет мешающие остатки между каждым циклом пробы. Ультрамикровесы Mettler XP6 используются для взвешивания материала

Установки, на которых используется этот метод: Прядильная установка (F2), Установка термообработки волокна (F3).

Элементный состав волокна-предшественника (специальное акриловое волокно), а также различных термообработанных волокон (стабилизированных, предварительно карбонизированных и карбонизированных) определяется с учетом потери массы, а также поглощения кислорода при различных температурах. этапы нагрева при стабилизации волокна. Определен элементный состав полимеров, лигнина и других волокон (стеклянных, арамидных).

Анализ состава программного обеспечения (SCA) — Palo Alto Networks

Заблаговременно устраняйте уязвимости открытого исходного кода и проблемы с соблюдением условий лицензии с помощью интеграции разработчиков и контекстно-зависимой приоритизации.

Запросить бесплатную пробную версию

ПОЧЕМУ ЭТО ВАЖНОНАШ ПОДХОДМОДУЛИРЕСУРСЫ

По мере того, как уязвимости становятся все более распространенными и неуловимыми, организациям требуется более быстрый, простой и удобный способ устранения рисков с открытым исходным кодом. Размытая грань между облачной инфраструктурой и уровнями приложений дает возможность защитить исходный код, встроенный в инструменты DevOps. Применяя комплексный подход к обеспечению безопасности и соответствия требованиям с открытым исходным кодом, организации могут свести к минимуму количество ложных срабатываний, расставить приоритеты в результатах и быстрее обеспечивать безопасность кода.

Прочитайте об исследовании Unit 42 уязвимостей в открытом исходном коде.

Скачать отчет

1

Облачные приложения зависят от открытого исходного кода

Программное обеспечение с открытым исходным кодом является важным компонентом облачных приложений, что дает разработчикам преимущество при создании новых функций, не изобретая велосипед. Однако при всех своих преимуществах стороннее программное обеспечение с открытым исходным кодом создает риски безопасности и соответствия требованиям, которые необходимо устранять в рамках любой облачной программы безопасности.

Однако при всех своих преимуществах стороннее программное обеспечение с открытым исходным кодом создает риски безопасности и соответствия требованиям, которые необходимо устранять в рамках любой облачной программы безопасности.

2

Разрастание зависимостей порождает риск

Программное обеспечение с открытым исходным кодом содержит много уровней зависимостей пакетов, что затрудняет определение того, где и как части OSS используются в стеке приложений. Более того, уязвимости часто скрыты в транзитивных пакетах. Отслеживание этих уязвимостей и лицензий требует непрерывного комплексного подхода.

3

Разрозненные инструменты безопасности вызывают пробелы в покрытии

Без полного контекста инфраструктуры приложения трудно определить, действительно ли выявленная уязвимость обнаружена в приложении или представляет низкий риск. Благодаря объединению данных о безопасности приложений и инфраструктуры уязвимости обнаруживаются в контексте всей кодовой базы, что позволяет лучше расставлять приоритеты и быстрее исправлять.

Prisma Cloud позволяет разработчикам легко устранять риски с открытым исходным кодом, не замедляя работу.

Благодаря интеграции с инструментами DevOps, а также с кодом, сборкой, развертыванием и средой выполнения, Prisma Cloud активно сканирует пакеты с открытым исходным кодом на наличие уязвимостей и проблем с соблюдением условий лицензии. Модель данных Prisma Cloud, которая связывает инфраструктуру на уровне кода и слабые места приложений, полная экстраполяция зависимостей и детальные исправления версий, отличает его от других решений SCA.

- Единое представление подключенной инфраструктуры и рисков приложений

- Интегрировано в инструменты и рабочие процессы разработчика

- Полная безопасность жизненного цикла пакетов и образов контейнеров

- Создано на надежных источниках

- Удобная для разработчиков интеграция

- Безграничное сканирование дерева зависимостей

- Исправление изменения версии

- Анализ лицензий и аудиторская отчетность

- Пользовательские правила применения

ОБЛАЧНОЕ РЕШЕНИЕ PRISMA

Контекстно-зависимый подход к анализу состава программного обеспечения, ориентированный на разработчиков

Высокоточный и контекстно-зависимый

Построенный на основе самых авторитетных баз данных уязвимостей и подключенный к самой надежной в отрасли базе данных политик инфраструктуры, Prisma Cloud Software Composition Analysis (SCA) выявляет уязвимости в контексте, который необходим разработчикам для понимания риска и быстро внедрять исправления. Prisma Cloud обеспечивает широту и глубину охвата открытого исходного кода, необходимые для устранения следующей серьезной уязвимости:

Prisma Cloud обеспечивает широту и глубину охвата открытого исходного кода, необходимые для устранения следующей серьезной уязвимости:

Сканирование на разных языках и в менеджерах пакетов с непревзойденной точностью

Выявление уязвимостей в пакетах с открытым исходным кодом с поддержкой всех самых популярных языков и более чем 30 исходных источников данных для минимизации ложных срабатываний.

Используйте ведущие в отрасли источники для полной уверенности в безопасности открытого исходного кода

Prisma Cloud сканирует зависимости с открытым исходным кодом, где бы они ни находились, и сравнивает их с общедоступными базами данных, такими как NVD и Prisma Cloud Intelligence Stream, для выявления уязвимостей и получения важной информации об исправлениях.

Соединение рисков инфраструктуры и приложений

Сосредоточьтесь на уязвимостях, которые действительно обнаружены в вашей кодовой базе, чтобы бороться с ложными срабатываниями и быстрее определять приоритеты исправлений.

Выявление уязвимостей на любой глубине зависимости

Prisma Cloud использует данные диспетчера пакетов для экстраполяции деревьев зависимостей на самый дальний уровень для выявления скрытых от глаз рисков с открытым исходным кодом.

Визуализация и каталогизация цепочки поставок программного обеспечения

График цепочки поставок представляет собой сводную инвентаризацию ваших конвейеров и кода. Визуализация всех этих связей, а также возможность генерировать спецификацию программного обеспечения (SBOM) упрощает отслеживание рисков приложений и понимание вашей поверхности атаки.

Полная интеграция с гибкими исправлениями

Только разработчики имеют полную информацию о том, как и где используются библиотеки с открытым исходным кодом, поэтому предоставление им обратной связи — лучший способ исправить уязвимости. Используя встроенные средства разработки Prisma Cloud и расширяемость наших инструментов командной строки, SCA полностью интегрирован в рабочие процессы разработчиков, поэтому уязвимости обнаруживаются в нужном месте в нужное время:

Используя встроенные средства разработки Prisma Cloud и расширяемость наших инструментов командной строки, SCA полностью интегрирован в рабочие процессы разработчиков, поэтому уязвимости обнаруживаются в нужном месте в нужное время:

Интеграция средств защиты с открытым исходным кодом в инструменты и рабочие процессы разработчиков

Дайте разработчикам уверенность в интеграции новых пакетов в свои кодовые базы с обратной связью об уязвимостях в режиме реального времени через IDE и запросы на включение/слияние VCS.

Создание и применение настраиваемых политик на протяжении всего жизненного цикла

Интегрируйте управление уязвимостями для сканирования репозиториев, реестров, конвейеров CI/CD и сред выполнения и определения того, какое программное обеспечение заблокировано или разрешено.

Исправление проблем без внесения критических изменений

Получите рекомендуемое минимальное обновление для устранения уязвимостей в прямых и транзитивных зависимостях без риска нарушения критических функций.

Устраняйте сразу несколько проблем с помощью гибкого выбора отдельных версий для каждого пакета.

Устраняйте сразу несколько проблем с помощью гибкого выбора отдельных версий для каждого пакета.Создание спецификации программного обеспечения

Prisma Cloud найдет зависимости в репозиториях и создаст спецификацию программного обеспечения (SBOM) и спецификацию материалов инфраструктуры (IBOM), а также экспортирует их в стандартные форматы.

Часть CNAPP

Единственный способ обеспечить полный охват при защите облачных приложений — это поиск уязвимостей на каждом уровне и этапе жизненного цикла разработки. SCA — это всего лишь один из компонентов облачной платформы защиты приложений Prisma Cloud, который выявляет риски от кода до облака.

Выявление рисков в коде, когда разработчики создают и тестируют программное обеспечение

Проверяйте пакеты и образы с открытым исходным кодом на наличие уязвимостей и проблем соответствия в репозиториях, таких как GitHub, и реестрах, таких как Docker, Quay, Artifactory и других.

Блокировка развертываний для проверенных образов

Используйте сканирование образов Prisma Cloud и анализ изолированной программной среды контейнера для выявления и блокировки вредоносных образов и обеспечения доступа к рабочей среде только безопасным образам.

Предотвратить активность в любой среде выполнения

Управляйте всеми политиками времени выполнения с централизованной консоли, чтобы гарантировать, что безопасность всегда присутствует как часть каждого развертывания. Сопоставление инцидентов с инфраструктурой MITRE ATT&CK, а также подробная криминалистическая экспертиза и обширные метаданные помогают командам SOC отслеживать угрозы для эфемерных облачных рабочих нагрузок.

Контекстно-зависимая безопасность среды выполнения

Обнаружение и предотвращение неправильных конфигураций и уязвимостей, которые приводят к утечке данных и нарушению нормативных требований во время выполнения, с помощью полной инвентаризации облачных ресурсов, оценок конфигурации, автоматических исправлений и многого другого.

Соответствие лицензии OSS

Не ждите, пока ручная проверка соответствия не выявит, что библиотека с открытым исходным кодом не соответствует вашим требованиям к использованию лицензии. Prisma Cloud каталогизирует лицензии с открытым исходным кодом для зависимостей и может предупреждать или блокировать развертывания на основе настраиваемых политик лицензирования:

Избегайте дорогостоящих нарушений лицензии на открытый исходный код

Своевременная обратная связь и блокировка сборок на основе нарушений лицензии на пакеты с открытым исходным кодом с поддержкой всех популярных языков и менеджеров пакетов.

Использовать политики по умолчанию, основанные на стандартном отраслевом использовании

Стандартные политики поставляются с определенными уровнями серьезности для распространенных типов лицензий и сопоставлением шаблонов для языка нестандартных типов лицензий, чтобы упростить определение допустимого использования.

Устраняйте сразу несколько проблем с помощью гибкого выбора отдельных версий для каждого пакета.

Устраняйте сразу несколько проблем с помощью гибкого выбора отдельных версий для каждого пакета.